本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

练习记录

连接靶场,获取ip:

端口扫描:

发现其开启了21、22、53、80、139、443、445。

尝试免密访问ftp:

失败了。访问80、443端口:

修改hosts文件:

访问http://friendzone.red和https://friendzone.red:

发现443端口出现了不一样的内容。

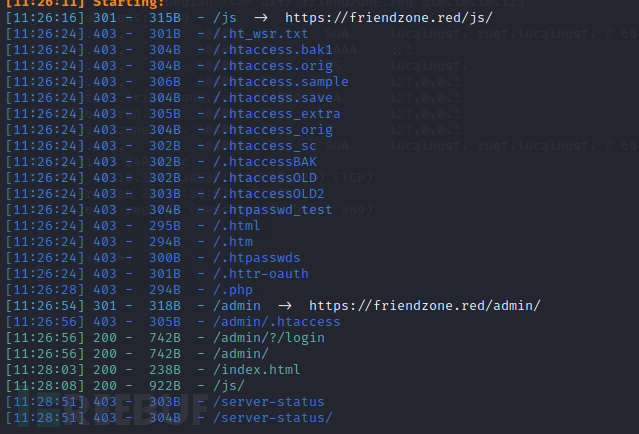

扫一下目录:

访问一下:

admin是空的

js中还有个js文件夹,打开看看:

他说他还在测试某个函数,然后就出现了这么个字符串,而且字符串是动态变化的。暂不知道有啥用。

扫一下子域名:

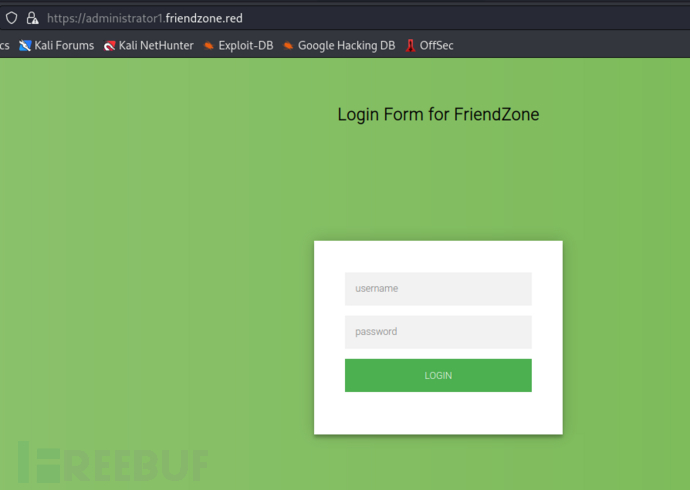

发现了:administrator1.friendzone.red、hr.friendzone.red、uploads.friendzone.red三个子域名:

访问看看:

http:

https:

可以看到在443端口下存在一个上传页面和一个登陆页面。

先尝试看看能不能通过特殊处理从而达到绕过监测上传木马的目的。

传了个1.php的一句话木马,居然上传成功了,但是遗憾的是,我不知道他传哪了QAQ。登录页没账户密码,爆破也是个费劲事,不到万不得已不去爆破。

先看看下一个服务。

smb服务对应的是139和445。

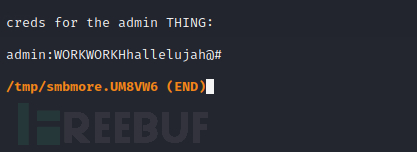

对其逐个访问,最后在general中发现了如下内容:

查看该文本文档:

发现一处疑似账号密码的文档。而现在获取到的可登录的入口有:ssh、ftp、administartor1的网页。都尝试一下:

成功登录网页。根据提示我们查看一下dashboard.php:

他说页面损坏了需要我们手动传参去查看图片。我们将下面的参数放到url中去可获得如下内容:

既然这里可以通过传参去访问图片资源,那么他可能会存在文件包含漏洞。

尝试给pagename改成/etc/passwd:

没东西。猜测此处参数应该是只会读取并执行一些特定格式的脚本,验证一下:

果然如此。那这边的逻辑关系就大致清楚了。他是通过传递的参数去读取并返回特定文件,并通过pagename参数获取并执行php脚本。

之前我们上传了一个一句话木马,但是可惜的是我们没有路径,没法调用。不过我们还可以通过smb再去上传一个:

上传成功。根据之前扫描结果可猜测其所在目录为:/etc/development/2.php。拿到网站上验证一下:

成功getshell。

但是权限很低,所以要想办法提权。而且提示没有tty,所以要先搞个tty:

先看看有没有可利用的高权限账号或命令:

很遗憾,没有密码,搞不了。

查看suid可执行命令或文件:

没发现可直接提权的东西。

看看有没有当前用户可读可写的文件:

发现一个os.py。

查看所有用户:

发现了 root和friend两个用户。

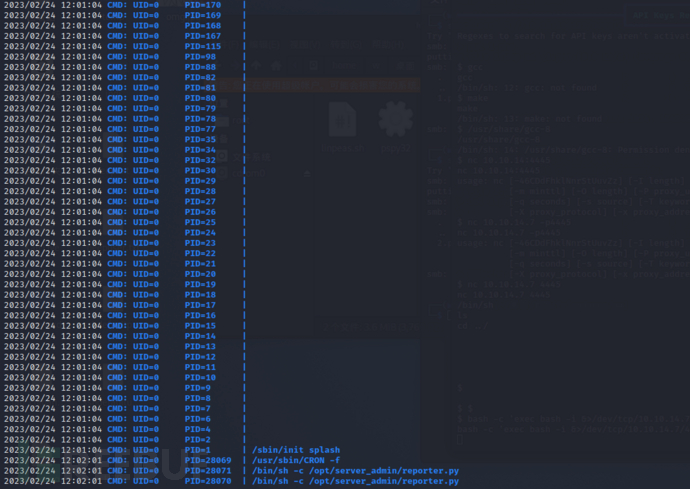

上传pspy扫一下看看有没有收获(以防万一先再开个shell):

在pspy上看到一个正在执行的名叫report.py的进程,看一下:

#!/usr/bin/python

import os

to_address = "admin1@friendzone.com"

from_address = "admin2@friendzone.com"

print "[+] Trying to send email to %s"%to_address

#command = ''' mailsend -to admin2@friendzone.com -from admin1@friendzone.com -ssl -port 465 -auth -smtp smtp.gmail.co-sub scheduled results email +cc +bc -v -user you -pass "PAPAP"'''

#os.system(command)

# I need to edit the script later

# Sam ~ python developer

看起来是个和邮件相关的东西,但是很遗憾的是,当前用户没有写权限。

查看之前发现的os.py。

尝试写一下反弹shell:

获取shell

搞定。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)