星云博创

星云博创- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

前言:

本周技术分享将介绍安全攻防知识中的MISC部分。MISC,中文即杂项,包括隐写、数据还原、脑洞、社会工程、压缩包解密、流量分析取证、与信息安全相关的大数据等。让我们一起来了解更多吧!

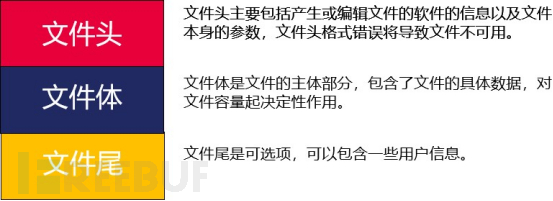

一)文件结构简介

1.常见文件格式

2.举例

1)PNG格式文件的文件头:89 50 4E 47 0D 0A 1A 0A 。

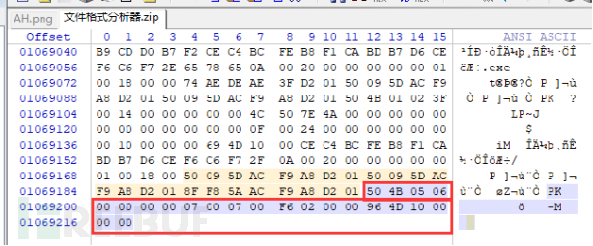

2)红框内为Zip格式文件的文件尾。此文件尾损坏将无法正常打开ZIP压缩文件。

3.文件格式检测方法

1、查看文件扩展名(可随意修改,不一定准确)。

2、使用支持16进制的文本工具查看文件头。

Windows:Winhex 、 010Editor

Linux:Hexeditor、Hexdump命令

3、使用文件识别工具。

Linux:file命令

4.常见文件头、文件尾

JPEG (jpg)文件头:FFD8FF;文件尾:FF D9

PNG (png)文件头:89504E47;文件尾:AE 42 60 82

GIF (gif) 文件头:47494638;文件尾:00 3B

TIFF (tif)文件头:49492A00

XML (xml)文件头:3C3F786D6C

HTML (html)文件头:68746D6C3E

Adobe Acrobat (pdf)文件头:255044462D312E

ZIP Archive (zip)文件头:504B0304;文件尾:504B

TAR (tar.gz)文件头:1F8B0800

RAR Archive (rar)文件头:526172211A0700 C43D7B00400700

Wave (wav)文件头:57415645

AVI (avi),文件头:41564920

MS Word/Excel (xls.or.doc)文件头:D0CF11E0

Adobe Photoshop (psd)文件头:38425053 Windows Bitmap (bmp) 文件头:424D

二)隐写

隐写部分将介绍文档、图片及音频的隐写方式。请看以下详细介绍。

1. 文档隐写

1) word文档隐写:包括使用word的隐藏文字功能、转换成压缩包等方式。

2) pdf文档隐写:包括转换成word、使用工具解密等方式。

2.图片隐写

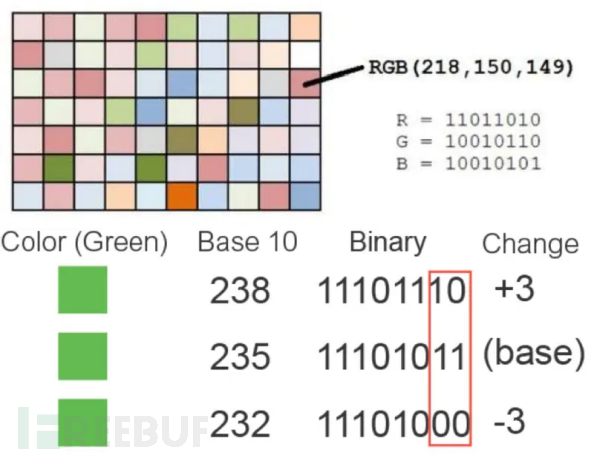

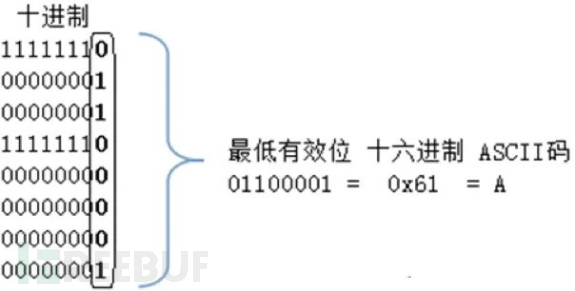

图片隐写包括直接隐藏在属性中修改图层、修改宽高、 盲水印隐写、LSB隐写等方式。其中,LSB隐写的原理就是图片中的像素一般是由三种颜色组成,即三原色(红绿蓝),由这三种原色可以组成其他 各种颜色。在PNG图片存储中,每个颜色就占有8bit,即有256种颜色,一共包含256的三次方颜色,即16777216中颜色。人类的眼睛可以区分约1,000万种不同的颜色,剩下无法区分的颜色就有6777216。LSB隐写就是修改了像素中的最低位,把一些信息隐藏起来。PNG图片是一种无损压缩,也只有在无损压缩或无压缩的图片(bmp图片是一种无压缩)上实现LSB隐写。如果是jpg图片,就没办法使用lsb隐写了。

LSB隐写就是修改RGB颜色分量的最低二进制位,也就是最低有效位。每个像素可以携带3比特的信息,10 进制的235表示的是绿色,所以我们在修改二进制中的最低位时,颜色依旧看不出有任何变化,从而达到隐藏信息的目的。

将最低有效位替换为0和1,然后7位或8位一组组成新的ASCII码。此外,工具隐写包括jphs、stegdetect、steghide等方式。

3.音频隐写

音频隐写方式包含隐藏摩斯密码、工具隐写(mp3steg)、频谱图等方式。

三)压缩包操作

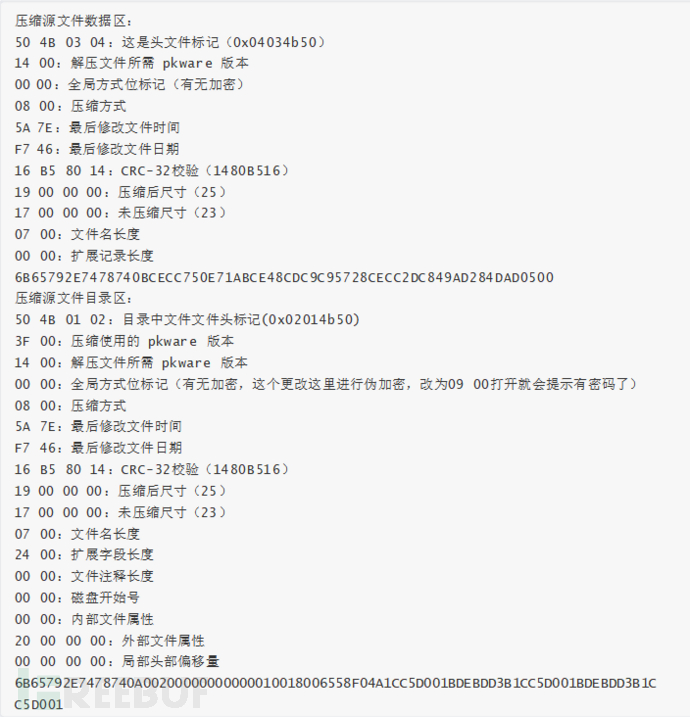

主要以伪加密为主,还有暴力破解、字典破解、明文破解、crc32爆破等方式。其中,伪加密的操作方式如下显示:

四)流量分析

1. wireshark简单使用

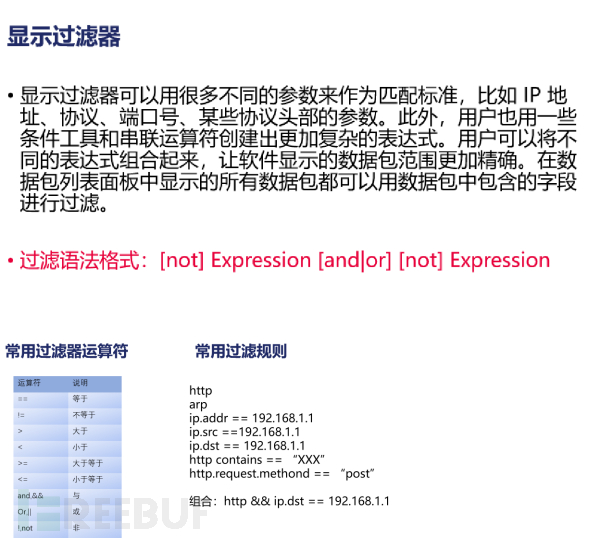

您可通过抓取本地ping流量或者抓取访问网页信息(get post 图片)后进行使用。详细的过滤方法如下:

2.常用方法

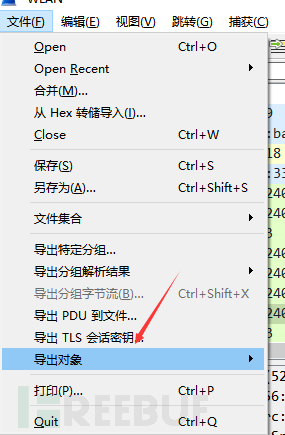

1)导出流

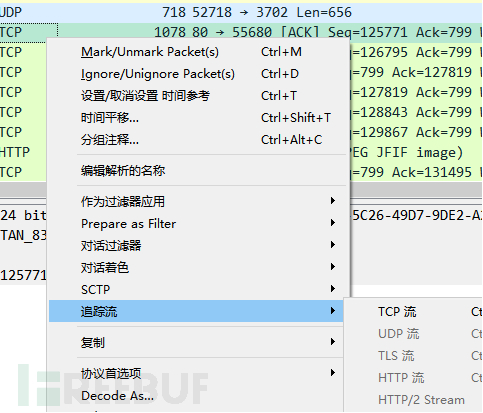

2)追踪流

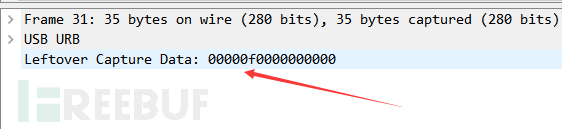

五)USB流量分析

1. USB接口简介

通过监听USB接口流量,可获取键盘击键,鼠标移动与点击,存储设备的明文传输通信,USB无线网卡网络传输内容等。

USB协议数据部分在Leftover Capture Data域中。使用tshark命令将其单独提取出来:

tshark.exe -r mouse.pcapng -T fields -e usb.capdata > usbdata.txt

2.键盘流量

键盘数据包的数据长度为8个字节,击键信息集中在第3个字节,每次击键都会产生一个数据包。所以如果看到给出的数据包中的信息都是8个字节,并且只有第3个字节不为00,那么几乎可以肯定这是一个键盘流量。

3.鼠标流量

不同的鼠标抓到的流量不一样,一般的鼠标流量是四个字节。第一个字节表示按键指示的左键和右键,第二个字节表示水平位移,为正(小于127)是向右移动,为负(补码负数,大于127小于255)是向左移动。第三个字节表示垂直位移,为正(小于127)是向上移动,为负(补码负数,大于127小于255)是向下移动。事实上,起作用的只是三个相邻的字节。

六)简单的取证分析

最后,您可通过磁盘恢复的方式进行简单的取证分析。在目前大赛中,取证的占比率还是相对来说很大的。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)