clearyy

clearyy- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

clearyy 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

clearyy 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

这周继续搞公益SRC,就laravel框架漏洞而言还有点收获,能交补天的也有几个,laravel配置不当只是一个索引,因laravel配置不当而延伸发现的漏洞更多。

这次的几个目标是通过fofa搜索laravel_session关键词搜到的(我发现每个laravel框架的cookies中都带有这个字段,就以此为关键词进行搜索),和我的python大佬同学交流后,他写了个爬虫和批量检测此漏洞的脚本挖了一大堆出来,挑出域名权重高的交补天,权重低的交某某盒子。(批量检测方面,脚本是真的香,想挖公益src的,脚本是值得学习的)

案例

数据库getshell

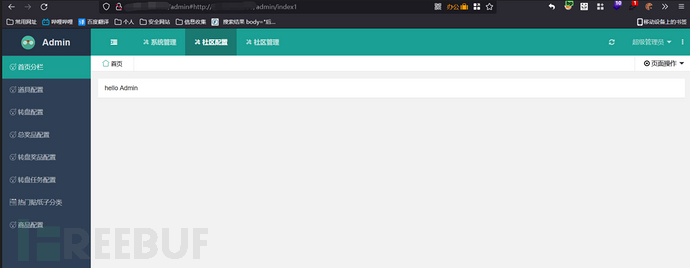

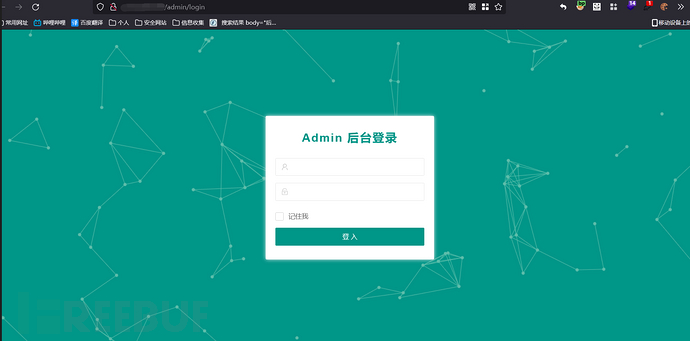

这是个后台登录界面,本能的先试试弱口令(弱口令yyds), admin/123456就进去了。在里面粗略摸了一圈没发现什么有用的东西。

还是直奔主页吧,刷新一下抓包就行

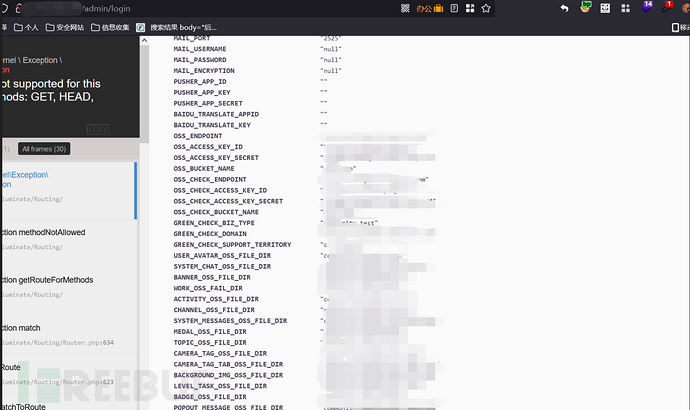

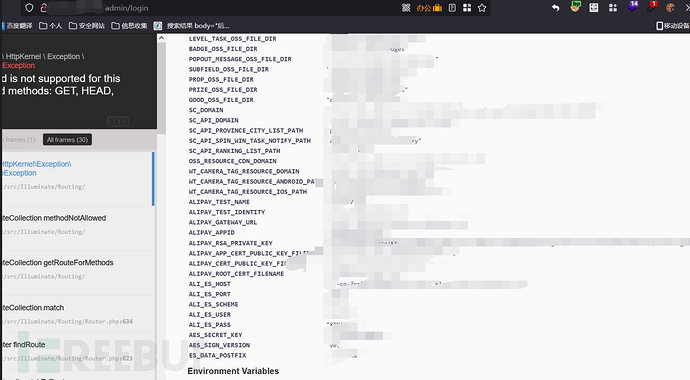

更改HTTP方法的GET方法为POST方法,POST没反应就试试PUT,一般有洞的就会出来了。返回包中因Laravel配置不当返回了MySQL,Elastic, mail,oss账号密码和APP_KEY、ALIPAY、根目录等大量敏感信息

放改过http方法的包,页面变为laravel的debug模式,信息就是在此页面泄露的。

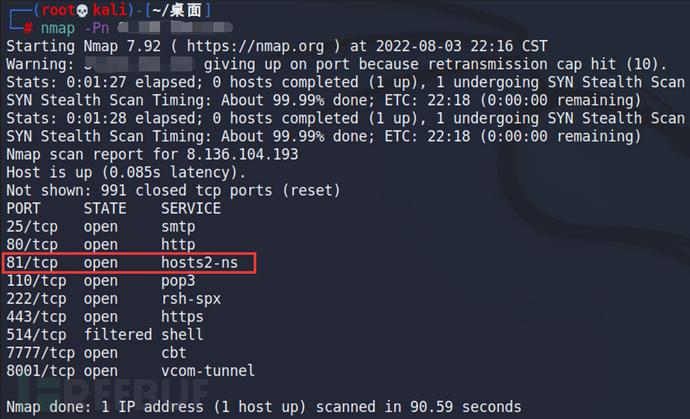

这次泄露的信息比较多,但是个人习惯有数据库账号密码的时候,自然想看看3306开了没,准备连一波,结果3306没开,倒是开了其他很多端口。

这次泄露的信息比较多,但是个人习惯有数据库账号密码的时候,自然想看看3306开了没,准备连一波,结果3306没开,倒是开了其他很多端口。

逐一访问试试。81端口有发现,访问发现是一个LNMP一键安装包页面,这页面安装完了就给扔这了,太不小心了

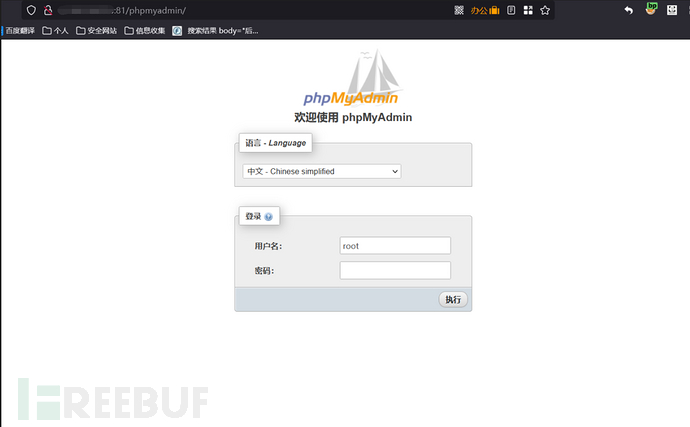

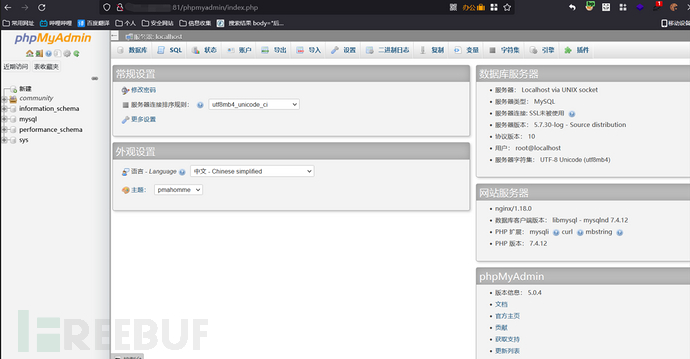

此处的探针、phpinfo以及phpmyadmin都可以直接点击并访问到

探针泄露服务器、php等相关参数以及服务器实时数据

Phpinfo页面有php的配置以及绝对路径等信息。

而phpmyadmin能通过laravel框架配置不当泄露的数据库账号密码直接登录(所以3306没开不要紧,可以尝试下其他思路)

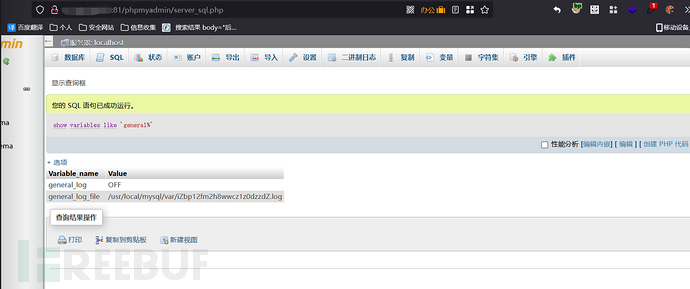

此处的secure_file_priv为NULL,不能直接写文件getshell,只能通过写入日志文件的方式getshell,权限为root用户、有读写权限,根目录也知道,getshell是没问题的。但是当时有事耽搁了没弄,后来数据库就登不了了,可能被检测到登录IP异常,限制数据库外连了。但接口依然存在,不修的话以后放出root用户一样的能够利用

命令执行

另一个可利用点是:

根据泄露的AccessKeyID以及AccessKeySecret可通过自动化工具实现命令执行

工具地址:https://github.com/mrknow001/aliyun-accesskey-Tools

还有很多泄露的信息,除了没有条件能利用之外,其实大部分是能进一步操作的,但奈何我才疏学浅,不知道怎么利用,特别是那APP_key、APP_ID、OSS等信息泄露的最频繁,如果有大佬懂这方面的知识,请评论赐教,感激不尽。

总结

Laravel配置不当会泄露大量敏感信息,在做有授权的渗透测试时,为了证明漏洞危害性,可进一步做无害操作。

针对数据库而言:3306端口开启情况下,只知域名可找其真实IP进行连接;3306关闭,可尝试找其数据库管理系统进行登录。

针对AccessKeyID以及AccessKeySecret的泄露可用大佬开发的工具进行命令执行利用。

针对补天:目标的域名需要在爱站去查权重,百度权重或者移动权重>=1,亦或者谷歌PR>=3,符合条件的补天才会收,如果目标是IP,域名不好查到,可以直接去微步查,看历史域名,看证书,又快又准,亲测有效。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)