雨下整夜

雨下整夜- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

前言

第一次投稿,有什么写的不好的地方,请各位师傅指正。

正文

在实战挖掘漏洞的过程中,当我们挖到xss的时候是最觉得可惜的,毕竟这年头挖到xss还是不太容易的,所以我们可以想办法提示xss的危害,这时候也就是我们常常说到的,使用组合拳了。

接下来以我的实战经历为例子来抛砖引玉,只介绍两种常见组合拳打法,当然绝不仅限于此。

1.selfxss+csrf=忽略变中低危

咱们直接看案例:

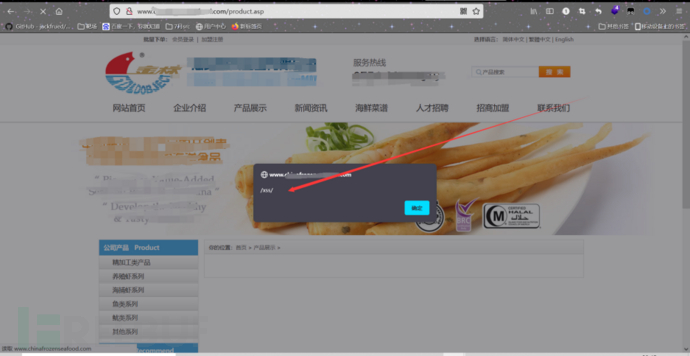

在一网站的搜索框处,存在一个输入点

按照国际惯例,当然是尝试输入js代码

可以看到成功执行了

但是可能有的同学看到这个xss,就会想实际上你这不就是纯纯个fw洞?不就是只能给你自己自嗨?难道我要发payload给受害者让他自己来攻击他自己?这要是提交上去,估计能把审核大哥逗笑。

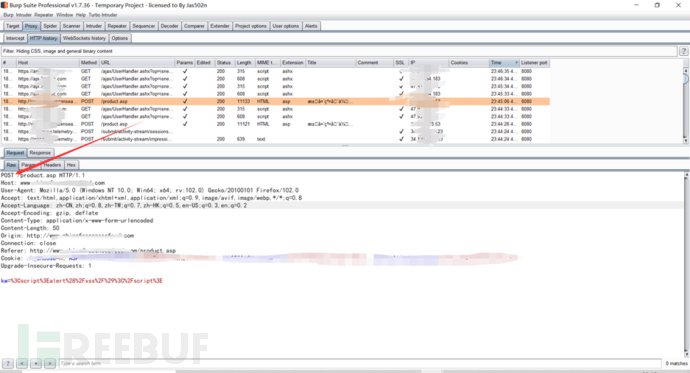

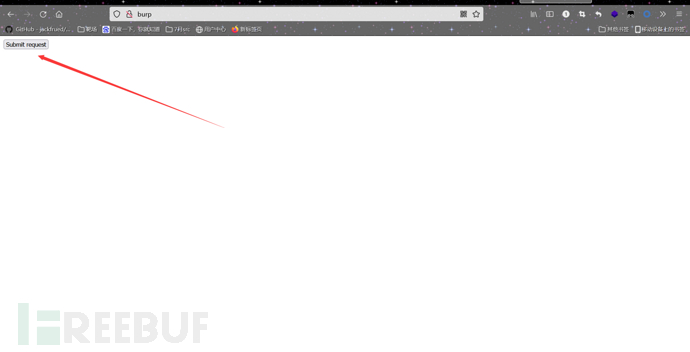

不着急,其实去burp上面再看看这个触发漏洞的请求包,是不是能联想到csrf呢?是的,可以利用csrf的原理来提升自嗨型跨站脚本攻击(selfxss)的危害。

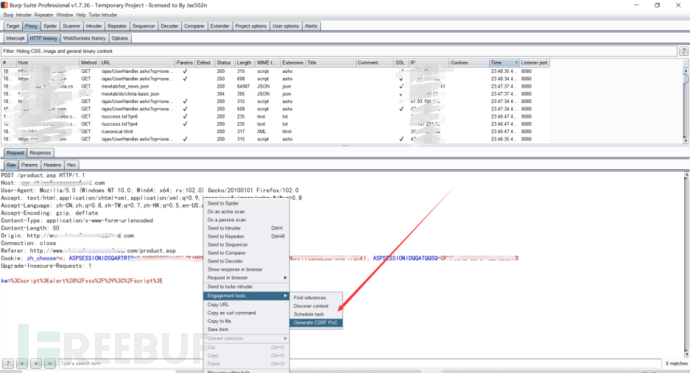

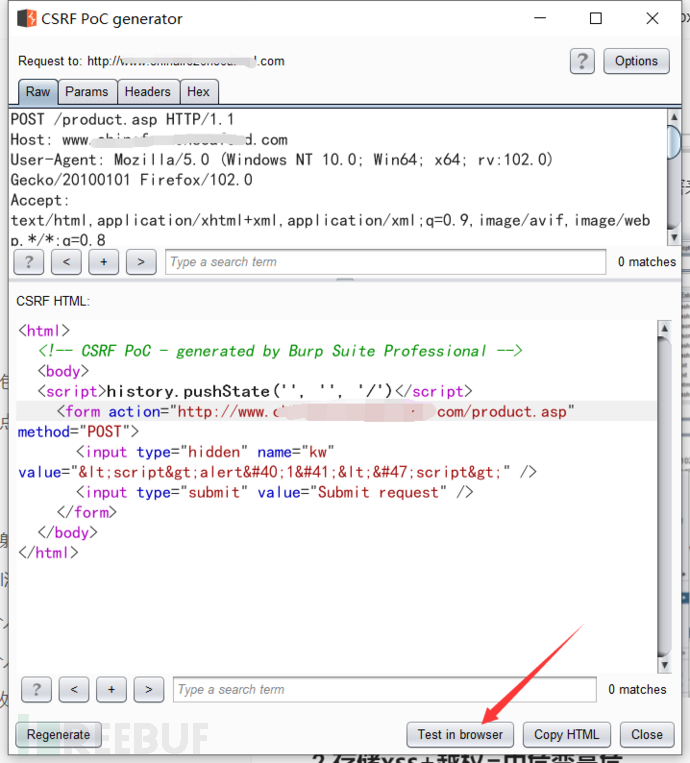

可以直接利用burp生成csrf的poc,

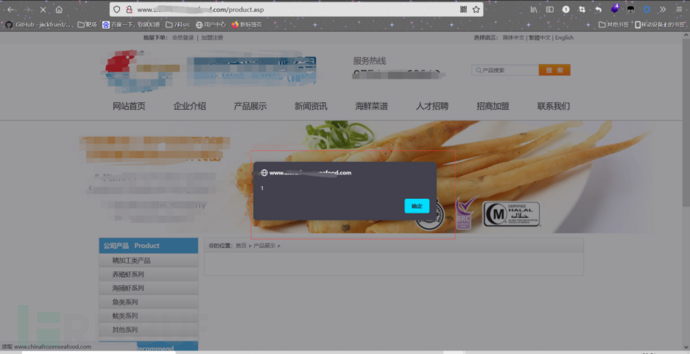

我们以受害者视角去试试csrf的poc

可以看到成功执行js代码,虽然这样来条件依然苛刻,需要受害者去点击csrf的poc,但总归是把零危害给变成有机会存在危害了吧。

2.存储xss+越权=中危变高危

接下来是比较有意思的一个案例。

进入此网站的后台,发现这个页面存在非常简单的越权漏洞(不过越权漏洞一般来说就是非常简单,只是看你能不能发现他)。

原理为此处的逻辑是通过username参数来查询更改后端的数据。但是单单一个水平越权确实没什么看点。

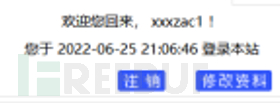

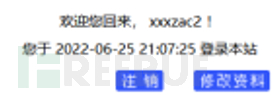

ps:测试越权的时候注册的两个账号

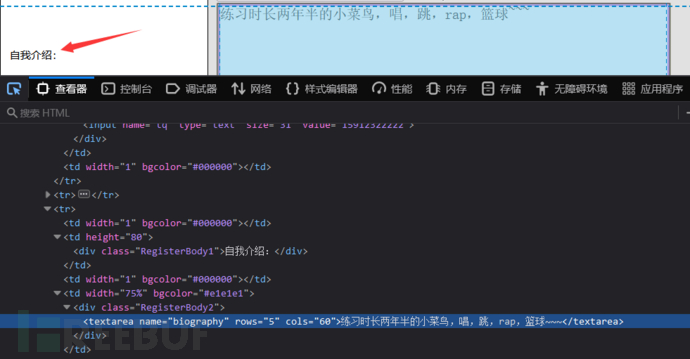

继续对资料修改处进行测试,发现下面有一自我介绍处,自我介绍这个功能一般来说长度和特殊字符限制比较少,因为这属于业务需要,所以测试的时候遇到了就不能忽略,

果然这里有一存储型xss漏洞,

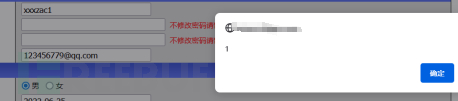

然后我们抓包更改username参数为另一测试账号

然后登陆另一账户进入修改资料页面验证成功

备注:其实这里也可以用存储型+csrf组合拳

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)