概述

Donot“肚脑虫”(APT-Q-38)是疑似具有南亚背景的APT组织,其主要以周边国家的政府机构 为目标进行网络攻击活动,通常以窃取敏感信息为目的。该组织具备针对Windows与Android双平台的攻击能力。

近日,奇安信威胁情报中心红雨滴在日常的威胁狩猎捕获一起Donot APT组织近期攻击活动。 根据红雨滴研究人员跟踪分析,Donot此次的攻击活动有如下特点:

1.RTF文档中嵌入Package对象,打开后自动释放文件到%temp%目录。

2.C2不再硬编码到文件中,而是由第三方网站托管。

3.此次捕获多个组件,相比以前功能较为完善。

样本信息

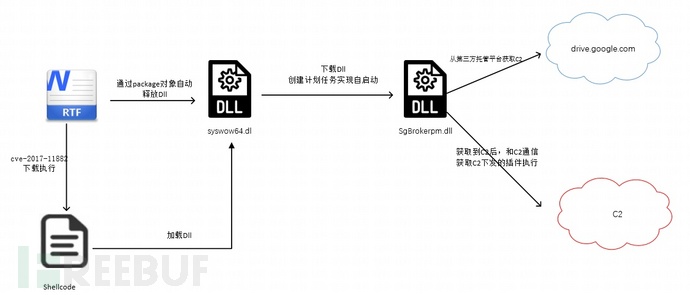

整个攻击流程如下:

相关恶意样本基础信息如下:

文件名 | dttcodexgigas.3e34f8d8966aa8f71ba6c3a16580b1aa76b87d6a |

MD5 | 21c632f9954488122cbf6f0ec0230673 |

文件大小 | 427687 bytes |

文件类型 | Rich Text Format |

样本为RTF文档,打开后为空白页面:

详细分析

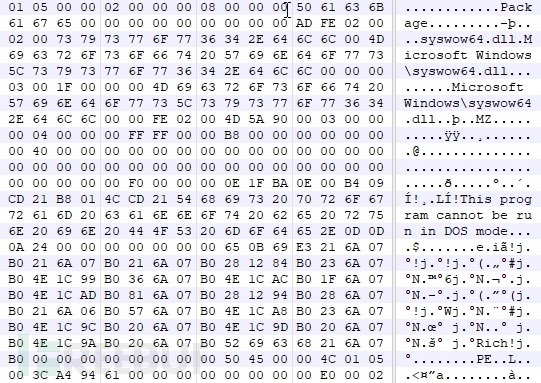

RTF文档内嵌了2个对象,一个名为”Package”的对象,RTF打开后会自动释放此对象。到%temp%\syswow64.dll,另一个为Equation对象用来触发cve-2017-11882漏洞,漏洞触发后会下载http://wordfile.live/goHULMS9jXVytbJi/LUPQwf50wsIPdieiJjMb9nV4g5WlDRTzL00cZ3y7PXsdRdQN作为shellcode在内存中执行。

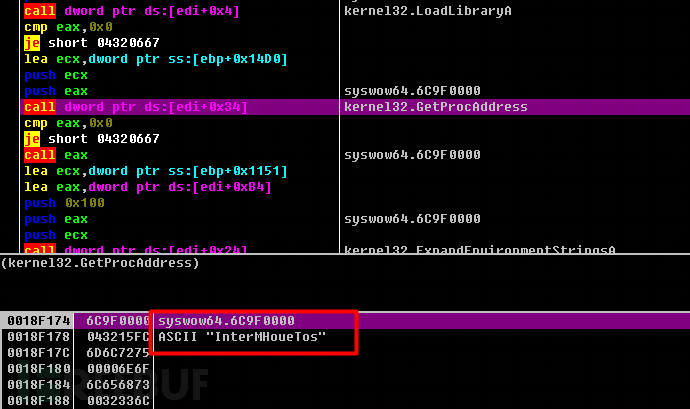

Shellcode运行后会加载%temp%\syswow64.dll,并调用其名为InterMHoueTos的导出函数。

文件名 | gtue.dll、syswow64.dll |

MD5 | ba35770e8823274cc931bf399cb29d09 |

文件大小 | 196096 bytes |

文件类型 | Win32 DLL |

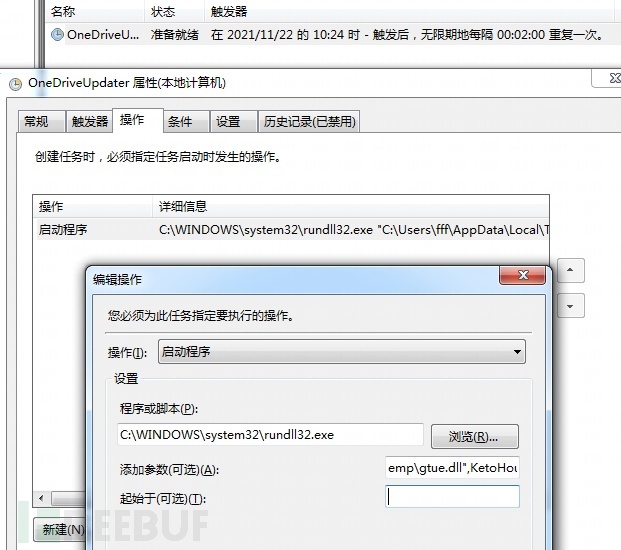

syswow64.dll主要实现下载器功能,其包含2个导出函数分别为InterMHoueTos、KetoHoueRog,其中InterMHoueTos导出函数将syswow64.dll复制到%temp%\gtue.dll,并创建名为OneDriveUpdater的计划任务,实现%temp%\gtue.dll的自启动。

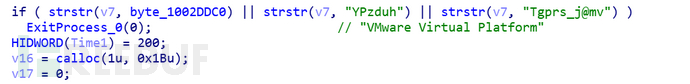

KetoHoueRog导出函数首先创建名为” QvvgkeIop”的互斥体,接着判断当前是否处于虚拟机环境,若检测出虚拟机运行环境,则结束当前进程。

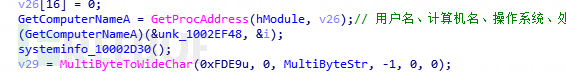

接着获取用户名、计算机名、操作系统、处理器等主机系统信息。

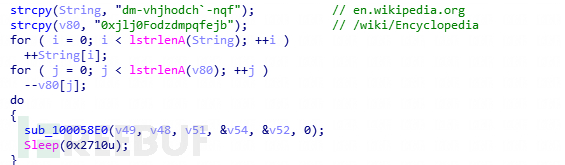

发起 Get 请求到 en.wikipedi[a].org/wiki/Encyclopedia 测试网络连接。

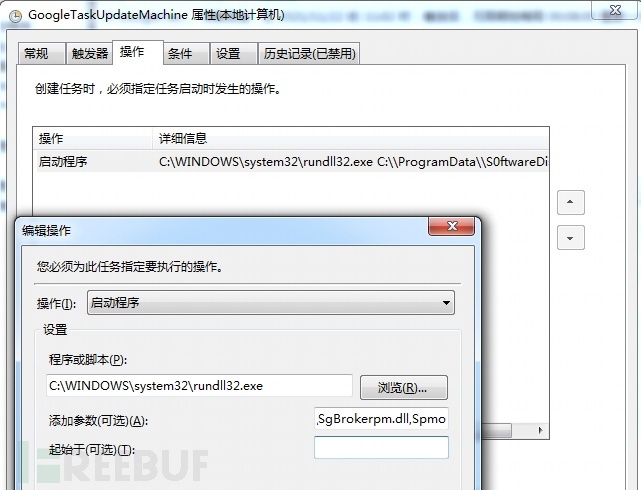

若网络测试成功,则通过POST方式上传搜集的系统信息到”https://svhservice.xyz/klmn/hisf/A”,并将返回的数据保存到 %ProgramData%\S0ftwareDistribution\SgBrokerpm.dll,并创建名为GoogleTaskUpdateMachine的计划任务,实现SgBrokerpm.dll的自启动。

文件名 | SgBrokerpm.dll |

MD5 | 164c42cfa85b4c1fe8fd373c447faeaf |

时间戳 | 2021/11/12 17:48:56 |

SgBrokerpm.dll主要功能是下载后续插件执行,该样本中使用了大量的C++库函数和无效代码。

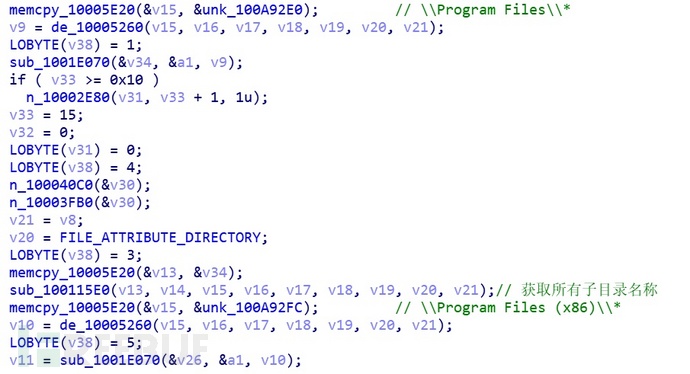

样本运行后首先进行杀软检测,若"\\Program Files\\*"和"\\Program Files (x86)\\*"目录下存在"avast"或"avg"子目录,则结束当前进程,否则进行后续行为。

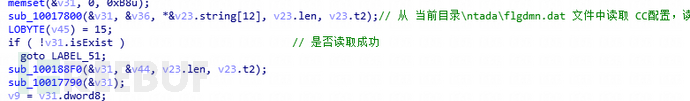

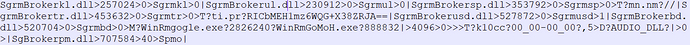

接着获取后续插件的C2下载地址: 若样本当前运行目录下存在”\ntada\flgdmn.dat” 文件,则读取文件中的C2配置,读取失败则从https://drive.google.com/uc?export=download&id=1l5D9u18Z9J_3br2hFI94mKDMTex3uULq中读取C2配置,并将C2保存到flgdmn.dat文件,分析过程中获取到后续C2为newcontasts.top。

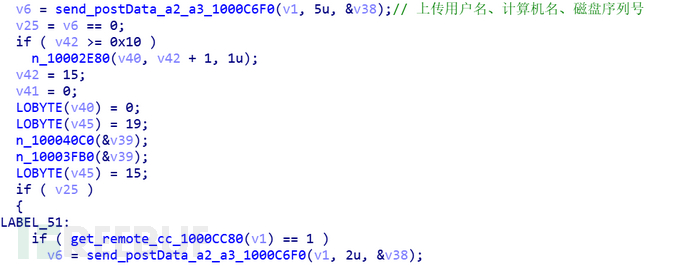

获取到后续C2地址newcontasts.top后,首先获取当前用户名、计算机名、磁盘序列号信息保存到“当前运行目录\nuid.txt”文件中,并将信息上传到https://newcontasts.top/klmn/disa。

接着,从newcontasts.top获取数据保存到“当前运行目录\ntada\NaMPCon.dat”,NaMPCon.dat文件中保存的是各个插件的名称。

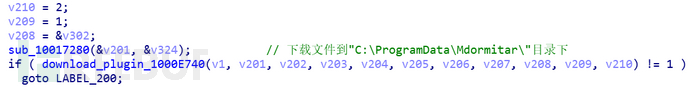

接着开始下载上述插件保存到本地,下载地址包括https://newcontasts.top/klmn/hisf/5/mm、https://newcontasts.top/klmn/hisf/UR1/mm、https://newcontasts.top/klmn/hisf/A/sa,保存到本地的路径可以为”%ProgramData%\Mdormitar\”目录、"%ProgramData%\Mloypt\"目录、"样本运行目录\ntada\"目录。

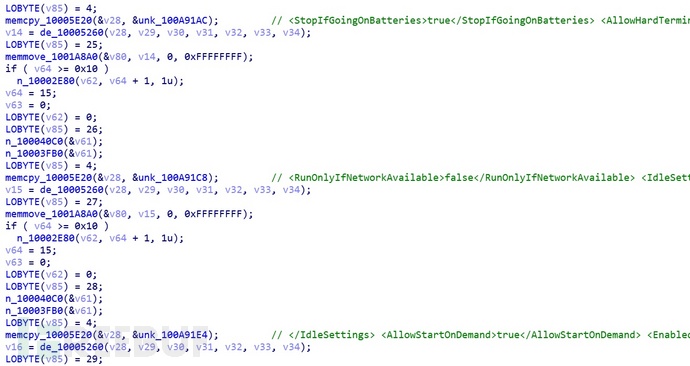

若下载成功,则创建名为”GoogleTaskUpdateMachine”的计划任务,以实现上述下载的插件的自启动。

根据NaMPCon.dat文件中给定的插件名,成功获取以下8个插件:

插件名称 | MD5 | 功能 |

SgBrokerpm.dll | 164c42cfa85b4c1fe8fd373c447faeaf | 和上述描述的SgBrokerpm.dll文件相同 |

WinRmgogle.exe | 44bf1ecf283c8071fb5527aa299bee61 | 获取Chrome浏览器的用户登录信息、用户名和密码等隐私信息,并将信息保存到%ProgramData%\kgogle_gcertyuqas文件中 |

WinRmGoMoH.exe | 24907a49b2c42131790bfdc277b14433 | 搜集用户的Firefox、Chrome浏览器的浏览记录、收藏列表,并将信息分别加密保存到”%ProgramData%\S0ftwareDistribution\natadsorb\”目录下的g_bhf.rnm、m_bhf.rnm文件中 |

SgrmBrokerbd.dll | 1d77b7506284554a28fc14916557380f | 启动WinRmgogle.exe和WinRmGoMoH.exe插件,并在”%ProgramData%\Mloypt\”释放并启动WinRMaza32.exe或WinRMaza64.exe。WinRMaza32.exe或WinRMaza64.ex用来窃取firefox浏览器的用户登录信息、账号和密码信息保存到%ProgramData%\km0zilap_xcertyuqas文件 |

SgrmBrokerkl.dll | 4e3dcfcd319bab9c1aa0db0abb4dc461 | 窃密程序,获取剪贴板数据保存到对应的.rnm结尾的文件中 |

SgrmBrokersp.dll | 7f17b89bba4b42bd02e386efbb233777 | 上传其它插件生成的.rnm文件到shadowpages.top/vxmot/yibo(.rnm为窃取的信息文件) |

SgrmBrokerul.dll | dd3adea7f473725920f9562ba35fb2c4 | 和SgrmBrokersp.dll功能相同 |

SgrmBrokerusd.dll | 2e9a346d3e2ced3edfabcc5a16e288c4 | 窃密程序,获取系统中以*.pdf、*.doc、*.xls、*.ppt、 *.docx、 *.xlsx、 *.pptx、 *.docm、*.RTF、*.inp、 *.xlsm、*.csv、*.odt、*.pps、*.vcf结尾的文件名称保存到对应的.rnm结尾的文件中 |

溯源与关联

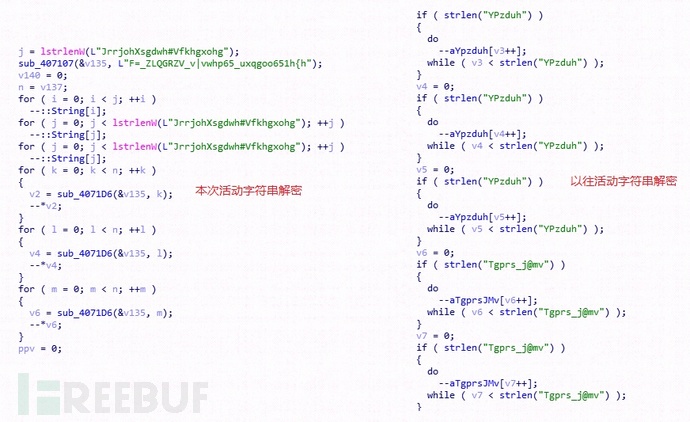

在此次捕获的样本中,样本的字符串加解密方式和以往Donot样本相同,其中包括字符串自加减、xor、从固定字符串key中进行索引解密:

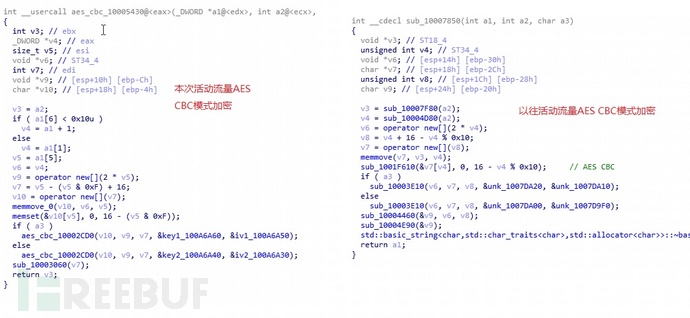

流量通信依然使用aes cbc进行加解密:

总结

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括威胁情报平台(TIP)、天眼高级威胁检测系统、NGSOC、奇安信态势感知等,都已经支持对此APT攻击团伙攻击活动的精准检测。

IOCs

MD5:

21c632f9954488122cbf6f0ec0230673

164c42cfa85b4c1fe8fd373c447faeaf

ba35770e8823274cc931bf399cb29d09

dd3adea7f473725920f9562ba35fb2c4

2e9a346d3e2ced3edfabcc5a16e288c4

44bf1ecf283c8071fb5527aa299bee61

24907a49b2c42131790bfdc277b14433

7f17b89bba4b42bd02e386efbb233777

4e3dcfcd319bab9c1aa0db0abb4dc461

1d77b7506284554a28fc14916557380f

a5ee0c4dc0853f33f433de97c6454fa5

d08f054f45fdb2487df6b7db890c8c49

URL:

hxxps://svhservice.xyz/klmn/hisf/A

hxxps://newcontasts.top/klmn/disa

hxxps://newcontasts.top/klmn/hisf/5/mm

hxxps://newcontasts.top/klmn/hisf/UR1/mm

hxxps://newcontasts.top/klmn/hisf/A/sa

shadowpages.top/vxmot/yibo

hxxp://wordfile.live/goHULMS9jXVytbJi/LUPQwf50wsIPdieiJjMb9nV4g5WlDRTzL00cZ3y7PXsdRdQN

hxxps://drive.google.com/uc?export=download&id=1l5D9u18Z9J_3br2hFI94mKDMTex3uULq

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)