Nessus常用扫描分享

thinkoaa

thinkoaa- 关注

99+

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

Nessus常用扫描分享

传统漏扫要靠工具,讲究化劲,在这里,给大家演示一下Nessus综合用法。

PS:Nessus是英文版的,不过浏览器支持翻译的话,可以右键一键翻译(如chrome、Edge等浏览器),到处的英文版报告,github上也有工具可以翻译成中文,挺不错的。https://github.com/Bypass007/Nessus_to_report不过两年没更新了。

下文中的图片如果觉得看不清,可以在对应的图片上右键,在新标签页中打开,获得类似这种路径:

https://image.3001.net/images/20200820/1597907220.png!small,然后把!small去掉,直接访问https://image.3001.net/images/20200820/1597907220.png路径即可

1. 对windows、linux等主机,进行漏扫,包括登录扫描

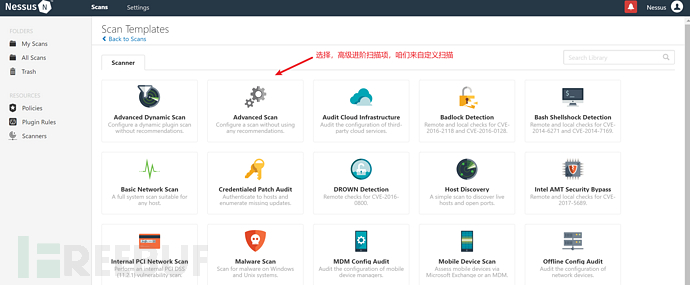

1.1 在My Scans或All Scans中点击[New Scan]按钮进入扫描模板选择界面

1.2 一般就选Advanced Scan,自己进行针对性的手动设置

1.3 设置扫描目标,并开始扫描

1.4 开始扫描

手动开始扫描

正在扫描

扫描完毕

1.5 点击查看漏扫结果

漏洞列表如下

点指定条目,可以进入详情

PS:上图是以扫winserver为例,linux等扫描同理。

2.以登录状态扫描,这里以linux为例,windows同理

2.1 首先,重复步骤1中的1.1-1.3步骤,进入如下界面:

2.2 点击[Credentials]菜单,输入登录信息,如果是linux选ssh,如果是windows,点windows,这里以linux举例,如下:

2.3 比较未登录扫描和登录扫描的差异,登录扫描扫到的东西更多,这是肯定的,如下:

3. 弱口令扫描

爆破这里就不演示了,其实弱口令、爆破这些,应该用专门的工具来做,这不是nessus的重点

3.1 重复步骤1中的1.1-1.3步骤,进入下图:

3.2 点击Assessment中的general中,勾选图中所示项

3.3 点击Assessment中的Brute Force选项,取消勾选图中所示项

3.4 点击Advanced,在General Setting中取消勾选 Enable safe checks项

要尝试弱口令了,就不用安全检查了,因为尝试弱口令过程中,可能触发目标服务的防御规则,尝试错误登录几次之后,锁定某个账户。

3.5 非安全模式+弱口令扫描出的结果

验证尝试登录成功

4.合规性扫描,或者说安全基线扫描

扫一扫哪些基本的安全配置不到位

4.1 新建扫描任务时,选择图中所示项

4.2 指定目标主机

4.3 选择要检查的目标的系统

4.4 这里随便选个ubuntu版本

4.5 设置登录信息

4.6 执行之后看结果

翻译一下

5.补充一点

5.1 以上的配置,可以设置到同一次扫描中,上面只是分开演示而已

平时使用的时候,可以随意组合设置,别扫蓝屏、重启就行。

5.2 四个选项卡点着设置就行

其中,Plugins选项卡中,可以指定启用或禁用哪些插件去扫描,不过Nessus会自动判断目标类型从而选合适的插件去扫描,如果非要手动禁用某些插件,可以如图中所示:

5.3 其余的操作就更简单了,网上到处都是,这里就不赘述了。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 thinkoaa 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

海滩拾贝

海滩拾贝

一切为了实战

一切为了实战

相关推荐

反连助手,收集、探测互联网IP,本地端口映射到互联网IP指定的端口!

2024-09-08

deadpool代理池工具,可从hunter、quake、fofa等网络空间测绘平台取socks5代理,或本地导入socks5代理,轮询使用代理进行转发

2024-08-26

广联达OA的23个高危漏洞路径

2024-07-23

文章目录