Alpha_h4ck

Alpha_h4ck- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

关于Nightingale

Nightingale是一款针对漏洞评估和渗透测试(VAPT)的Docker渗透测试环境,该框架提供了漏洞评估和渗透测试过程中所需要的全部工具。

在当今的技术时代,容器技术在各个领域中都是一种强大的技术,无论是开发、网络安全、DevOps、自动化还是基础设施领域都是这样。

考虑到行业的需求,我们设计并开发了Nightingale。无论是Web应用程序渗透测试、网络渗透测试、移动、API、OSINT还是取证场景中,这个Docker镜像随时可以为广大渗透测试人员在任何环境任何范围提供所需的工具。【工具列表】

工具特性

1、无需安装多个编程语言支持和多个模块;

2、引入虚拟化概念,引导过程非常快;

3、根据主机的使用资源按需取用;

4、所有工具均预安装完成;

5、可以执行任何范围和规模的漏洞评估和渗透测试;

6、可以通过调用本地地址,通过浏览器访问此Docker容器;

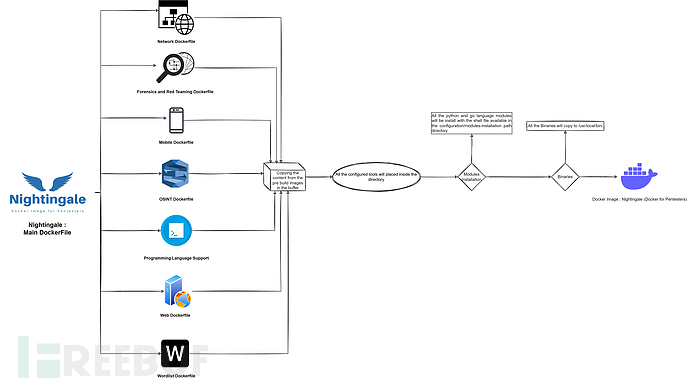

Nightingale架构图

Docker镜像下载和构建

广大研究人员可以使用下列命令将该项目源码克隆至本地:

git clone --depth 1 https://github.com/RAJANAGORI/Nightingale.git

接下来,切换到项目目录中:

cd Nightingale

下列命令可以构建Nightingale的Docker镜像:

docker build -t rajanagori/nightingale .

创建完Docker镜像之后,登录到镜像中:

docker run -ti --hostname nightingale rajanagori/nightingale /bin/bash

接下来,我们就可以开始使用Nightingale来进行渗透测试了。

工具使用

现在,我们可以使用浏览器来直接访问Nightingale的交互式终端了:

docker run -it -p 0.0.0.0:8080:7681 -d rajanagori/nightingale /home/binaries/ttyd -p 7681 bash

如果你想使用MobSF来配合Nightingale的话,也是可以的:

docker run -it -p 0.0.0.0:8080:7681 -p 0.0.0.0:8081:8081 -d rajanagori/nightingale /home/binaries/ttyd -p 7681 bash cd /home/tools_mobile_vapt/Mobile-Security-Framework-MobSF/ source venv/bin/activate ./run 0.0.0.0:8081 &

如果你想要将主机设备目录更容器目录绑定的话,直接运行下列命令即可:

docker run -it -p 0.0.0.0:8080:7681 -p 0.0.0.0:8081:8081 -v /<your_host_machine_directory_path>:/<your_container_directory_path> -d rajanagori/nightingale /home/binaries/ttyd -p 7681 bash

本地隧道使用

在浏览器中访问127.0.0.1:8080,此时将能够看到Nightingale的终端窗口。现在,在终端中运行下列命令:

nvm install v16.14.0 && npm install -g localtunnel

输入下列命令后,即可点击生成的链接,并使用Nightingale进行渗透测试了。

运行、重启和关闭Postgresql数据库

开启服务:

service postgresql start

重启服务:

service postgresql restart

终止服务:

service postgresql stop

注意:Postgresql是为msfConsole服务的。

注意事项

1、我们可以通过云服务器运行该容器,但此时无法执行移动端渗透测试;

2、使用SSH创建隧道无法帮助提供到物理设备或虚拟环境的连接;

许可证协议

本项目的开发与发布遵循GPL-3.0开源许可证协议。

项目地址

Nightingale:【GitHub传送门】

参考资料

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)