Hellong

Hellong- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

Hellong 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Hellong 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

1. 前言

之前在微步提交的情报,都是写的word文档报告,或者详细在typora写的详细报告,由于详细分析报告丢失,只能上传粗略的分析报告了,平时写文档都是在typora,很少同步到各大平台,为了避免这些文件再次丢失,so.........稍微写写,上传吧。

2. 发现异常

由于态势感知上发现,很多主机对境外固定IP,有持续性访问,怀疑其存在安全隐患,导出全流量平台上的流量,分析看看,发现其存在恶意连出情况。

3. 挖矿程序 | 流量分析

从态势感知上得到持续性访问境外IP:178.128.242.134、199.247.27.41

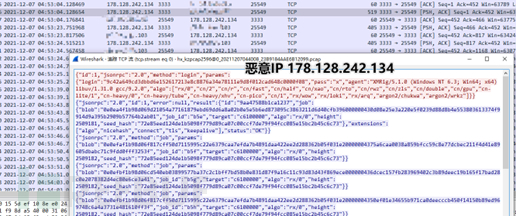

IP:178.128.242.134的流量

使用wireshark筛选出178.128.242.134,可以看出,报文中的类似json的字符串,通过特殊字符XMRig/5.1.0得知,这是挖矿通信流量。

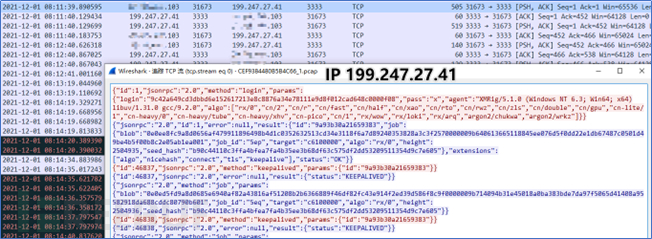

IP:199.247.27.41的流量

通多对比的筛选,发现199.247.27.41与178.128.242.134流量特征一致,都是矿池地址。

通过微步查询,发现 IP:178.128.242.134已经标注恶意

199.247.27.41,未标注恶意

4. 挖矿病毒/脚本简单工作流程:

一般挖矿病毒或者挖矿的脚本,不会直接在程序内部把矿池服务器写死,灵活性很差,一旦和程序绑定的IP被封禁了,挖矿病毒就白植入了,而是写入域名的方式,通过dns请求,获得矿池 IP 地址,再对矿池地址发起挖矿和其他行为。

所以未标注的矿池地址,应该是新的IP绑定了挖矿域名,再次被DNS解析后的结果。

针对上述两个IP反查域名,发现两个绑定的域名都是一样的,都是挖开地址的域名。

5. 相关IOC:

矿池地址:

donate.v2.xmrig.com

donate.ssl.xmrig.com

矿池IP:

178.128.242.134

199.247.27.41

6. 总结 | 建议

挖矿病毒危害:

(1)会占用较大系统资源

(2)浪费网络带宽,影响办公效率

(3)增加电力消耗

(4)黑客也可以通过挖矿病毒,窃取系统密码、机密文件和探索网络中其他资产,导致关键信息泄露和文件丢失。

防范措施:

(1)安装杀毒软件

安装杀毒软件,更新病毒库,进行杀毒。

(2)避免弱密码

避免使用弱密码,避免多个系统使用同一密码。

(3)关闭应用服务

关闭Windows共享服务、远程桌面控制等不必要的服务

微步审核,奖励4个微步币

哈哈,原始文档没有了,就这么简单的写写吧,后续还有去服务器上取证的分析文档,分析到是通过web漏洞攻击,获得权限后,植入的挖矿程序,以及整个攻击链的还原,可惜原文档没了。以后经常备份或者文件同步云端吧。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

![[NKCTF2024赛后复现]webshell_pro](https://image.3001.net/images/20240328/1711600836_6604f4c4070a7ee6a40d0.png)