CLAY11

CLAY11- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

CLAY11 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

CLAY11 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、前言

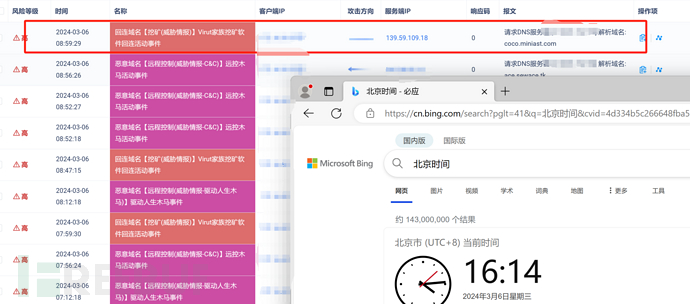

某日,通过流量监测设备和EDR发现挖矿请求告警,并存在长期445端口扫描。

二、病毒排查

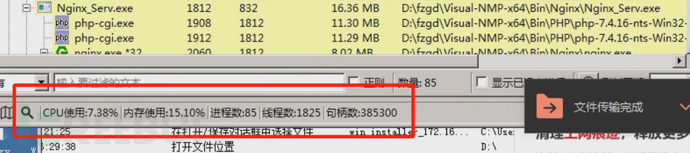

上机排查,发现该服务器存在WannaMine4.0病毒,通过网上文章了解,如果请求挖矿域名遭安全设备拦截,会导致挖矿程序不运行,所以该服务器CPU正常。

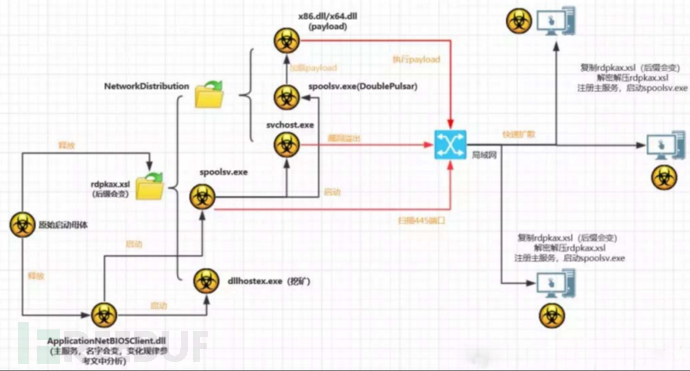

该病毒其攻击顺序为(借用网上师傅文章流程图):

1.主服务为ApplicationNetBIOSClient(随机组合生成),对应动态库为ApplicationNetBIOSClient.dll(由系统进程svchost.exe加载),每次都进行开机启动,启动后加载spoolsv.exe。

2.spoolsv.exe对局域网进行445端口扫描,确定可攻击的内网主机。同时启动漏洞攻击程序svchost.exe和spoolsv.exe(另一个病毒文件)。

3.svchost.exe执行“永恒之蓝”漏洞溢出攻击(目的IP由第2步确认),成功后spoolsv.exe(NSA黑客工具包DoublePulsar后门)安装后门,加载payload(x86.dll/x64.dll)。

4.payload(x86.dll/x64.dll)执行后,负责将rdpkax.xsl从本地复制到目的IP主机,注册ApplicationNetBIOSClient主服务,再解密文件,启动spoolsv执行攻击(每感染一台,都重复步骤1、2、3、4)

ddlhostex.exe程序为挖矿脚本,脚本指向coco.miniast.com 挖矿域名

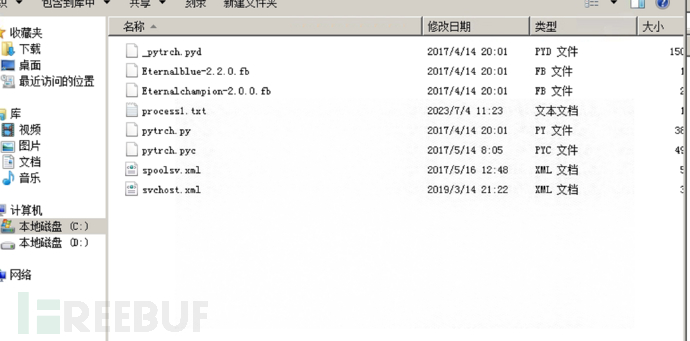

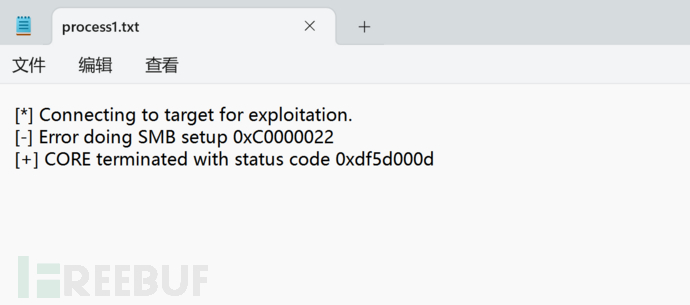

在C:\Windows\,存在NetworkDistribution文件目录,该文件目录下含有永恒之蓝扫描探测和利用工具,查看process1.txt文件,该文件为扫描日志且内容为空。

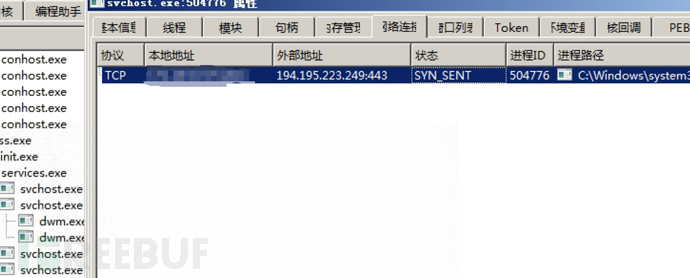

查看进程发现svchost.exe进程为伪造进程。与挖矿IP:194.195.223.249存在通信行为。

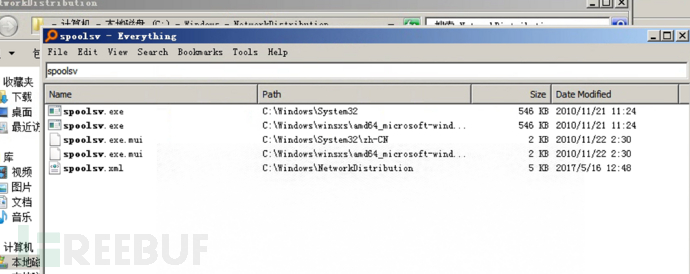

spoolsv.exx通过扫描445端口确定好可以攻击的主机后,就会在C:\Windows\NetworkDistribution\ 目录下释放病毒的漏洞攻击程序,同时启动svchost.exe 和 spoolsv.exe

三、处置结果

确定之后,开始进行病毒处置:

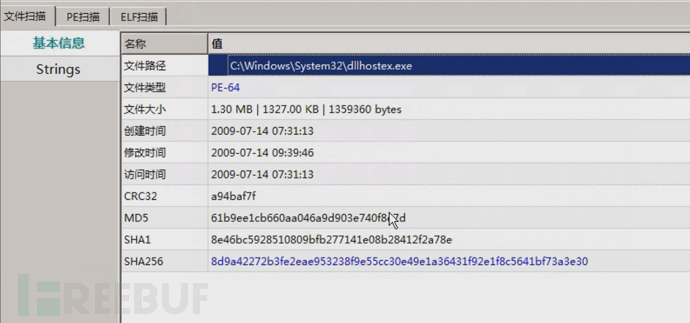

结束组合名的服务对应的进程svchost.exe、挖矿进程dllhostex.exe

删除下列目录和文件

C:\Windows\NetworkDistribution

C:\Windows\System32\dllhostex.exe

C:\Windows\SysWOW64\dllhostex.exe

处置完毕后停止流量监测挖矿请求

同时防火墙拉黑恶意IP:139.177.196.162 194.195.223.249,服务器安装EDR。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

![Linux日志分析与中间件分析:一篇实用的应急响应教程[四]](https://image.3001.net/images/20250227/1740620864_67bfc440d722f747dc288.png)

![Linux入侵检测:一篇实用的应急响应教程[三]](https://image.3001.net/images/20250226/1740530440_67be63082913f285ac27c.png)

![Windows日志分析:一篇实用的应急响应教程[二]](https://image.3001.net/images/20250225/1740488652_67bdbfcc75934cccbff05.png)

![Windows入侵检测与排查:一篇实用的应急响应教程[一]](https://image.3001.net/images/20250307/1741329248_67ca9360b0cfb741e9978.png)