secisland

secisland- 关注

一、引言

上篇文章《ATT&CK V10版本战术介绍-侦察》中介绍了侦察的一些理论知识,本章主要对侦察进行技术验证。侦察包括涉及对手主动或被动收集可用于支持目标定位的信息的技术。通过统计发现,任何恶意攻击一定是以侦察作为前奏,不论是内网还是外网,信息收集一定是攻击者下的第一步棋。根据资料显示,侦察占据整个攻击过程的60%,由此可见,一个全面、精准的侦察在整个攻击里面的重要性。

据不完全统计,只有11%的用户认为他们针对内部威胁的监控、检测以及响应是有效的,而49%的受访企业无法有效检测到内部威胁。针对遭受过内部威胁的受访企业,50%需要超过一天的时间才能检测到。那我们能不能在遭受攻击之前就将其扼杀在摇篮中呢?

二、侦察中的10个技术

主动扫描(T1595)

搜集受害者主机信息(T1592)

搜集受害者身份信息(T1589)

搜集受害者网络信息(T1590)

搜集受害者组织信息(T1591)

通过网络钓鱼搜集信息(T1598)

从非公开源搜集信息(T1597)

从公开技术数据库搜集信息(T1596)

搜集公开网站/域(T1593)

搜集受害者自有网站(T1594)

下面我们逐一介绍这10个技术内容。

2.1 主动扫描(T1595)

2.1.1 扫描IP段(T1595.001)2.1.1.1 说明

在任何一个完整的恶意攻击流程中,侦察(TA0043)占50%以上,并且存在于攻击的各个阶段,即任何一步攻击都少不了侦察做铺垫。而普遍的信息收集除了社会工程学,其余的大部分都可以被感知到。

攻击者可能会扫描 IP 段以收集受害者网络信息,例如哪些 IP 地址正在被积极使用,以及有关分配了这些地址的主机的更详细信息。扫描的范围可以从简单的ping(ICMP请求和响应)到更细微的扫描,这些扫描可能通过服务器banners或其他网络组件获取主机软件/版本。来自这些扫描的信息可能会涉及其他形式的侦察(例如:搜索打开的网站/域或搜索开放的技术数据库)、建立操作资源(例如:开发能力或获取能力)或初始访问(例如:外部远程服务)的机会。

2.1.1.2 技术验证

2.1.1.2.1 工具准备

- Nmap

- 网络主机存活探测工具

2.1.1.2.2 命令

nmap -sP 192.168.1.0/24

./hostAction.py 192.168.1.0/24

2.1.1.2.3 效果

图1 发现存活主机

2.1.1.3 威胁预警

2.1.1.3.1 检测方式

数据源:防火墙日志、流量日志、IPS发现等。

预警策略:1分钟内同一源IP与10个以上的主机建立ICMP会话。

2.1.1.3.2 检测效果

2.1.1.4 防护措施

禁止ICMP的出入站规则。

通过防火墙进行行为发现与阻断

2.1.2 漏洞扫描(T1595.002)

2.1.2.1 说明

通过扫描IP段发现目标后,攻击者可能会通过漏洞扫描工具对受害者进行全盘的漏扫操作,以查找可在定位期间使用的漏洞。漏洞扫描通常会检查目标主机/应用程序的配置(例如:软件和版本)是否可能与攻击者可能试图使用的特定漏洞的目标一致。

2.1.2.2 技术验证

2.1.2.2.1 工具准备

openVas

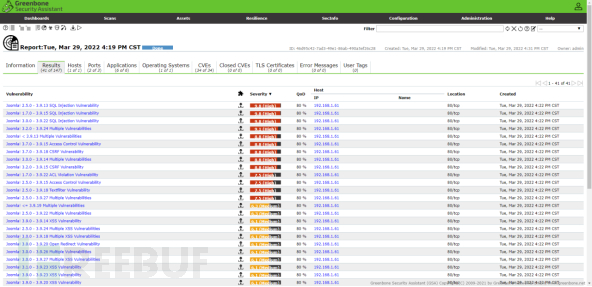

2.1.2.2.2 效果

2.1.2.3 威胁预警

2.1.2.3.1 检测方式

数据源:IPS威胁日志等。

检测策略:对各种型号的IPS进行日志范式化,根据特征关键字进行进行告警。

2.1.2.3.2 检测效果

2.1.2.4 防护措施

保持软件始终为最新版本。

对于存在漏洞的组件,及时响应并修复相关漏洞。

加入防火墙设备,对恶意通信进行阻断。

内部设备禁止随意接入外网。

2.2 搜集受害者主机信息(T1592)

2.2.1 涉及子技术

收集受害者主机信息:硬件(T1592.001)

收集受害者主机信息:软件(T1592.002)

收集受害者主机信息:固件(T1592.003)

收集受害者主机信息:客户端配置(T1592.004)

2.2.2 技术验证

2.2.2.1 工具准备

Nmap

Joomscan

Curl

2.2.2.2 命令

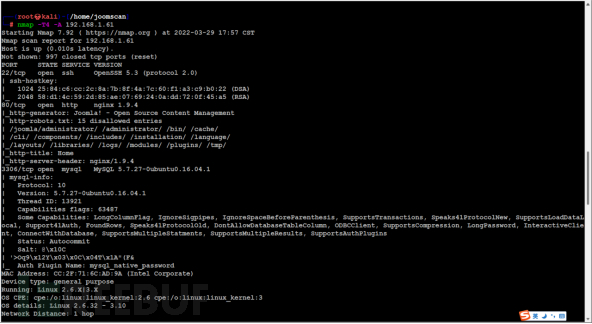

Nmap:nmap -T4 -A 192.168.1.61

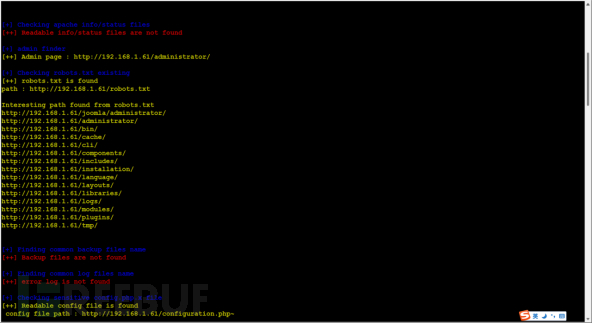

Joomscan:perl joomscan.pl -u http://192.168.1.61/

Curl:curl http://192.168.1.61/configuration.php~

2.2.2.3 效果

图2 nmap扫描结果

图3 joomscan扫描结果

图4 curl请求结果

2.2.2.4 威胁预警

2.2.2.4.1 检测方式

数据源:防火墙日志、流量日志、IPS日志

预警策略:

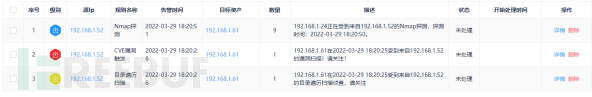

2.2.2.4.2 检测效果

图5 威胁预警

2.2.2.5 防护措施

保持软件始终为最新版本。

加入防火墙设备,对恶意通信进行阻断。

内部设备禁止随意接入外网。

加强工作人员的安全意识,防止泄露内部设备硬件软件等版本信息。

2.3 收集受害者网络信息(T1590)

2.3.1 技术验证

参考2.2搜集受害者主机信息(T1592)

2.4 其他受害者信息收集

除了上面的三种可以进行技术验证的子技术以外,还有一部分子技术通常没有办法从技术上去验证的,这里面的很多信息并不保存在自己控制的环境内,包括:

搜集受害者身份信息(T1589)

搜集受害者组织信息(T1591)

通过网络钓鱼搜集信息(T1598)

从非公开源搜集信息(T1597)

从公开技术数据库搜集信息(T1596)

搜集公开网站/域(T1593)

搜集受害者自有网站(T1594)

2.4.1 技术验证

由于环境不可因素,这些信息可以通过社会工程学、搜索引擎、情报等信息进行收集。

2.4.1.1 Whois查询

2.4.1.2域名解析查IP

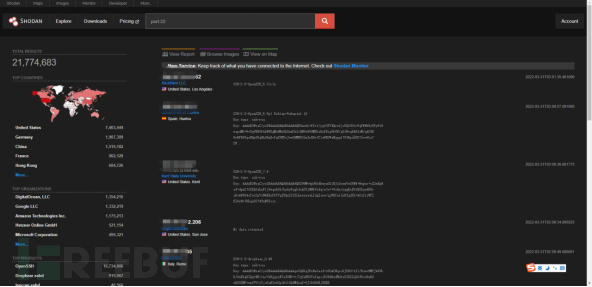

2.4.1.3Shodan搜索

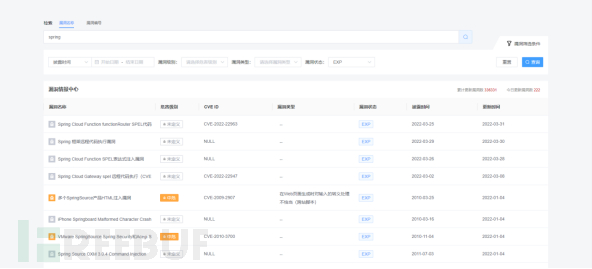

2.4.1.4 漏洞情报中心检索

2.4.2 防护措施

由于环境的不可控,所以最重要的还是加强员工的网络信息安全意识,包括但不限于以下方面:

1.怀疑一切与机密信息相关的邮件短信等,遇到一定要与上级确认后再进行响应。

2.钓鱼信息通常使用一般性问候,因为在多数情况下,钓鱼者并没有员工完整的身份信息,只能批量发送,典型的钓鱼信息一般都这样称呼受骗者:“尊敬的客户”。

3.确认有没有错误的拼写或者替换字符,如:information写成1nformati0n,替换的目的是为了绕过反垃圾邮件的检查。

4.限制员工的web活动,高风险网络区域包括但不限于:游戏网站、BT网站、p2p网络、免费软件下载站、颜色网站等等。

5.及时报告可疑活动。

6.员工自己搭建的博客类网站严禁存储公司内部相关数据,比如默认用户名密码等。

7.员工严禁使用公司内网访问敏感网络位置

8.对公司内部设备(包括但不限于VPN、网闸、路由器、防火墙、行为管理)日志进行关联并处理,对敏感行为,异常行为等进行预警并及时处理。

9.对外提供的服务的设备需要挂CDN。防止被直接解析出真实IP

10.申请删除whois工具网站的站点信息。

三、阶段性总结

虽然侦察中能进行技术验证的子技术偏少,但是却能帮助攻击者获取信息量非常庞大的目标信息,甚至防范不足能直接获取致命的配置信息,所以侦察一定要引起管理员的高度重视,通过技术验证也能发现,攻击者基本上每一步的行动都被我们成功感知并进行告警,后面仅需及时作出响应即可将攻击者关在门外,同样,第一阶段的信息收集也告一段落,后面将会根据获取的配置文件进行后续攻击,并通过态势感知平台对其进行捕捉与处理。

本阶段的ATT&CK映射图整理如下

相关分享:

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)