奇安信威胁情报中心

奇安信威胁情报中心- 关注

事件概要

2021年7月,奇安信病毒响应中心移动安全团队关注到自2020年11月起至今,一个未知的APT组织针对巴基斯坦用户展开了有组织、有计划、针对性的长期监控活动。该组织一般利用钓鱼网站进行载荷投递。其攻击平台主要为Android,攻击目标主要锁定为巴基斯坦用户及巴基斯坦TLP政党。截止目前我们一共捕获到Android平台攻击样本15个,涉及的C&C有2个。

目前我们并未有直接的发现指向攻击组织身份,且在已知的APT组织中均未发现到有和该组织出现重叠。故我们选取了主要受害国家国兽(捻角山羊)的其中一种天敌动物名字,按照我们内部的命名规则将该攻击组织归属命名为------艾叶豹组织(Snow leopard)。

载荷投递

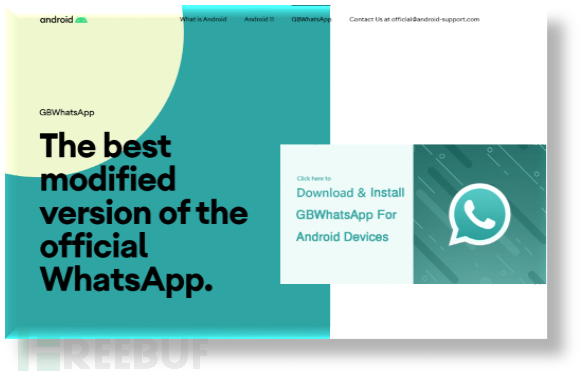

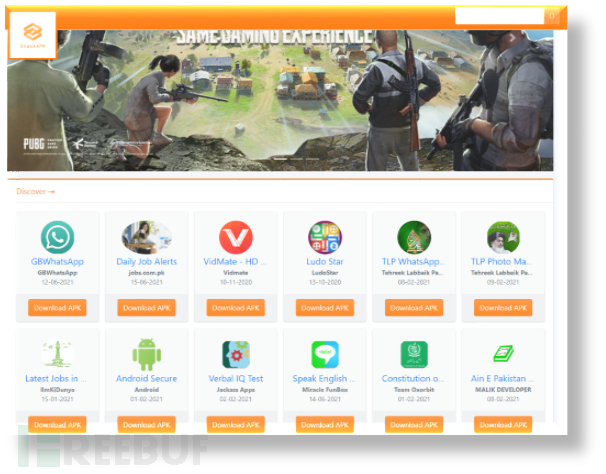

通过奇安信病毒响应中心移动安全团队的内部分析关联系统和奇安信威胁情报平台(https://ti.qianxin.com/)追踪分析,艾叶豹组织一般采用搭建Android应用软件商店或者选用和官方网站相近的域名进行载荷投递,旨在降低用户警惕性以提升攻击成功率。相关钓鱼网站具体可参考如下截图。

图2.1 Android相关的钓鱼网站截图

图2.2 应用商店相关的钓鱼网站截图

攻击目标

在对移动端的攻击样本分析过程中,我们发现到艾叶豹组织具有明显的攻击意图,旨在对其攻击目标实现监控,其攻击既包含针对广泛的巴基斯坦人,还包含针对更具有特色目标的巴基斯坦TLP政党。

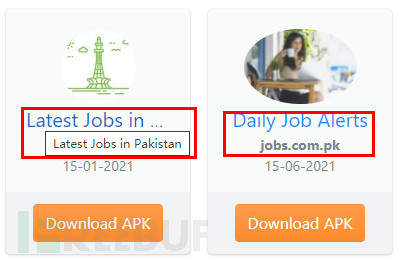

(一) 针对巴基斯坦人

除了投递游戏及社交应用进行攻击外,艾叶豹组织还投递了数个和巴基斯坦人工作相关的攻击应用,可见其攻击目标包含针对广泛的巴基斯坦人。

图3.1 投递工作应用针对巴基斯坦人的相关攻击

(二) 针对巴基斯坦TLP政党相关人群

其还投递了数个和巴基斯坦TLP政党相关的攻击应用,可见其攻击目标包含更具有特色目标的巴基斯坦TLP政党。

图3.2 针对巴基斯坦TLP政党的相关攻击

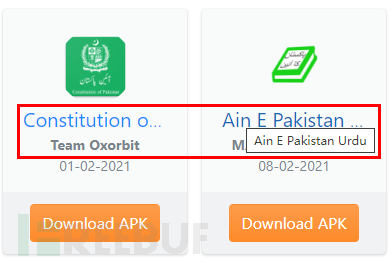

(三) 针对查阅巴基斯坦宪法的巴基斯坦人群

其还投递了数个乌尔都语的巴基斯坦宪法的攻击应用,可见其攻击目标包含查阅巴基斯坦宪法的特殊巴基斯坦人群。

图3.3 针对查阅巴基斯坦宪法的特殊巴基斯坦人群的相关攻击

技术分析

通过分析发现,艾叶豹组织投入的攻击RAT主要针对Android平台,总共包含两种常用在Android上的RAT (SpyMax和AndroSpy)。

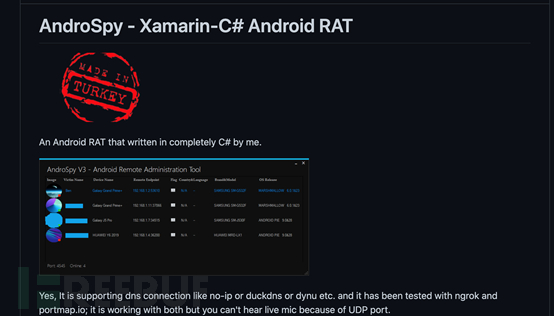

(一) AndroSpy

AndroSpy是个功能完善的开源类RAT类程序。该RAT采用C#编写,通过控制端界面操作可以对受害用户进行位置定位、屏幕录制及录音、窃取通讯录和短信信息等。该RAT详细分析可参考我们此前发布的报告《警惕Github上又一款新型开源Android RAT工具“AndroSpy”开始活跃》。

图4.1 开源AndroSpy RAT的相关描述参考截图

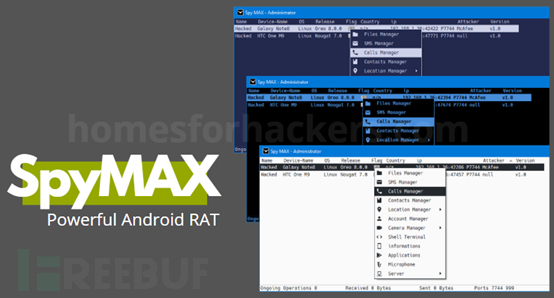

(二) SpyMax

SpyMax是SpyNote作者新开发一款移动端商业RAT,通过控制端界面操作可以对受害用户进行位置定位、屏幕录制及录音、窃取通讯录和短信信息等。其支持恶意模块动态配置,方便用户自定义。目前该RAT的破解版在黑客网站上泛滥传播。

图4.2 商业 SpyMax RAT控制端参考截图

SpyMax技术分析

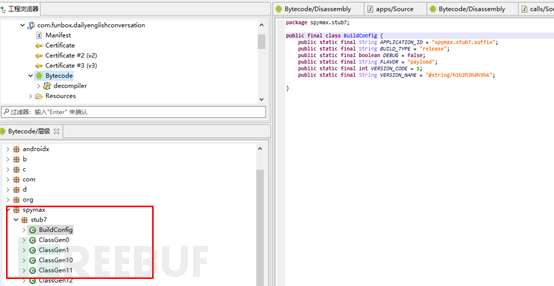

通过分析可以发现该攻击组织通过在正常应用中插包方式植入SpyMax。

图4.3 插包后的SpyMax RAT结构参考截图

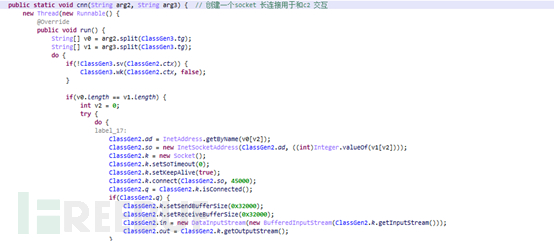

在用户打开应用后SpyMax便开始后台运行,通过C2服务器远程下发加载对应的恶意插件。

图4.4 SpyMax RAT访问C2服务器交互截图

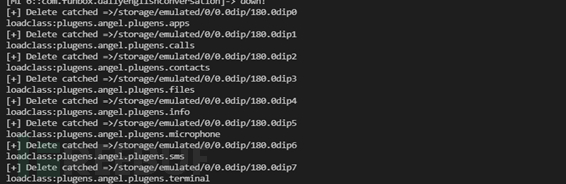

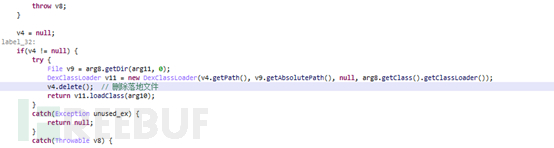

对应的恶意插件存储在外部存储目录,每个apk文件包含一个类作为一个功能模块入口点。SpyMax在加载完成恶意插件后就删除落地文件进行躲避察觉。

图4.5 SpyMax RAT下载到外部存储目录的8个恶意插件截图 图4.6 SpyMax RAT加载并删除恶意插件代码截图

图4.6 SpyMax RAT加载并删除恶意插件代码截图

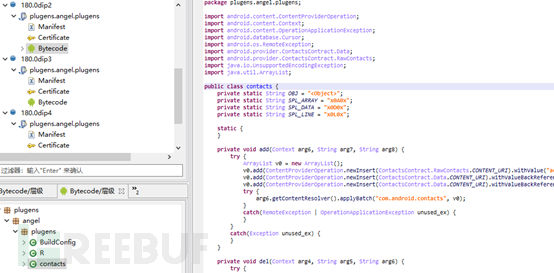

这些恶意插件主要用来实现包括窃取联系人信息、短信、拨打电话发送短信,文件管理等恶意行为。

图4.7 SpyMax RAT加载的联系人信息恶意插件代码截图

攻击者画像

艾叶豹组织具有明显的针对特殊群体目标,显然不是普通的黑客组织的攻击需求。虽然目前我们并未有直接的发现指向攻击组织身份,但我们认为该组织较大可能来自于国家背景支持下实行的监控活动。主要依据如下:

主要针对巴基斯坦人群,其中不仅具有广泛性的巴基斯坦人,还包含更具有特殊的巴基斯坦TLP政党,及查阅巴基斯坦宪法的特殊巴基斯坦人群。

结合巴基斯坦TLP政党在这段攻击时间的处境情况,攻击活动恰好符合其所需。

总结

近几年,破解版和开源移动端RAT不仅深受普通攻击者的喜爱,也被常用于移动端高级威胁攻击中。我们在追踪移动端高级威胁攻击时,发现到大多移动APT组织主要还是采用破解版和开源移动端RAT,这一方面可以降低攻击成本;另一方面可以混杂在普通攻击中,更难被发现。针对普通用户如何避免遭受移动端上的攻击,奇安信威胁情报中心移动安全团队提供以下防护建议:

及时更新系统,在正规的应用商店下载应用。国内的用户可以在手机自带的应用商店下载,国外用户可以在Google Play下载。不要安装不可信来源的应用、不要随便点击不明URL或者扫描安全性未知的二维码;

移动设备及时在可信网络环境下进行安全更新,不要轻易使用不可信的网络环境;

对请求应用安装权限、激活设备管理器等权限的应用要特别谨慎,一般来说普通应用不会请求这些权限,特别是设备管理器,正常的应用机会没有这个需求;

确保安装有手机安全软件,进行实时保护个人财产安全;如安装奇安信移动安全产品;

使用正规商家的共享充电宝,不轻易开启开发者模式;

积极学习网络安全知识,及时了解当下流行的网络骗局,避免陷入“社交约会类”“兼职类”“金融理财类”“冒充身份类”等骗局中。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对此类攻击的精确检测。

IOC

域名/URL | 用途 | 备注 |

www.stackapk.com | 钓鱼网站 | |

android-support.com | 钓鱼网站 | |

37.221.115.62 | C2服务器 | 下发指令、数据回传 |

167.86.101.139 | C2服务器 | 下发指令、数据回传 |

Android MD5 | 包名 | 下载名称 |

ea794d15429d854844e35fe3ad3e89d0 | com.security.antivirus.cleaner.apps | Android_Secure |

c0c7821f6ef21f7d923176608c10a50b | com.security.antivirus.cleaner.apps | Android_Secure |

47b708d71ab2e64dcbb77cebc7d410ff | com.malikdeveloper.AinePakistan | Ain_e_Pakistan_Urdu_Constitution_Of_Pakistan |

f67b287ace2c853711904aaeb256eaff | com.teamoxorbit.constitutionofpakistan | Constitution_of_Pakistan_1973 |

0e910a76caa10551693c8b2ea2aa1306 | ninja.wpapp.paperjobscom | Daily_Job_Alerts |

09cb1203fd9977cb5f0920d4b0d1d4cf | pkg.click | Latest_Jobs_in_Pakistan |

7e96683a6b4937fd8ce1f71e12900e7c | com.wingzmedia.Latest.gulf.jobs | Latest_Gulf_Jobs_UAE_and_Saudi_Jobs |

5af77e012b10b221e898a8de9c52883c | com.developer.appstudio.tlpwhat[]sappgroups | Tehreek_Labbaik_Pakistan_What[]sapp_Groups |

0083e0dcbdd1676d997180225a242ac6 | com.seven.colorsstudio.tehreekelabaikphotomaker | TLP_Photo_maker |

71d89c6878e5ee42aba4b01f01d914ba | com.gbwhat[]sapp | GBWhat[]sApp |

d5ee695081924ab73c63504824adf9a4 | com.gbwhat[]sapp | Gbwhat[]sapp_Gbapps.net |

b3f7c8a52b718493b9f9e68df7c9f195 | com.jackassapps.intelligenceverbal | Verbal_IqTest_mcqs |

592f1d8bbfa17226908c06b2fe9daefd | com.funbox.dailyenglishconversation | Speak_english_fluently |

861a62c16e266b20f4f3616b79b30836 | com.nemo.vidmate | VidMate_HD_Video_Downloader |

cb7259f7e3df2adae4d7c777aa43242d | com.superking.ludo.star | Ludo_Star_2020 |

附录:

A:奇安信病毒响应中心

奇安信病毒响应中心是北京奇安信科技有限公司(奇安信集团)旗下的病毒鉴定及响应专业团队,背靠奇安信核心云平台,拥有每日千万级样本检测及处置能力、每日亿级安全数据关联分析能力。结合多年反病毒核心安全技术、运营经验,基于集团自主研发的QOWL和QDE(人工智能)引擎,形成跨平台木马病毒、漏洞的查杀与修复能力,并且具有强大的大数据分析以及实现全平台安全和防护预警能力。

奇安信病毒响应中心负责支撑奇安信全线安全产品的病毒检测,积极响应客户侧的安全反馈问题,可第一时间为客户排除疑难杂症。中心曾多次处置重大病毒事件、参与重大活动安全保障工作,受到客户的高度认可,提升了奇安信在业内的品牌影响力。

B:奇安信病毒响应中心移动安全团队

奇安信病毒响应中心移动安全团队一直致力移动安全领域及Android安全生态的研究。目前,奇安信的移动安全产品除了可以查杀常见的移动端病毒木马,也可以精准查杀时下流行的刷量、诈骗、博[]彩、违规、色情等黑产类软件。通过其内部分析系统可以有效支持对溯源分析等追踪。通过其高价值攻击发现流程已捕获到多起攻击事件,并发布了多篇移动黑产报告,对外披露了多个APT组织活动,其中两个是首发的新APT组织(诺崇狮组织和利刃鹰组织)。未来我们还会持续走在全球移动安全研究的前沿,第一时间追踪分析最新的移动安全事件、对国内移动相关的黑灰产攻击进行深入挖掘和跟踪,为维护移动端上的网络安全砥砺前行。

C:奇安信移动产品介绍

奇安信移动终端安全管理系统(天机)是面向公安、司法、政府、金融、运营商、能源、制造等行业客户,具有强终端管控和强终端安全特性的移动终端安全管理产品。产品基于奇安信在海量移动终端上的安全技术积淀与运营经验,从硬件、OS、应用、数据到链路等多层次的安全防护方案,确保企业数据和应用在移动终端的安全性。

奇安信移动态势感知系统是由奇安信态势感知事业部及其合作伙伴奇安信病毒响应中心移动团队合力推出的一个移动态势感知管理产品。不同于传统移动安全厂商着重于APP生产,发布环节,为客户提供APP加固、检测、分析等;移动态势感知面向具有监管责任的客户,更加着重于APP的下载,使用环节,摸清辖区范围内APP的使用情况,给客户提供APP违法检测、合规性分析、溯源等功能。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)