竹林再遇北极熊

竹林再遇北极熊- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

竹林再遇北极熊 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

竹林再遇北极熊 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

0 应急说明

如果"我"细心一点就不会漏掉关键痕迹;

如果"我"按照标准化的流程进行检查则一定会发现关键痕迹;

如果上面说的这些"我"在第一次检查的时候都做到了,也就不会有第二次入侵,"我"也不会这么尴尬,客户居然当着"我"的面和竞争对手说以后他们之间后续会有大把合作的机会,公司会怎么看"我",老大会怎么看"我";

通过本次案例可知道,世上没有这么多如果,机会只会留给有准备的人,尤其是解决客户问题方面,更是争分夺秒。

最重要的是技术并不是只能体现公司价值,更可以为公司带来价值,尤其是解决客户问题方面,因为除了客情关系,客户最基本的需求只有两个,即可以把事情做好的人和可以解决问题的人,如果两点都做到了,再加上客情,为什么不需要您呢。

业务有竞争,但技术无国界,如果您从客户处获得报告或者在这里看到本文,希望可以帮您补好这个短板。

另外请教大佬iis为什么可以让客户端post一个txt文件并返回200。

1 情况概述

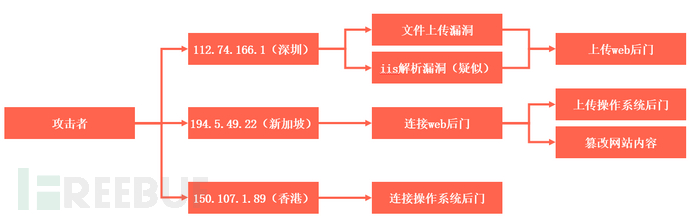

1.1 攻击流程

攻击者通过三种不同作用的攻击源ip针对子站发起漏洞扫描/上传web后门/连接web后门以及连接操作系统后门,并通过后门程序获得的管理员权限针对主站网站首页进行多次内容篡改。

1.2 情况简介

主站于20210527遭遇第一次被恶意篡改内容的事件,在未找到入侵源头和入侵途径的情况下,于20210603遭遇第二次被恶意篡改内容的事件。于20210604 18:00收到客户单位告警,随即进场提供技术支持。

1.3 分析结论

本次安全事件的攻击者具有较强的反侦察意识,使用不同的ip做不同的功能,防止其中一个被溯源影响到另一外功能,但可通过大胆假设小心求证的方式将其关联,本次安全事件的分析结论如下所示:

攻击源ip:74.166.1(深圳)于20210527 20:57:03发起攻击,历时3小时于23:57:56通过文件上传漏洞、iis解析漏洞(疑似)成功上传web后门wocao.asp;

攻击源ip:5.49.22(新加坡)于23:58:53通过web后门程序获取了操作系统管理员权限并对网站进行了篡改,并于20210603 01:24:50上传操作系统后门程序plink.exe;

攻击源ip:107.1.89(香港)通过操作系统后门程序远程控制服务器。

攻击者通过web后门或操作系统后门任意一种远程多次对主站进行篡改。

1.4 应急处置

针对本次安全事件已做如下应急处置:

关停子站,漏洞未修复前防止被再次入侵;

禁止服务器主动访问互联网,防止操作系统后门程序发挥作用;

禁止服务器主动访问内网,防止攻击者将其当做跳板对内网发起攻击;

删除以下后门程序和后门账户;

在以下上传点中检查存在的上传漏洞,并进行修复;

由于post动作无法查看具体的post内容,攻击者向一句话木马.txt执行过post动作/服务器返回200的post成功状态,该ip在访问大马之前为什么要一定要向访问txt,即是否通过txt上传,因此还需要检查iis确认是否存在文件解析漏洞;

禁用不安全的http方法,因为攻击者初期使用head方法进行了目录扫描。

2 黑客入侵分析过程

攻击源1:112.74.166.1用于漏洞扫描;

攻击源2:194.5.49.22用于连接网站后门程序;

攻击源3:150.107.1.89用于连接操作系统后门程序。

2.1 112.74.166.1攻击行为

2.1.1 扫描存活目录

112.74.166.1于20210527 20:57:03针对站点子站发起攻击。初始攻击行为是通过head方法探测存活的目录(由于服务器只返回头部信息,因此扫描速度较快)。

- 备注

IIS的访问日志时间为格林威治时间,比北京时间早8个小时,因此换算成北京时间需要+8小时。

2.1.2 寻找上传点

向以下上传点上传数据但均已失败告终(服务器返回的302、500、404)。

累计尝试65次。

2.1.3 上传web后门(小马)

在攻击过程中发现以下存活的上传点。

20210527 22:55:23成功向网站目录/cn/about/上传一句话后门文件2021052722545154510947.txt。因为20210527 22:55:26更换攻击源ip成功访问后门文件,与上一次攻击行为时间相差3秒

由于一句话后门文件是txt后缀,但是iis可将其当做可执行的脚本文件,因此iis可能存在文件解析漏洞。

从开始攻击至成功上传网站后门文件该ip累计进行了1561次攻击,攻击期间未被安全软硬件拦截。

2.2 194.5.49.22攻击行为

2.2.1 上传web后门(大马)

攻击者更换攻击源ip 194.5.49.22于20210527 22:55:26通过后门程序(小马)成功向目录/cn/about上传后门程序(大马)wocao.asp。于20210527 23:58:53通过后门程序(大马)获取了操作系统管理员权限。

- 备注

iis默认使用administrator运行,因此攻击者通过后门程序(大马)获取的shell权限即为管理员权限。

2.2.2 后续情况

以下行为根据事实情况进行叙述:

攻击者在20210527通过后门程序(大马)第一次篡改本单位门户网站首页内容;

被主管单位监测通报;

该单位安服公司经检查未发现攻击入侵源头和入侵途径;

应用开发公司经检查发现篡改的途径和篡改的内容并将其清除;

由于未发现入侵源头和入侵途径,因此后续被再次篡改。

2.3 150.107.1.89攻击行为

2.3.1 上传操作系统后门

于20210603 01:24:50 通过网站后门上传操作系统端口转发工具(后门程序)。这里没有关联web后门,但是攻击者是有途径通过web后门上传操作系统后门。

该程序作用于反弹shell至互联网供攻击者使用,将本地的rdp远程桌面3389端口映射到互联网ip的23452端口。

该程序已运行。

且攻击源已通过建立的后门管理员账户Adm与本地3389端口建立网络连接。

查找任务计划、自启动、服务、用户登录自启动机制未发现该程序可自启动,且通过kill进程pid 42980后,未发现该程序可自启动。

2.3.2 后续情况

以下行为根据事实情况进行叙述:

攻击者在20210603通过web后门程序(大马)或操作系统后门第二次篡改本单位门户网站首页内容;

被主管单位监测通报;

该单位安服公司经检查未发现攻击入侵源头和入侵途径;

应用开发公司经检查发现篡改的途径和篡改的内容并将其清除;

我司赴现场应急对攻击进行溯源。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

红队攻防演练

红队攻防演练

吃灰收藏夹

吃灰收藏夹

代码审计

代码审计