MisakiLin

MisakiLin- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0X00 技术目标

1.了解病毒运作方式

2.病毒环境搭建

3.病毒手工处置

4.病毒自动化处置

5.MS-17010漏洞修复

0X01 病毒简介

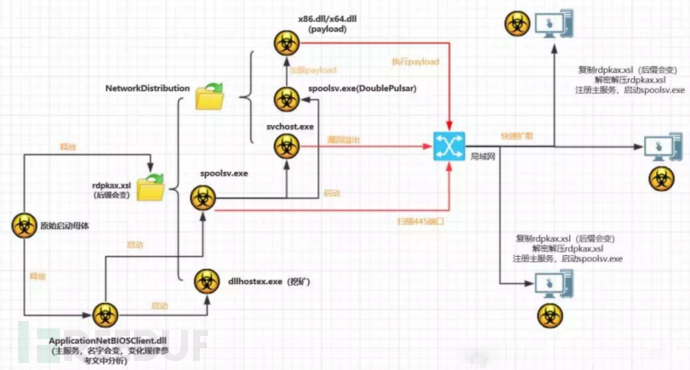

1.1 病毒原理

-> 原始“压缩包”rdpkax.xsl含有攻击需要的所有组件,其是一个特殊的数据包,需要病毒自己解密分离出各个组件,其组件包含“永恒之蓝”漏洞攻击工具集(svchost.exe、spoolsv.exe、x86.dll/x64.dll等)

-> 主服务ApplicationNetBIOSClient.dll由系统进程加载,以确保每次都能开机启动,启动后加载spoolsv.exe。

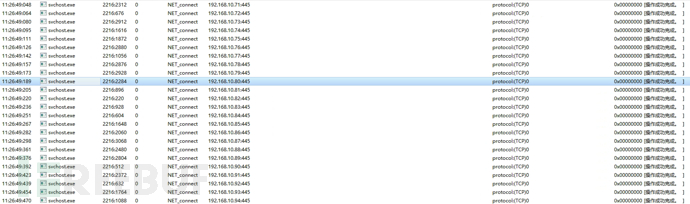

-> spoolsv.exe对局域网进行445端口扫描,确定可攻击的内网主机。同时启动漏洞攻击程序svchost.exe。

-> svchost.exe执行“永恒之蓝”漏洞攻击,成功后安装后门程序spoolsv.exe,加载payload(x86.dll/x64.dll)。

-> payload(x86.dll/x64.dll)执行后,复制rdpkax.xsl到目标主机,解密后注册主服务,进行新的攻击,每一台被攻击机器都重复着同样的攻击流程。

-> dllhostex.exe,负责挖取门罗币。

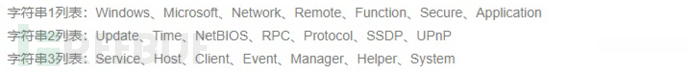

-> 主服务的命名规则为“字符串1+字符串2+字符串3”,如RemoteTimeHost,即Remote+Time+Host。

1.2 IOC

-> cake.pilutce.com

-> totonm.com

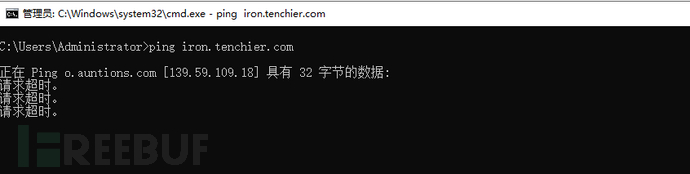

-> iron.tenchier.com

1.3 行为特征

-> 病毒运行后会伴随大量的445端口扫描,同时CPU飙升,如果恶意域名访问被AF拦截,则不会有CPU飙升的情况,但依旧会有内网的445端口扫描。

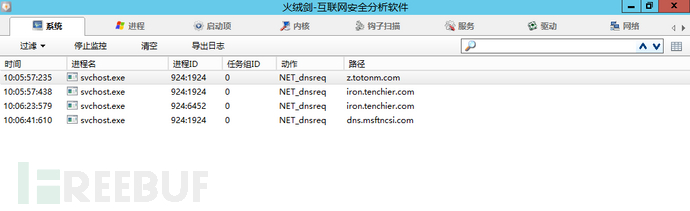

-> 可以看见svchost.exe进程访问了恶意域名z.totonm.com与域名iron.tenchier.com

0X02 环境搭建

病毒样本【解压密码 sangfor123】:

https://github.com/misaki7in/SXF/blob/main/%5Biron.tenchier.com%5D.rar

问题: 双击病毒程序后,发现dllhostex.exe占用的CPU并没有飙升,发现原因在于iron.tenchier.com域名DNS请求后,无法与解析IP进行网络通信,推测被某FW给墙了。

解决方案:

1.可以用国外的服务器或香港服务器搭建环境。

2.可以用Proxifer做全局socks流量转发。

0X03手工处置

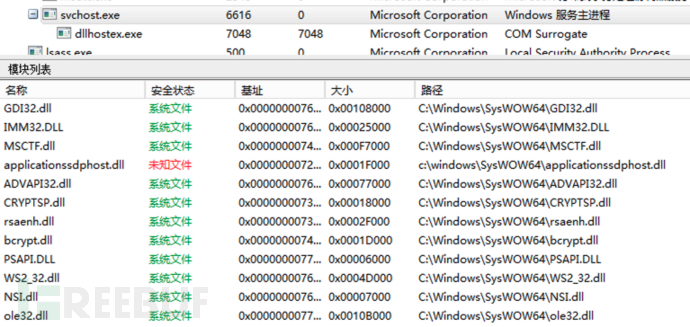

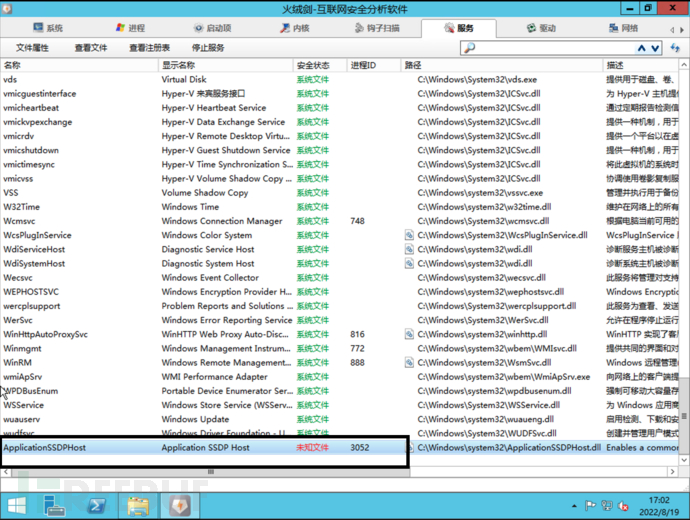

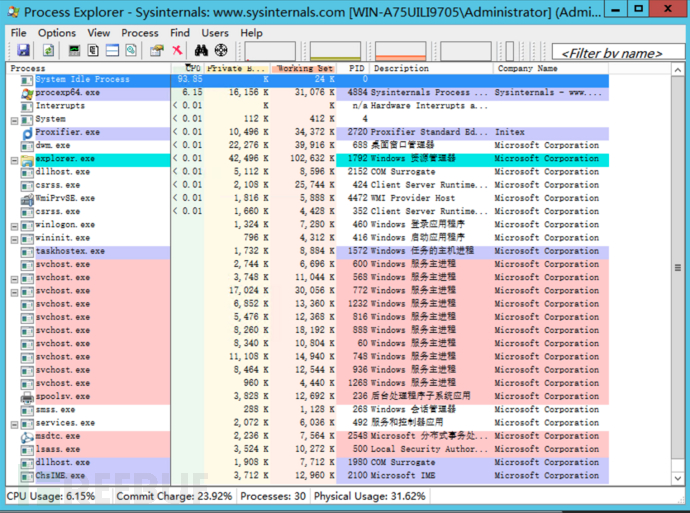

1.通过查看svchost.exe加载的恶意dll,可以定位病毒主服务为ApplicationSSDPHost

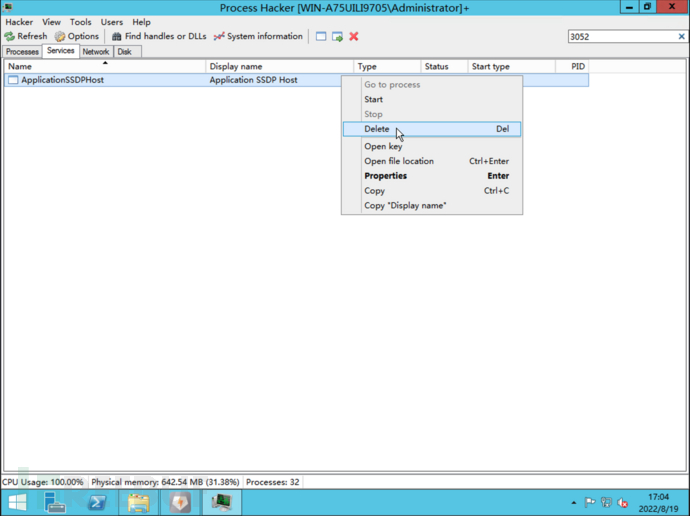

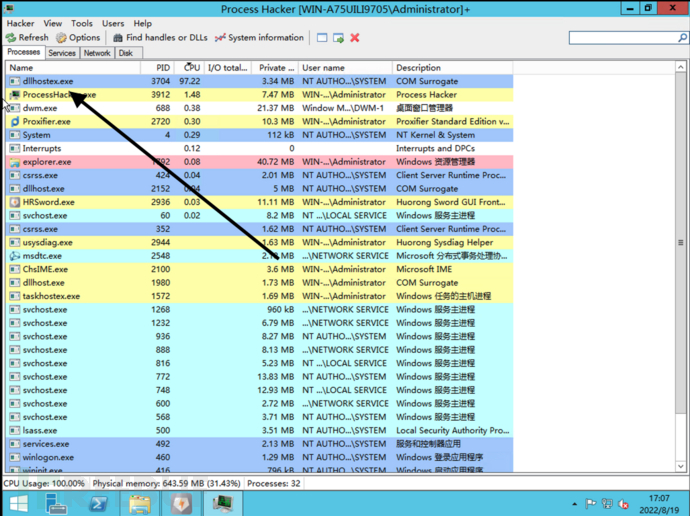

2.使用ProcessHacker删除wannamine4.0主服务,这里是ApplicationSSDPHost服务。

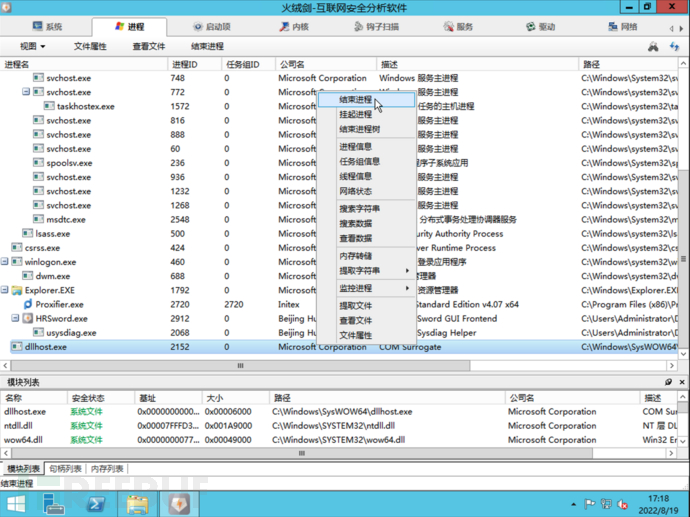

3.结束挖矿主进程dllhostex.exe

4.结束进程dllhost.exe,该进程是病毒dll启动服务时用于控制恶意dll的com对象的,所以结束该进程。

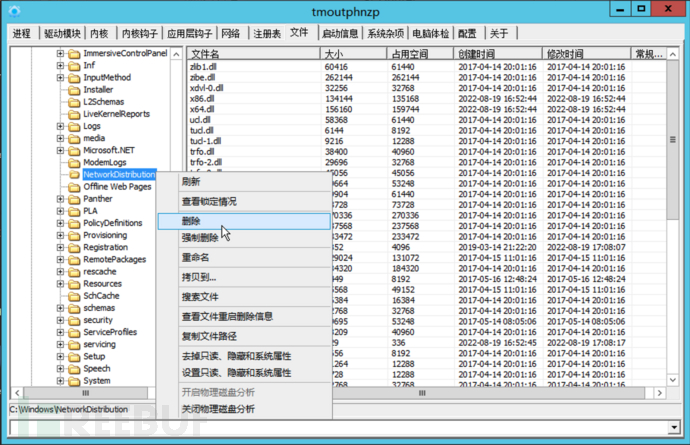

5.删除NetworkDistribution文件目录,C:\Windows\NetworkDistribution,该文件目录下含有永恒之蓝扫描探测和利用工具。

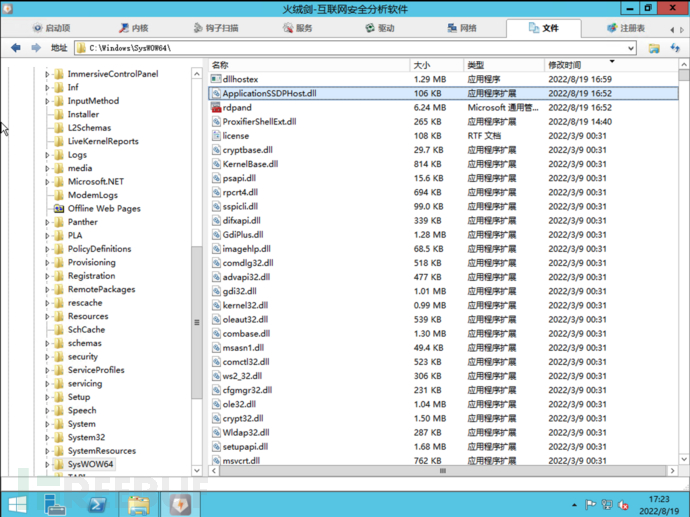

6.删除dllhostex文件,ApplicationSSDPHost.dll文件【该dll文件是随机拼接的,需要灵活变通】,rdpand文件。上述文件目录C:\windows\SysWOW64\

7.至此CPU正常,并且无恶意域名访问,注意查看CPU使用Process Explorer查看,部分wannamine4.0病毒检测到任务管理器启动后,会降低CPU隐藏自身。

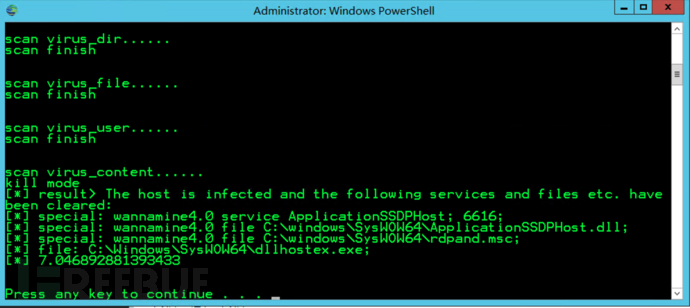

0X04 自动化处置

使用wannamine专杀工具,双击即可:

注意:近期在客户环境下,发现受操作系统影响,部分客户的dllhostex.exe并不位于C:\Windows\SysWOW64目录下,导致使用专杀工具后,无法清除挖矿主程序,恶意域名依旧持续访问的情况,所以需要理解病毒本身的运作方式,结合手杀还是挺重要的。

0X05 漏洞修复

https://docs.microsoft.com/en-us/security-updates/securitybulletins/2017/ms17-010

注意:

1.打补丁完成后,服务器会被要求重启,需要和客户沟通业务重启问题

2.补丁KB4012212和补丁KB4012215都是可行的,KB4012215向下兼容KB4012212

3.查看系统补丁命令 systeminfo

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)