MISC- 那些读不懂的天书

星云博创

星云博创- 关注

收藏一下~

可以收录到专辑噢~

MISC- 那些读不懂的天书

0x0:介绍

Misc中的细节点,常常给我们带来快乐。杂项中常常出现的字符和编码就像天书一样晦涩难懂,但只要找准了方向一切都能迎刃而解,今天我们就来挑战它吧。

0x1:无字天书

初始准备

下载文件发现是一个流量包,放到kali,使用binwalk分离得到两个文件,一般用到需要分离文件的时候,binwalk肯定是少不了的。

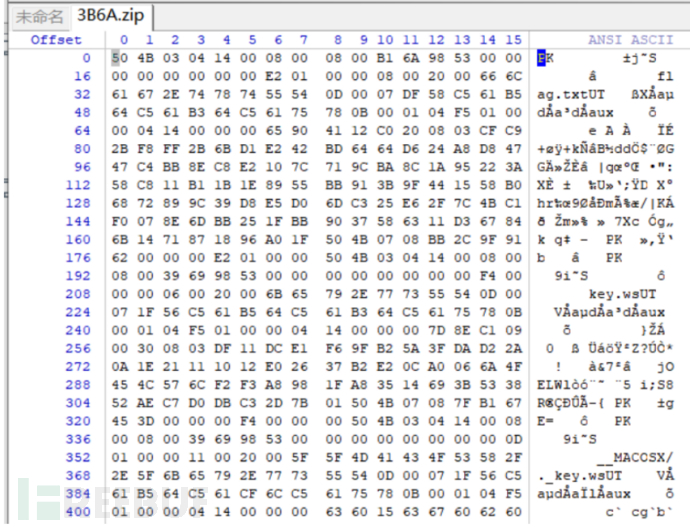

把两个文件放到winhex发现3B6A有ZIP文件头,将没用的删除,然后全选转换一下选块。

然后我们解压压缩包,用sublime打开flag.txt 。

打开后就发现了一堆点点的东西:

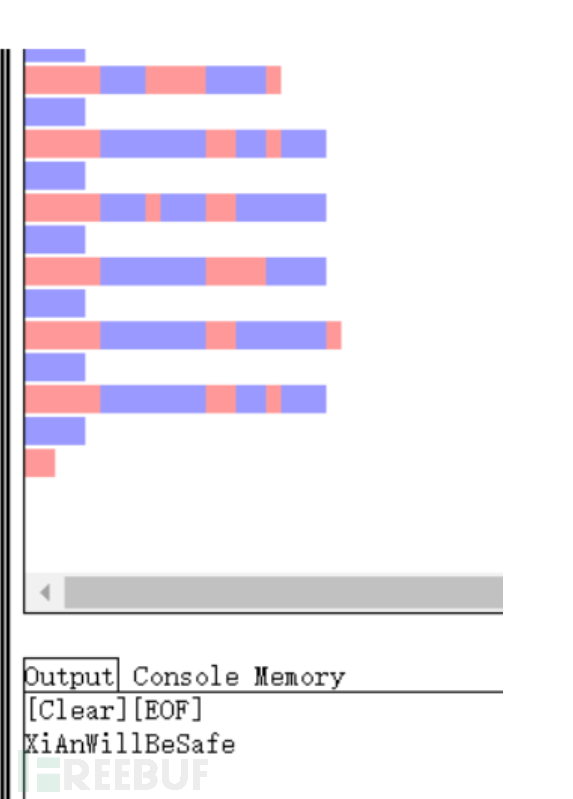

看着像Snow,这时候我们发现还有一个key.sw,使用sublime打开发现是whitespace加密。

解密

whitespace加密:

大多数的编程语言都会忽略代码中的空白字符,“Whitespace”是专门来弥补普通编程语言,它给予这些空白字符最重要的地位。

在“Whitespace”编程语言中,任何非空白的字符都是被忽略的,只有空格符、tab和换行符被认为是有效的语义字符。

解密得到 XiAnWillBeSafe

0x2:Steg

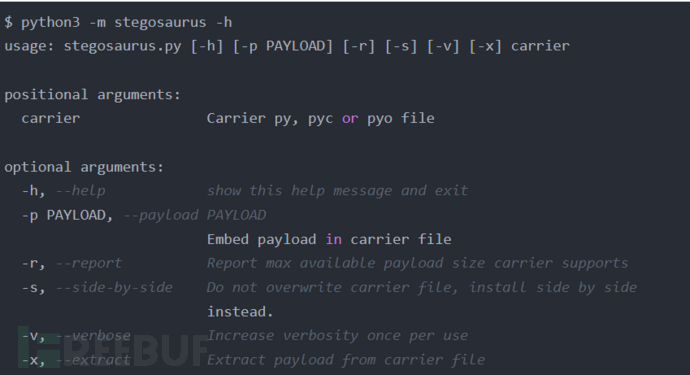

stegosaurus的一些用法:

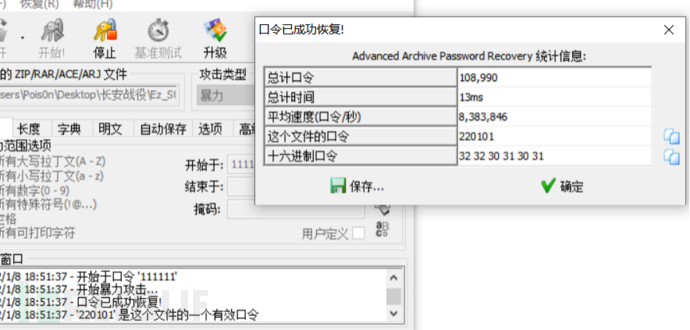

从网上下载下来发现就是加密的压缩包,并且有明确的提示就是爆破6位密码。

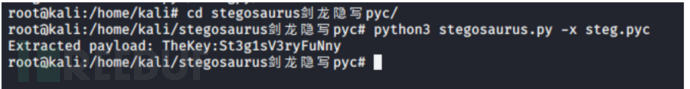

解密发现是pyc名字有点像stegosaurus,使用stegosaurus解密一下:

然后我们就能够打开emojio.txt

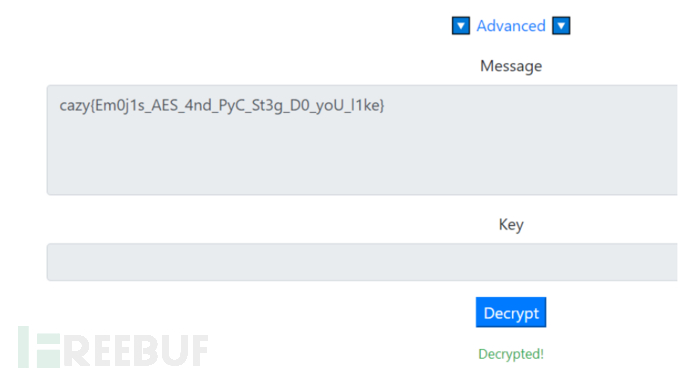

发现是颜文字,加上有密码的颜文字,那大概率就是emoji-aes了。

https://aghorler.github.io/emoji-aes/

解密即可。

0x3:协议

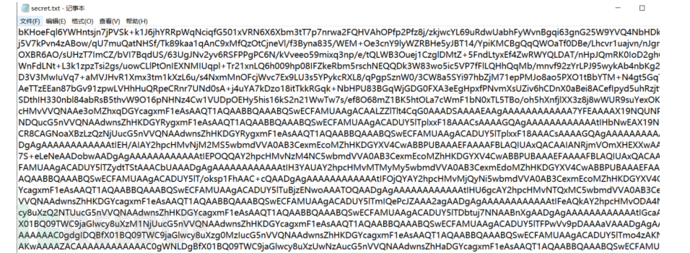

用wireshark导出所有http协议,发现又一个加密:

用python写个脚本把其转成rar压缩包

脚本源码:

import base64code="""文档内容"""r=base64.b64decode(code)test_file=open("test.rar","wb")test_file.write(r)test_file.close()

解压后发现图片上有字幕,然后利用ps进行拼接,得到了隐藏的内容。

本文为 星云博创 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

【技术分享】记某项目漏洞挖掘

2024-01-16

【技术分享】短信验证码的相关利用方法与技巧

2023-11-23

【技术分享】业务逻辑漏洞案例剖析

2023-10-18

文章目录

![[NISACTF 2022]流量包里有个熊做题笔记及心得](https://image.3001.net/images/20240319/1710819221_65f90795cdc9be3bf9e4b.png)