流苏_

流苏_- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

2021年最赚钱的勒索组织是谁?

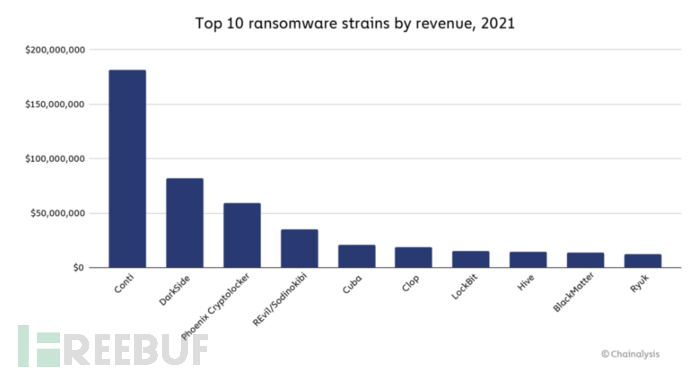

当笔者将这个问题扔给圈内的朋友和同事时,得到的答案大多都是BlackMatter、REvil、DarkSide、LockBit等全球臭名昭著的勒索组织。毕竟那些耳熟能详的新闻,和动辄上亿的勒索赎金让很多人都印象深刻。

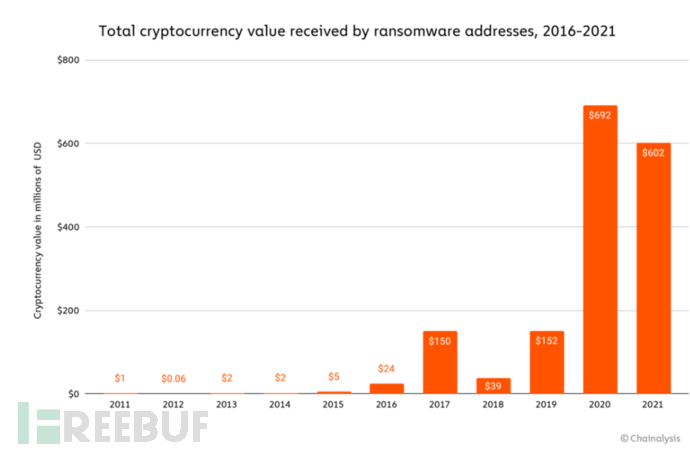

但在2022年2月,一份由英国、美国和澳大利亚网络安全机构联合发布的调查报告揭开了答案。数据显示,在过去的2021年,全球范围内勒索软件威胁正持续增加,企业、机构和组织在过去一年中支付的赎金总额超过6亿美元。

令人大跌眼镜的是,勒索赎金收入排名第一的,却是那个名气不是最大的Conti勒索组织,共计获得1.8亿美元数据,约占总金额的三分之一,堪称2021年最会收赎金的勒索组织。

不仅如此,Conti还是近两年攻击力最强的勒索组织。自2020年开始,Conti勒索组织连续发起400多起针对美国和国际公司、组织的勒索攻击,其攻势之凶猛让美国国土安全部网络安全与基础设施安全局、联邦调查局和国家安全局联合发布紧急预警,获得了一系列的战绩:

2021年5月,攻击爱尔兰卫生服务执行局并窃取700GB敏感文件;

同年5月,攻击美国俄克拉荷马州塔尔萨市并窃取18000多份敏感文件;

9月,攻击日本电子产品供应商并窃取1.5TB数据;

11月攻击英国伦敦高端珠宝商并窃取大量名人、政治家和国家元首数据文件。

这些勒索攻击虽然没有登录“2021年年度十大勒索攻击事件名单”,但却给Conti勒索组织带来了令人眼红的巨额赎金,甚至引起了美国执法部门对其进行围剿。

而一个如此厉害的勒索组织,却在2021年发生了一件令无数人震惊的事件:Conti勒索组织因内部分赃不均,成员怒而反水,直接公布了Conti的C2服务器IP地址和一个113 MB的档案,其中包括黑客工具、俄文手册、培训材料和帮助文档,让圈内人爽爽地吃了一次瓜。

今天,咱们就来好好盘一盘这个略显魔幻的Conti勒索组织。

双重勒索的典型代表

Conti勒索组织最早出现在2019年年底,如今已经成为主要的勒索软件即服务(RaaS)运营商之一,自出现以来即开始大规模招收附属成员,发展极为快速。

因其恶意软件传播、攻击手法和流行的Ryuk勒索家族相似,故被认为是后者的变种。而Ryuk软件是由大名鼎鼎的俄罗斯Wizard Spider网络犯罪组织运营,这也让Conti勒索组织更显的神秘和强大。

经过近半年时间的准备,Conti勒索组织开始展露出它的獠牙。

自2020年5月开始,Conti勒索组织开始频繁发起勒索攻击,并持续活跃至今。该勒索组织主要通过钓鱼邮件、利用其他恶意软件、漏洞利用和远程桌面协议(RDP)暴力破解进行传播,组合利用多种工具实现内网横向移动。

2020年7月,Conti勒索组织利用匿名化Tor建立赎金支付与数据泄露平台,开始了其双重勒索攻击的新大门。

所谓双重勒索攻击,是区别于传统的加密数据-勒索赎金的攻击方式,双重勒索会在加密目标数据之前,先将部分机密数据进行下载,然后再加密数据并向目标勒索赎金。

双重勒索攻击的特殊之处在于,当企业拒绝支付赎金获取解密工具时,攻击者手中还掌握了另一个勒索筹码,即在网站上泄露一小部分预先下载的数据,这些数据所有人都可以公开访问。随后,他们会再次威胁目标用户,如果不支付赎金将数据全部公开,或者在放在暗网上公开售卖,以此提高勒索成功率。

官方调查的数据表明,有相当一部分目标是因为害怕机密数据被曝光而支付了赎金。Conti勒索组织是双重勒索攻击的典型代表,几乎每一次勒索攻击都使用了双重勒索模式。这大概也是它能够豪取1.8亿美元赎金的原因,既可以通过勒索收赎金,又可以通过卖数据来获得收益。

随后,Conti勒索组织开始大肆进行勒索攻击区。

据安天科技统计的Conti勒索组织受害者信息显示,自Conti勒索组织通过Tor建立网站以来,其累计公布的受害者信息已经达到六百多个,涉及的组织、机构和企业近500个,且还可能存在部分未公开的目标,其凶猛程度可见一斑。

在2020年春季至2021年春季期间,美国本土及国际组织遭遇了400多次网络攻击,其中使用Conti勒索软件的数量正在急剧上升。由于Conti勒索组织的攻击目标大多都是美洲地区,高强度、高频率的攻击让美国大感“吃不消”。2021年5月,美国CISA、FBI和NSA三大机构联合发布紧急报告称,各组织、机构和企业应尽快更新系统,以应对日益强烈的Conti勒索攻击。

入侵、加密步步为营

Conti勒索组织之所以能够远远甩开其他组织,豪取1.8亿美元的赎金,除了双重勒索策略外,还和他步步为营、目标明确的攻击策略密不可分。

Conti的所有行为都是为了最后的赎金,而为了能够成功拿到赎金,他们在发起攻击前一般会进行周密的部署。

策略一:勒索即服务

Conti勒索组织采用的是当下典型的勒索即服务,即由核心团队管理恶意软件和TOR站点,再由招募到的一些外围分支或下属机构执行数据窃取和勒索部署的工作。按照此前披露的消息,核心团队在每次勒索成功后可以赚取20%~30%的赎金,其余部分则归具体实施攻击的组织进行分配。

勒索即服务的强大之处在于让他们可以迅速壮大队伍,广泛招募攻击者为他们服务。其优势在于大大提高了勒索攻击速率,降低了发起攻击的门槛,由一个团队变成了多个团队发起攻击,使得大规模攻击成为可能。Conti勒索组织只需抽取这些攻击者的利润即可,堪称稳赚不赔。

策略二:时刻更新武器库

“工欲善其事,必先利其器”。一次勒索攻击能否成功,很大程度上取决于攻击者的武器库。这也是Conti勒索组织能够将“勒索即服务”的模式运转下去的有力保障。反过来,正因为将攻击以服务的形式输出,Conti勒索组织才能集中时间和精力做好武器库的更新,并形成一个良性循环。

事实上,在武器库更新上,Conti勒索组织一直保持着极高的敏感度。例如,2021年12月9日(CVE-2021-44228)Log4Shell的漏洞利用被公布到网络,Conti组织仅在3天后,即12月12日就将其加入工具库,开始对VMware vCenter Server发动攻击。

同时,Conti勒索组织还对圈内很多已经公开的漏洞保持着关注度,例如Windows打印后台处理程序服务中的SMB服务器(包括EternalBlue)、PrintMonamine(CVE-2021-34527)或Microsoft Active Directory域控制器系统中的Zerologon(CVE-2020-1472)等。

策略三:勒索攻击闪电战

Conti勒索组织攻击的显著特点就是“快”,因此他在攻击第一步——获得初始网络访问权限上不拘泥于某一种方法。例如他们会从已经拥有访问权限的组织那里直接花钱购买;或者是通过僵尸网络进行传播;或者是利用鱼叉式网络钓鱼邮件进行分发;总之什么方法有效就用什么方法。

和传统部署勒索软件不同的是,Conti勒索组织几乎从不直接部署软件,而是选择了轻量级的加载程序,以此规避防病毒软件的检测。Conti勒索软件还支持令行执行参数,可以让它快速加密本地磁盘、特定网络共享甚至文件中定义的网络共享列表。

这种方式最大的优势就是“精准破坏”,可以有效降低攻击被发现的概率,比如攻击者可以定向爆破服务器,此时系统中其他地方依旧安全,这就可以降低系统识别出攻击的可能性,以至于被系统被加密了,企业都没有注意到。

这套打法看起来和二战初期的闪电战颇为类似,其最终的目的就是在对方反应过来之前,迅速完成自己的战略目标,以此提高勒索攻击的成功率。事实也是如此,很多企业都沦陷在这一套电战式的勒索攻击之中。

分赃不均成员跳反

别看Conti 勒索组织如此牛逼,但在2021年同样爆发了一件十分魔幻的事件:团队成员因为分赃不均而悍然反水,直接在互联网上公开了Conti勒索软件的核心资料,上演了一波现实版“无间道”。

而这起“无间道”的原因竟然是因为Conti勒索组织成员之间分赃不均。

据反水成员在社交平台上称,之所以公布Conti勒索组织的内部资料,是因为勒索攻击之后,其他团队成员都获得了数百万美元的收益,但是他却仅仅拿到了1500美元,两者相差数千倍之多。这也意味着,Conti勒索组织并未遵守20%-30%的行业惯例。

如此的利益分配模式搁谁都不能忍,因此该成员直接跳反,并将所掌握的Conti勒索软件的资料全部进行公开。被公开的文件总共51个,其中大部分的文件名以及操作手册内容都使用到了俄语。而这些被公开的文件中包含了窃取数据、检测杀软、对抗杀软、网络扫描、远程控制等各方面的工具。目前,这些资料已经全部被上传至暗网中。

这对Conti勒索组织来说是一个巨大的打击。由于Conti勒索组织的操作手册的含金量非常高,因此这些核心资料不仅会被研究,以针对性提高企业反勒索攻击的能力;还有可能会被同行拿去研究,以此提高其攻击水平。

且此次泄密暴露出勒索软件团伙的组织成熟度,以及他们在针对全球公司发动攻击时使用的流程和经验。同时也暴露了勒索软件即服务操作的脆弱性,因为任何一个不满意的加盟成员都可能会导致攻击中使用的精心制作的培训信息和资源暴露。

在此次公开的内容中,还有一份详细的攻击教程。该教程很详细的列出该团伙的攻击步骤,其大体的攻击思路主要分为以下几个方面:

1.通过获取设备访问权限,了解设备所属公司,再重点了解该公司的收入情况等。

2.通过获取设备访问权限,在内网继续横向渗透。获取跟多设备权限后部署远控软件,为后续攻击操作做好准备。

3.在内网设备中扫描文件,通过文件名认定可能有价值的文件。并利用同步数据软件回传这些数据。例如:“会计”、“银行”、“2020”、“2021”、“保险”、“条款”等都是他们认为可能有价值的文件名关键词。

4.部署勒索软件,准备针对性事件报告:详细列出受害者官网地址、收入情况、企业规模等信息。

有专家表示,该成员公开的内部资料和几个活跃的Conti勒索攻击案例相符合。这意味着这些被泄露的资料可信度较高,内部成员反水泄露信息的事件因此得以确定。

结语

暴富、反水、围剿......这就是Conti勒索组织魔幻的2021年。在这魔幻的背后,所透露出来的是勒索攻击正在向产业化发展:他们越来越专业,分工越来越细化,勒索途径越来越多样化。

如今,勒索攻击已经成为全世界的毒瘤,以Conti为代表的勒索组织趋利性越发明显,搞钱是他们的唯一目标,为了实现这个目标可以无所不用其极。

这意味着,未来全球面临的勒索攻击威胁将变的更加严峻,不仅仅是企业,那些足以影响社会和民生的基础设施同样需要提高警惕,从Conti勒索组织的所作所为来看,它们将会是勒索攻击的主要目标。

参考来源:

1.人们需要了解的最具攻击性的勒索软件组织Conti

2.Conti勒索软件分析报告

3.Conti勒索集团内部核心资料分析

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

苏苏的专辑

苏苏的专辑

黑客组织

黑客组织