AI小蜜蜂

AI小蜜蜂- 关注

黑客入侵事件始末

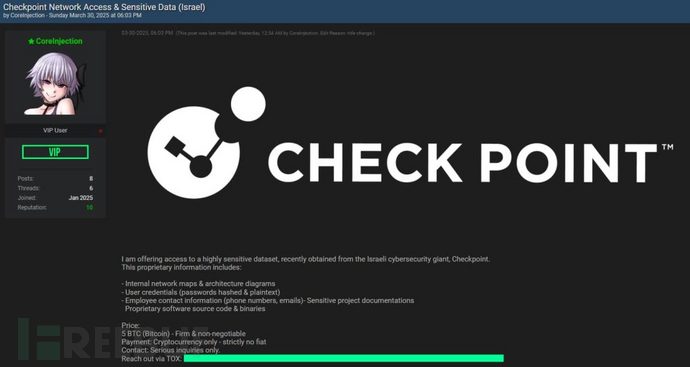

一名使用化名"CoreInjection"的黑客宣称对以色列网络安全公司Check Point的入侵事件负责,声称已获取该公司敏感内部数据和网络系统的访问权限。

该黑客于2025年3月30日(周日)在Breach Forums论坛发布声明,宣布以5比特币(434,570美元)的价格出售窃取的内容。黑客强调价格"固定且不可协商",仅接受加密货币支付,并要求有意购买者通过TOX加密通讯平台联系。

论坛帖子中列出的待售数据包括:

- 内部项目文档

- 用户凭证(含哈希值和明文密码)

- 内部网络拓扑图与架构图

- 专有软件的源代码和编译二进制文件

- 员工联系方式(含电话号码和电子邮件地址)

截图显示黑客(CoreInjection)提供的资料(图片来源:Hackread.com)

截图显示黑客(CoreInjection)提供的资料(图片来源:Hackread.com)

公司官方回应

事件引发关注后,Check Point迅速发表声明否认近期发生如此规模的入侵。该公司表示,这起事件涉及"一个已知的、影响范围有限的旧事件",且未波及任何核心系统。

"该事件数月前已处理完毕,与暗网论坛描述的情况不符。"Check Point在声明中强调,"当时已对所有受影响机构进行更新处理,这不过是旧信息的常规重复利用。"

公司坚称其客户、基础设施和内部运营未受安全威胁,并澄清受影响门户未涉及生产环境或包含敏感架构的系统。

黑客分享的截图显示其提供的访问权限(图片来源:Hackread.com)

黑客分享的截图显示其提供的访问权限(图片来源:Hackread.com)

CoreInjection背景调查

CoreInjection是网络犯罪领域的新兴角色,但通过针对以色列关键基础设施和高价值网络迅速成名。该黑客2025年3月15日首次现身Breach Forums,至今已发布五份企业网络访问权限出售信息。

其早期目标包括一家美国工业机械设备公司的管理面板(标价10万美元),但随后攻击明显转向以色列目标:

- 3月16日:出售以色列跨国汽车公司的网络和管理邮箱访问权限(含"对以色列网络基础设施的完全控制权",标价5万美元)

- 3月18日:出售以色列知名数字屏幕公司的"完整系统访问权"(标价10万美元),可实时控制商场公共显示屏系统

- 3月20日:出售以色列电子产品公司的"独家最新客户与订单数据库"(标价3万美元)

网络安全专家指出,此类公共显示系统的控制权尤其危险,历史上与伊朗、巴勒斯坦黑客组织相关的团体常利用此类系统传播政治信息。

黑客发布的其他出售信息(图片来源:Hackread.com)

黑客发布的其他出售信息(图片来源:Hackread.com)

未解之谜与行业警示

尽管公司作出澄清,黑客披露的内部网络图、明文凭证和专有软件等细节仍引发担忧。若数据属实,可能意味着入侵程度比Check Point承认的更为严重。

核心疑问包括:

- 若确属旧事件,为何当初未公开披露?

- 入侵具体通过何种方式实现(配置错误、凭证泄露、内部威胁等)?

- 公司是否已确定入侵手法或锁定嫌疑人?

此事件凸显网络安全厂商正成为黑客重点目标。即便防御专家也难以完全规避威胁,小失误可能演变为重大漏洞。无论CoreInjection声称是否属实,该案例都为行业敲响警钟。

参考来源:

Hacker Claims Breach of Check Point Cybersecurity Firm, Sells Access

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)