2025软件系统安全半决赛MISC+AI

hmgls2m3

hmgls2m3- 关注

2025软件系统安全半决赛MISC+AI

本文由

hmgls2m3 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

hmgls2m3 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

最后西北赛区第三,DC两个一血

最后西北赛区第三,DC两个一血

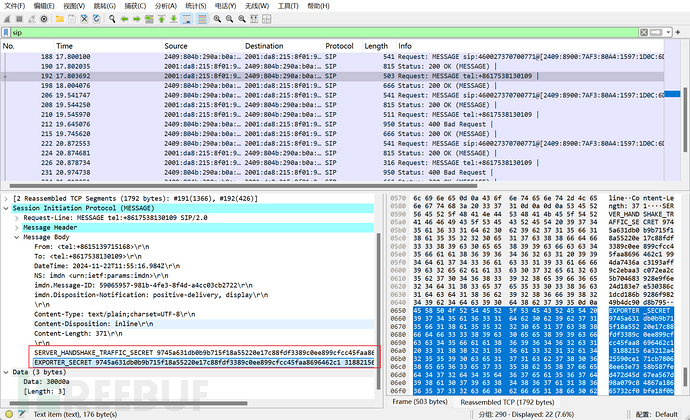

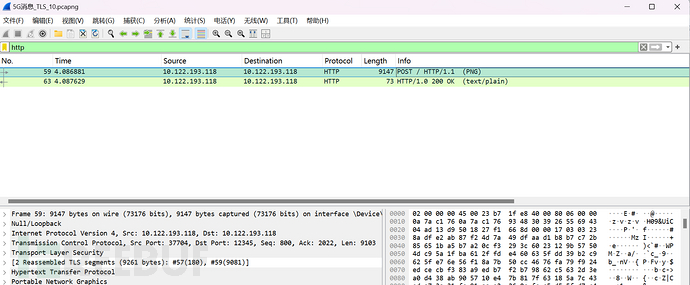

5G消息_TLS

从这个里面按照顺序保存下来到一个txt文本中

从这个里面按照顺序保存下来到一个txt文本中

SERVER_HANDSHAKE_TRAFFIC_SECRET 9745a631db0b9b715f18a55220e17c88fdf3389c0ee899cfcc45faa8696462c1 994da7436ac3193aff9c2ebaa3c072ea2c5b704683928e9f6e24d183e7e530386c1dcd186b9286f98249b4dc90d8b795

EXPORTER_SECRET 9745a631db0b9b715f18a55220e17c88fdf3389c0ee899cfcc45faa8696462c1 31882156a3212a425590ce171cb78068ee63e7358b587fed472d45d67ea567d98a079c84867a18665732cf0bfe18f0b0

SERVER_TRAFFIC_SECRET_0 9745a631db0b9b715f18a55220e17c88fdf3389c0ee899cfcc45faa8696462c1 1fbf7c07ca88c7c91be9cce4c9051f2f4bd7fb9714920661d026119ebab458db8637089348dd5a92dc75633bdcf43630

CLIENT_HANDSHAKE_TRAFFIC_SECRET 9745a631db0b9b715f18a55220e17c88fdf3389c0ee899cfcc45faa8696462c1 a98fab3039737579a50e2b3d0bbaba7c9fcf6881d26ccf15890b06d723ba605f096dbe448cd9dcc6cf4ef5c82d187bd0

CLIENT_TRAFFIC_SECRET_0 9745a631db0b9b715f18a55220e17c88fdf3389c0ee899cfcc45faa8696462c1 646306cb35d94f23e125225dc3d3c727df65b6fcec4c6cd77b6f8e2ff36d48e2b7e92e8f9188597c961866b3b667f405

Wireshark导入tls_key.log后解析出一条上传的数据包,导出来得到flag

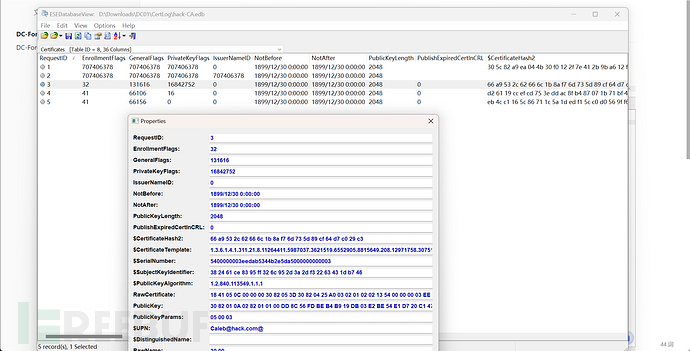

DC-01

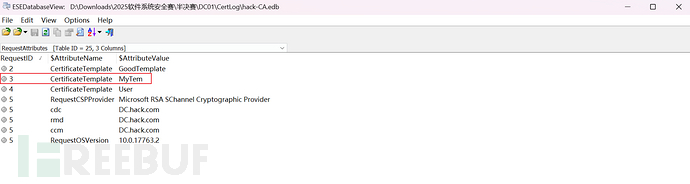

在windows/system32/CertLog/中有hack_CA.edb文件,用给的ESEDatabaseView打开hack_CA.edb文件

在Certficates表里面找到几个证书的模板和序列号,除了这个模板名很抽象的都交了一下不对

在RequestAttributes里面RequestID=3时独赢的名字值为MyTem

flag{MyTem-5400000003eedab5344b2e5da5000000000003}

DC-02

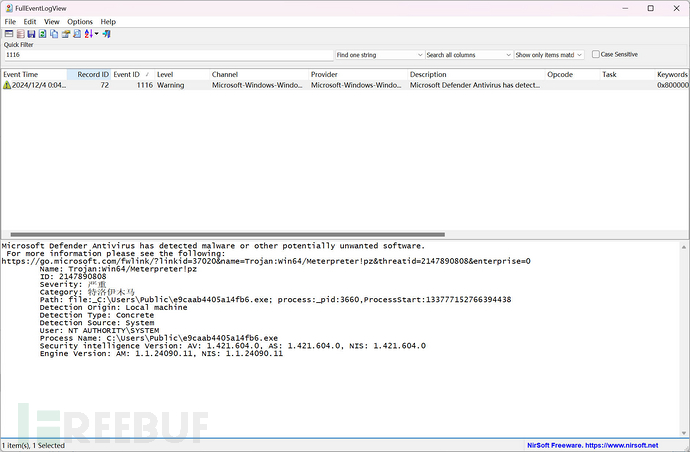

windows_defender的日志在windows/system32/winevt/下,直接搜1116事件号即可

flag{C:\Users\Public\e9caab4405a14fb6.exe}

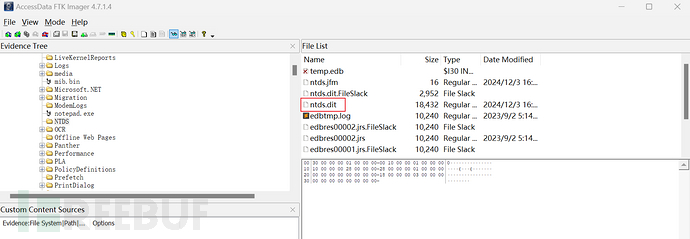

DC-04

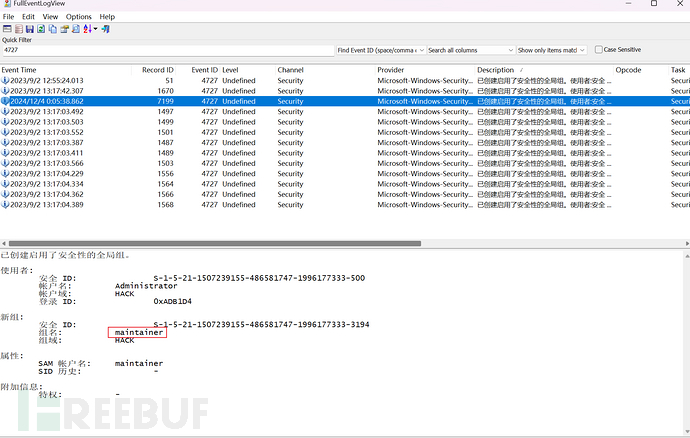

搜索已创建在启用安全的全局组,对应的事件ID为4727

在这些创建的组中大多数是域控相关或者是系统需要的,只有一个比较特殊的组maintainer

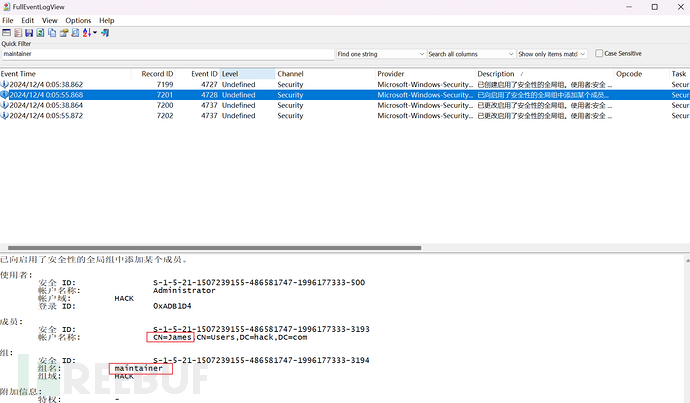

接着筛选一下有maintainer的日志,可以发现这个唯一符合题目的用户James

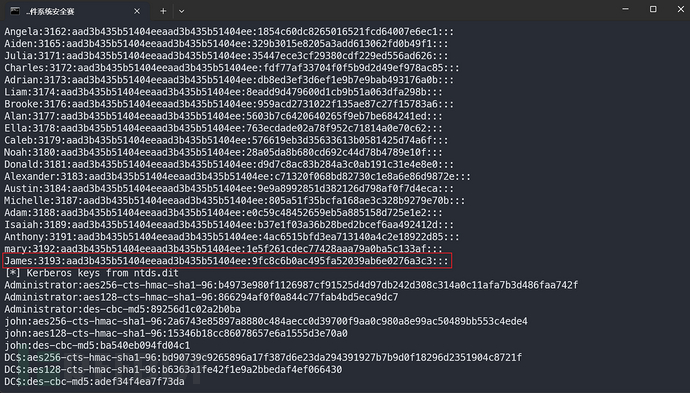

下面去用ntds.dit和SYSTEM恢复一下加密的密钥

ntds.dit 位于 \windows\NTDS\下

SYSTEM 位于\windows\system32\config下

用impacket进行恢复

impacket-secretsdump -ntds ntds.dit -system SYSTEM LOCAL

将整行放到

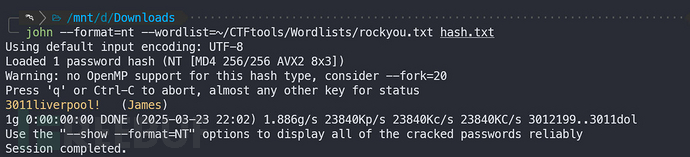

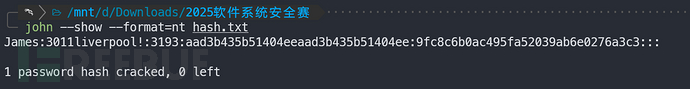

将整行放到hash.txt中用john进行爆破

john --format=nt --wordlist=~/CTFtools/Wordlists/rockyou.txt hash.txt

得到James的密钥

flag{maintainer-james-3011liverpool!}

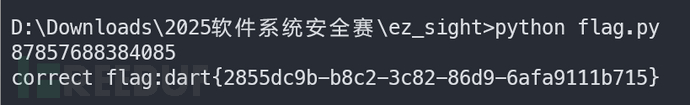

ez_sight

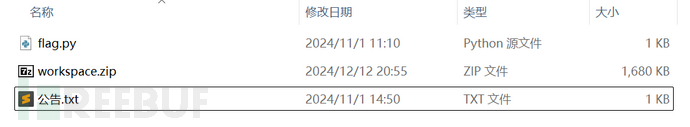

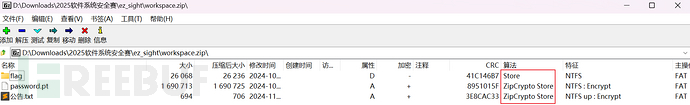

第一层是一个已知明文攻击破解压缩包

在workspace.zip中是加密的文件,但是和外层未加密的文件中有一个相同的文件公告.txt

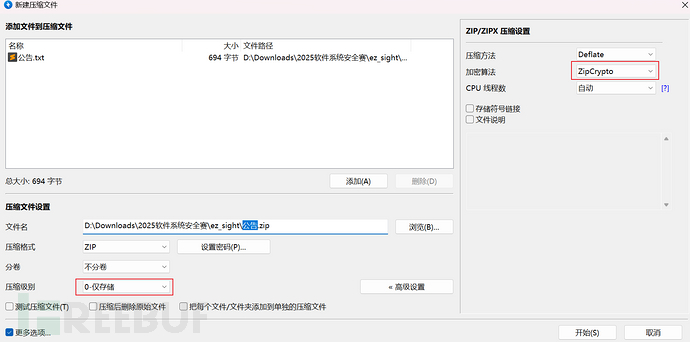

采用的ZipCrypto Store的加密压缩算法,所以我们需要把公告.txt构建成相同压缩算法的压缩包

利用ARCHPR进行爆破

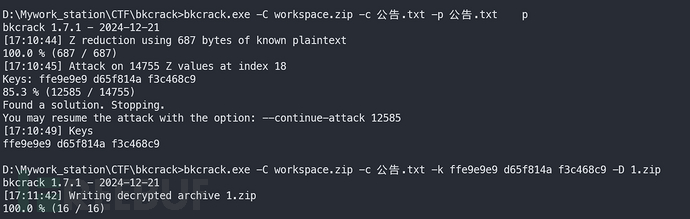

用bkcrack也可以

bkcrack.exe -C workspace.zip -c 公告.txt -p 公告.txt

bkcrack.exe -C workspace.zip -c 公告.txt -k ffe9e9e9 d65f814a f3c468c9 -D 1.zip

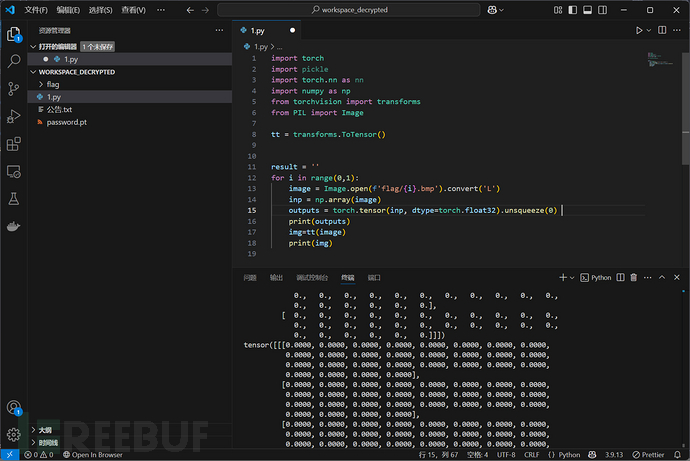

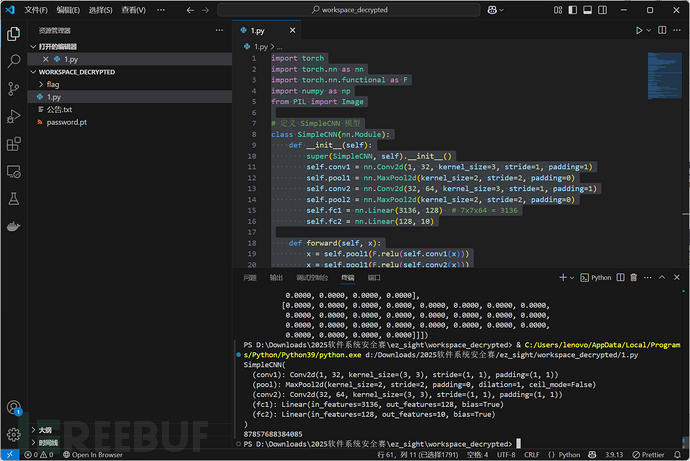

跟Cain师傅沟通完后告诉我这个地方有一个转化问题,pytorch和openv

让锐桑写了一个

import torch

import torch.nn as nn

import torch.nn.functional as F

import numpy as np

from PIL import Image

# 定义 SimpleCNN 模型

class SimpleCNN(nn.Module):

def __init__(self):

super(SimpleCNN, self).__init__()

self.conv1 = nn.Conv2d(1, 32, kernel_size=3, stride=1, padding=1)

self.pool1 = nn.MaxPool2d(kernel_size=2, stride=2, padding=0)

self.conv2 = nn.Conv2d(32, 64, kernel_size=3, stride=1, padding=1)

self.pool2 = nn.MaxPool2d(kernel_size=2, stride=2, padding=0)

self.fc1 = nn.Linear(3136, 128) # 7x7x64 = 3136

self.fc2 = nn.Linear(128, 10)

def forward(self, x):

x = self.pool1(F.relu(self.conv1(x)))

x = self.pool1(F.relu(self.conv2(x)))

x = x.view(3136)

x = F.relu(self.fc1(x))

x = self.fc2(x)

return x

# 加载模型实例

loaded_model = torch.load('password.pt', map_location=torch.device('cpu'), weights_only=False)

print(loaded_model)

# 提取 state_dict

state_dict = loaded_model.state_dict()

# 创建模型实例

model = SimpleCNN()

# 加载 state_dict

model.load_state_dict(state_dict)

model.eval()

# 加载文件夹中的所有图片

res = ""

image_folder = './flag'

for i in range(0, 14):

try:

# 加载并预处理图片

image = Image.open(f'./flag/{i}.bmp').convert('L')

image = np.array(image)

image_tensor = torch.tensor(image, dtype=torch.float32).unsqueeze(0)

# 将图片输入到模型中

output = model(image_tensor)

# 获取预测类别

predicted_class = torch.argmax(output, dim=0).item()

res += str(predicted_class)

# # 打印图片路径及其对应的预测结果

# print(f"Image Path: {image_path}, Predicted Class: {predicted_class}")

except Exception as e:

print(f"Failed to process image: {e}")

print(res)

本文为 hmgls2m3 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

文章目录

![[Meachines] [Medium] Carrier SNMP+CW-1000-X RCE+BGP劫持权限提升](https://image.3001.net/images/20250329/1743237218_67e7b062ea4d634ec472d.png)