Alpha_h4ck

Alpha_h4ck- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

介绍

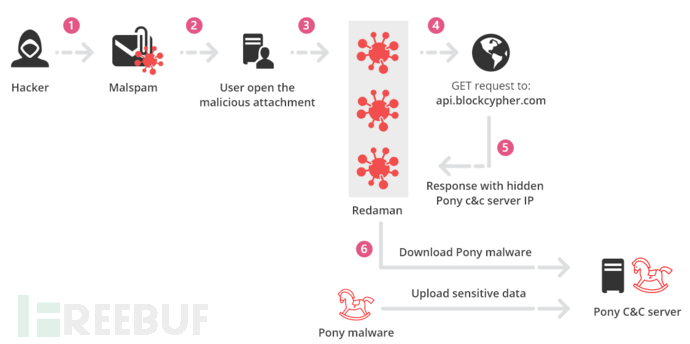

Redaman是一种通过网络钓鱼攻击活动进行传播的银行恶意软件,主要目标用户为俄语用户。该恶意软件最早出现在2015年,当时该恶意软件被称为RTM银行木马,新版本的Redaman出现在2017年至2018年间。在2019年9月份,Check Point的安全研究人员又发现了一个更新的版本,该版本竟然将一个小型C&C服务器的IP地址隐藏在了比特币区块链之中。

实际上,我们此前已经看到很多其他的技术会利用比特币区块链来隐藏他们的C&C服务器IP地址,但是在这篇文章中,我们将跟大家分析一种新型的隐藏技术-“Chaining”。

感染链

攻击者如何在比特币区块链中隐藏C&C服务器?

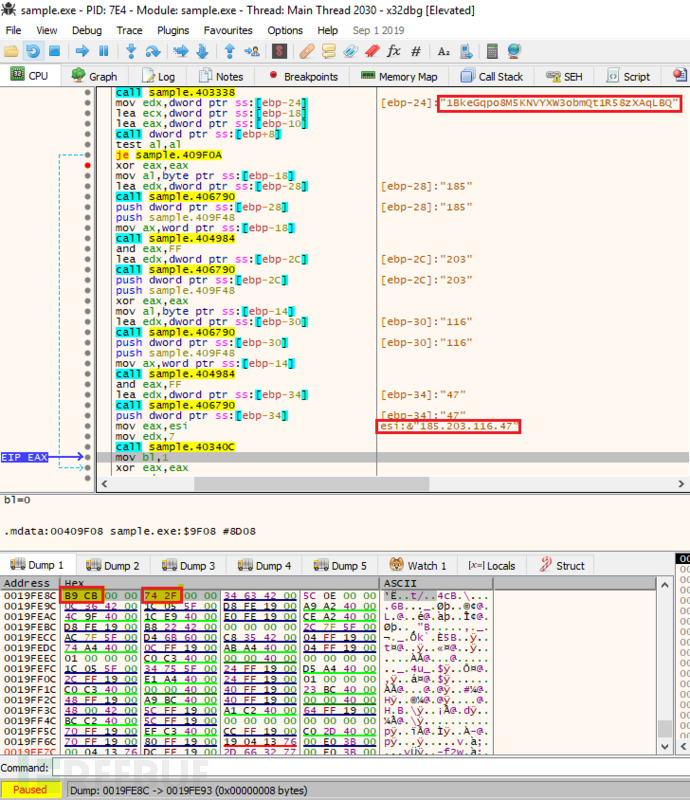

在这个真实的分析样本中,攻击者想要隐藏的IP地址为“185.203.116.47”。

为了实现这个目标,攻击者需要使用一个钱包地址:1BkeGqpo8M5KNVYXW3obmQt1R58zXAqLBQ

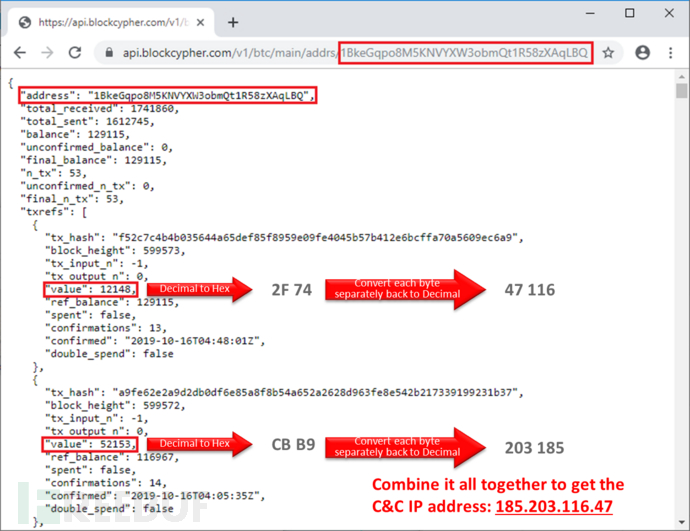

1、攻击者需要将IP地址中的每一个八元位从十进制转换为十六进制:

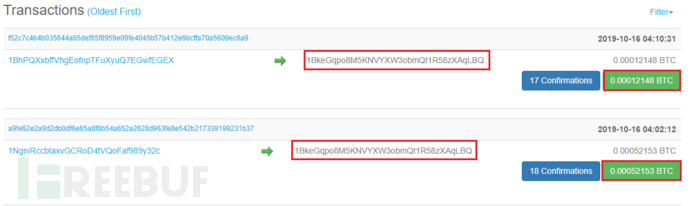

185.203.116.47 => B9.CB.74.2F2、攻击者获取前两个八元位,即B9和CB,然后将它们两个反向合并为:

B9.CB => CBB93、接下来,攻击者将它们从十六进制转回成十进制:

CBB9 ==> 52153然后,攻击者需要进行首次交易操作,将0.00052153个比特币(约值4美元)交易到目标钱包地址:

1BkeGqpo8M5KNVYXW3obmQt1R58zXAqLBQ4、攻击者获取最后两个八元位。74和2F,然后将它们两个反向合并为:

74.2F => 2F745、攻击者将它们从十六进制转回成十进制:

2F74==> 12148然后,攻击者需要进行第二次交易操作,将0.00012148个比特币(约值1美元)交易到目标钱包地址:

1BkeGqpo8M5KNVYXW3obmQt1R58zXAqLBQ

Redaman恶意软件如何获取动态隐藏的C&C服务器IP地址?

Redaman会根据上述介绍的算法进行反向计算并获取到隐藏其中的IP地址。

1、Redaman首先会发送一个GET请求来获取硬编码比特币钱包地址1BkeGqpo8M5KNVYXW3obmQt1R58zXAqLBQ的最后十条交易记录,请求如下:

https://api.blockcypher.com/v1/btc/main/addrs/1BkeGqpo8M5KNVYXW3obmQt1R58zXAqLBQ?limit=102、攻击者会获取比特币钱包52153和12148的最后两条支付交易记录。

3、将交易的十进制值转换为十六进制:

52153==>CBB9和12148==>2F744、将十六进制值切分为高位字节和低位字节,修改字节顺序并转换回十进制:

B9==>185, CB==>203, 74==>116, 2F==>475、最后,将这些值合并为隐藏的C&C服务器IP地址:

185.203.116.47

总结

在这篇文章中,我们介绍了Redaman如何高效地将动态C&C服务器IP地址高效地隐藏在比特币区块链中。跟以往基于硬编码或静态编码IP地址来设置C&C服务器的方法相比,这种技术更加难以检测和防御。

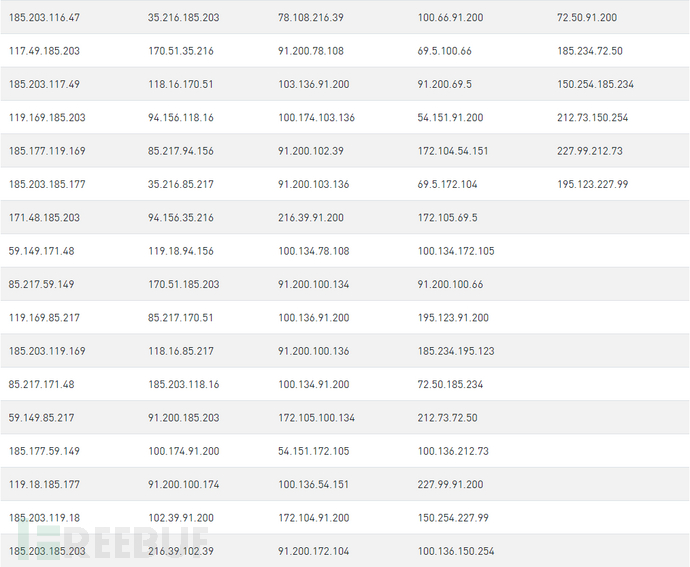

入侵威胁指标IoC

C&C服务器地址

Redaman样本

cf9c74ed67a4fbe89ab77643f3acbd98b14d5568

c098dc7c06e0da8f6e2551f262375713ba87ca05

3933f8309824a9127dde97b9c0f5459b06fd6c13

817bd8fff5b026ba74852955eb5f84244a92e098

51c7a774a0616b4611966d6d4f783c1164c9fa50

44b6627acd5b2c601443c55d2e44ae4298381720

d9fb2504008345af97b0e400706cdaa406476314

bbdce69acc6101c1f61748c91010c579625ef758

3f2b758122c0d180ccfba03b74b593854f2b0e86

9d7b264367320da38c94be1f940c663375d67a2a

比特币钱包地址

1BkeGqpo8M5KNVYXW3obmQt1R58zXAqLBQ

* 参考来源:checkpoint,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)