AI小蜜蜂

AI小蜜蜂- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

攻击活动升级

自2024年12月下旬以来,与巴基斯坦有关联的SideCopy高级持续威胁(APT)组织发起了一场针对印度政府关键部门的复杂攻击行动。该组织已将攻击范围从传统的国防和海事部门显著扩大,目前还涉及铁路、石油天然气以及外交事务部下属机构,显示出其网络间谍活动的危险扩张趋势。

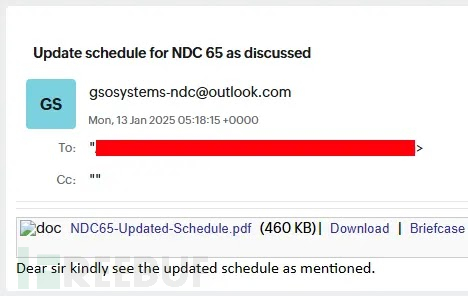

钓鱼邮件伪装

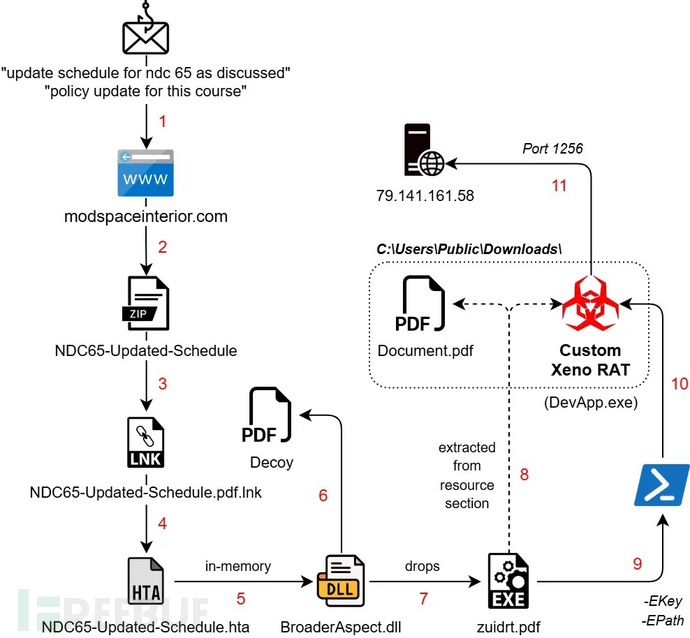

攻击者发送鱼叉式钓鱼邮件,邮件主题包括"NDC 65更新日程安排(如讨论)"和"本课程政策更新"等,内含恶意下载链接。这些邮件来自精心伪造的域名,冒充合法政府实体。

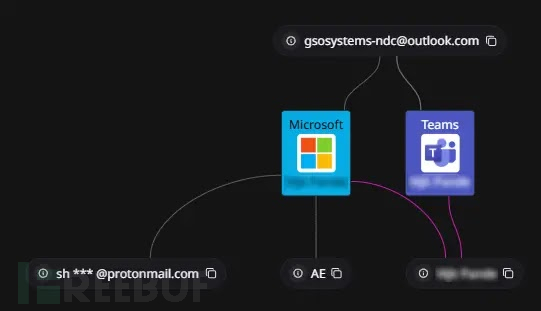

一个值得注意的邮箱地址"gsosystemsndc@outlook.com"于2025年1月10日在阿联酋创建,一直活跃到2025年2月28日,该地址模仿了印度电子和信息技术部下属国家信息中心的正规邮箱"gsosystems.ndc-mod@nic.in"。

技术手段演变

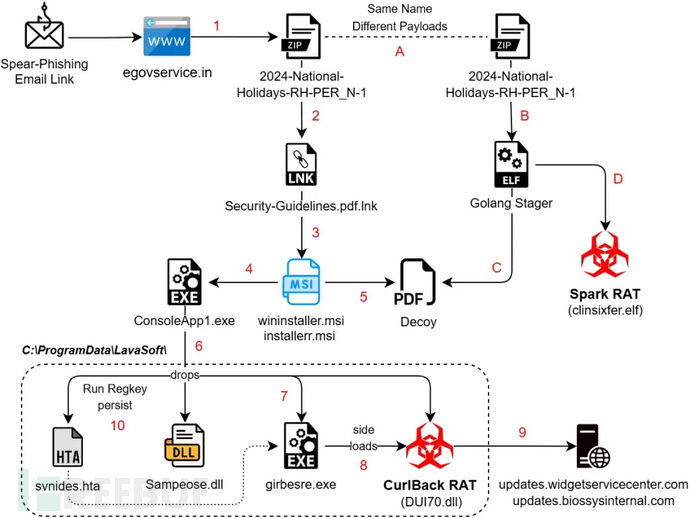

SideCopy组织已从使用HTML应用程序(HTA)文件转向采用微软安装程序(MSI)包作为主要攻击载体。这一战术变化表明该组织持续努力规避检测,同时保持通过DLL侧加载和跨Windows与Linux环境的多平台入侵来攻陷目标系统的能力。

Seqrite实验室APT研究人员发现,攻击者正在利用XenoRAT和SparkRAT等开源工具扩展其能力,延续了此前使用AsyncRAT的趋势。此外,还发现了一个名为"CurlBack RAT"的先前未记录的载荷,该载荷使用唯一标识符将受害系统注册到命令与控制(C2)服务器。

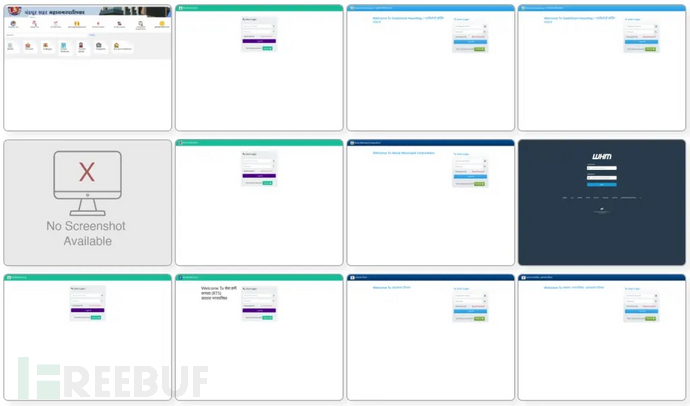

研究人员还发现,一个模仿电子政务服务门户的虚假域名托管了多个钓鱼登录页面,目标是马哈拉施特拉邦的多个城市市政公司,共有13个子域名专门用于窃取毫无戒备的政府员工的凭证。

感染链条分析

感染链始于受害者收到包含下载链接的鱼叉式钓鱼邮件,这些链接指向带有双扩展名快捷方式(.pdf.lnk)的压缩文件。

这些快捷方式执行混淆命令,下载并安装托管在遭入侵域名上的MSI包,包括水利部下属的国家水文项目官方网站。

在分析投递的载荷时,发现一个特别复杂的机制涉及基于PowerShell的嵌入式资源AES解密。代码显示攻击者如何部署其定制的XenoRAT变种:

`$EKeyB = [Convert]::FromBase64String($EKey)

$EB = [System.IO.File]::ReadAllBytes($EPath)

$Iv = $EB[0..15]

$EncryptedData = $EB[16..($EB.Length - 1)]

$AesAlg = [System.Security.Cryptography.Aes]::Create()

$AesAlg.Key = $EKeyB

$AesAlg.IV = $Iv

$AesAlg.Mode = [System.Security.Cryptography.CipherMode]::CBC

$AesAlg.Padding = [System.Security.Cryptography.PaddingMode]::PKCS7

$Decryptor = $AesAlg.CreateDecryptor()

$DecryptedBytes = $Decryptor.TransformFinalBlock($EncryptedData, 0, $EncryptedData.Length)

$Assembly = [System.Reflection.Assembly]::Load($DecryptedBytes)`

该解密程序将最终的XenoRAT载荷直接加载到内存中,绕过基于磁盘的检测方法。恶意软件通过伪装成合法Windows进程的计划任务实现持久化,并与托管在"updates.widgetservicecenter.com"和"updates.biossysinternal.com"等域名上的命令控制服务器通信。

此次持续的攻击活动表明,国家支持的黑客组织在不断演变其战术的同时,利用开源工具保持操作灵活性并降低开发成本,这对保护政府网络的防御者构成了持续挑战。

参考来源:

SideCopy APT Hackers Mimic as Government Personnel to Deploy Open-Source XenoRAT Tool

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)