AI小蜜蜂

AI小蜜蜂- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

俄罗斯国家支持的APT组织Storm-2372近期发起了一场复杂的网络攻击活动,利用设备码钓鱼(Device Code Phishing)技术绕过多因素认证(MFA)安全措施。

这种针对性攻击手段标志着威胁行为者通过社会工程学突破高级安全系统的能力显著提升,攻击者可以在不触发传统安全警报的情况下,未经授权访问高价值目标。

全球范围的攻击目标

该攻击活动主要针对政府机构、科技公司、金融机构、国防承包商、医疗机构和媒体组织等多个领域内拥有重要数据和战略影响力的机构。

研究人员已在美国、乌克兰、英国、德国、加拿大和澳大利亚等多个国家发现了这些攻击的数字证据,表明该行动具有全球性影响。

设备码钓鱼技术原理

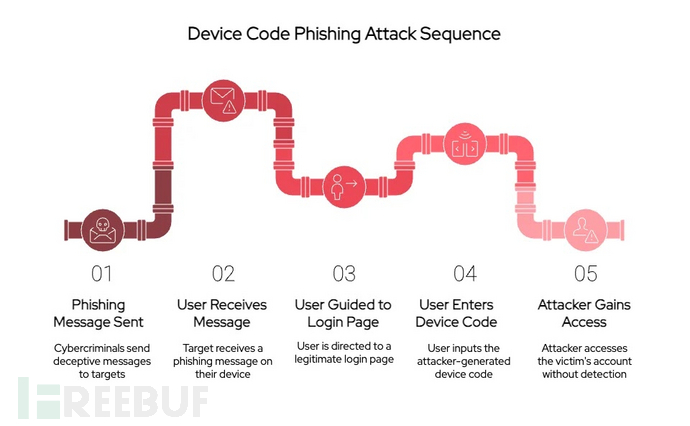

设备码钓鱼技术利用了一种原本旨在简化输入能力有限设备登录流程的合法认证方法。在此类攻击中,受害者会收到看似真实的钓鱼信息,这些信息会将他们引导至真实的认证门户网站,在攻击者幕后操作的同时制造虚假的安全感。

SOCRadar研究人员指出,这种攻击方法特别危险,因为它利用了受信任的认证工作流程,而不是试图创建登录页面的仿冒副本。通过利用实际的OAuth设备授权流程,攻击者可以绕过那些专门检测伪造登录页面的传统钓鱼检测系统。

攻击流程始于网络犯罪分子通过电子邮件或短信发送包含紧急认证请求的钓鱼信息。

设备码钓鱼攻击流程(来源:SOCRadar)

设备码钓鱼攻击流程(来源:SOCRadar)

这些信息会将目标引导至微软设备码门户等真实登录页面,受害者被要求输入攻击者生成的代码。一旦输入代码,攻击者就能在不触发标准MFA验证的情况下,持续访问受害者的企业账户。

设备码钓鱼机制技术分析

设备码钓鱼攻击利用了OAuth 2.0设备授权授予流程,该流程原本旨在帮助用户在输入能力有限的设备上进行身份验证。在合法实施时,该流程允许用户在单独的设备上进行身份验证,然后使用代码授权原始设备的访问权限。

然而,Storm-2372通过控制授权端点反转了这一流程。在典型攻击场景中,威胁行为者向微软等合法服务发起OAuth授权请求。服务生成设备代码和用户代码以及验证URL。攻击者不是将这些用于合法目的,而是通过钓鱼信息将用户代码转发给受害者。

当受害者访问真实的验证URL并输入提供的代码时,他们无意中授权了攻击者的会话。这种攻击特别有效的原因是它不需要攻击者创建虚假登录页面或直接窃取凭据。在整个过程中,受害者都与真实的认证门户进行交互,这使得传统的钓鱼检测方法失效。

此外,一旦攻击者获得认证令牌,在许多配置中他们可以无限期刷新令牌,即使在密码更改后也能保持持续访问权限。

防御建议

为防范这些复杂攻击,网络安全专业人员应采取以下措施:

- 实施基于设备合规性和地理位置限制认证的条件访问策略

- 定期审核OAuth令牌请求

- 部署使用FIDO2安全密钥而非基于短信验证的防钓鱼MFA解决方案

- 开展全面的安全意识培训,特别关注这些新兴威胁

参考来源:

Russian APT Hackers Using Device Code Phishing Technique to Bypass MFA

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)