AI小蜜蜂

AI小蜜蜂- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

攻击活动概况

安全研究人员发现,利用微软Windows近期修补的零日漏洞(zero-day)发起攻击的黑客组织正在部署两款新型后门程序——SilentPrism和DarkWisp。该活动被归因于疑似俄罗斯黑客组织Water Gamayun(又名EncryptHub和LARVA-208)。

趋势科技研究人员Aliakbar Zahravi和Ahmed Mohamed Ibrahim在上周发布的追踪分析报告中指出:"攻击者主要通过恶意配置包、经过签名的.msi安装文件以及Windows MSC文件来投放有效载荷,并利用IntelliJ runnerw.exe等技术实现命令执行。"

攻击技术分析

Water Gamayun组织利用微软管理控制台(MMC)框架中的漏洞CVE-2025-26633(又称MSC EvilTwin),通过伪造的微软控制台(.msc)文件执行恶意软件。攻击链涉及使用配置包(.ppkg)、经过签名的微软Windows安装文件(.msi)以及.msc文件来投放具有持久化能力和数据窃取功能的信息窃取程序与后门。

EncryptHub在2024年6月底首次引起关注,当时该组织通过名为"encrypthub"的GitHub仓库,借助虚假WinRAR网站传播各类恶意软件家族(包括窃密程序、挖矿软件和勒索软件)。此后,攻击者已转向使用自建基础设施进行攻击部署和命令控制(C&C)。

恶意软件功能

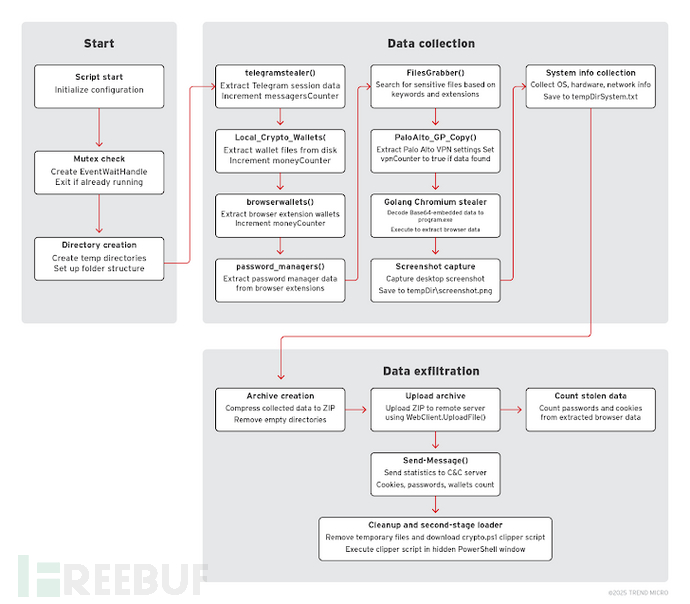

攻击中使用的.msi安装程序伪装成钉钉、QQTalk和腾讯会议等合法通讯软件,实际会执行PowerShell下载器,进而在受感染主机上获取并运行下一阶段有效载荷。

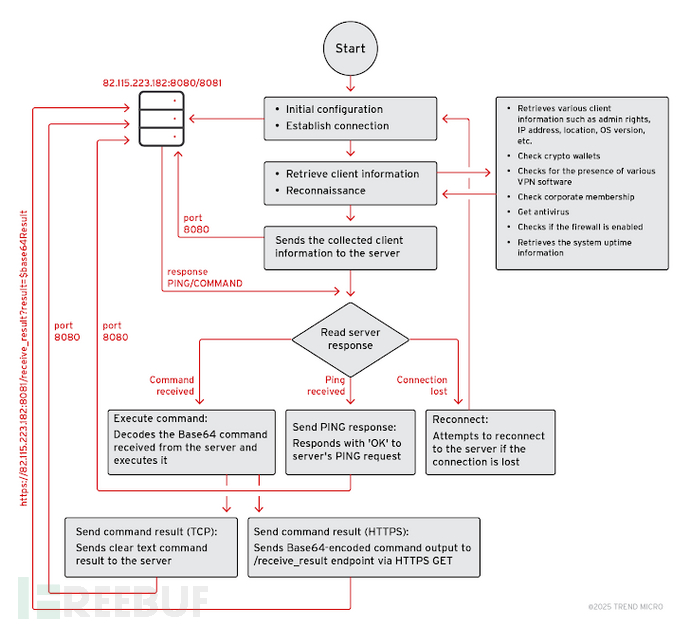

其中一款名为SilentPrism的PowerShell植入程序可建立持久化机制、同时执行多条shell命令并维持远程控制,同时采用反分析技术规避检测。另一款值得注意的PowerShell后门DarkWisp则能执行系统侦察、敏感数据外泄和持久化操作。

研究人员表示:"恶意软件将侦察到的系统信息外泄至C&C服务器后,会进入持续循环等待命令状态。它通过8080端口的TCP连接接收命令,命令格式为COMMAND|<base64编码命令>。主通信循环确保与服务器持续交互,处理命令、维持连接并安全传输结果。"

攻击载荷演变

攻击中投放的第三个有效载荷是MSC EvilTwin加载器,该工具利用CVE-2025-26633漏洞执行恶意.msc文件,最终部署Rhadamanthys窃密程序。该加载器还设计有系统清理功能,可消除取证痕迹。

Water Gamayun的攻击武器库不仅包含Rhadamanthys,还被发现投放另一款商业化窃密程序StealC,以及三款定制化PowerShell变体(分别称为EncryptHub窃密程序变体A、B和C)。这款定制窃密程序功能全面,可收集包括杀毒软件详情、已安装程序、网络适配器和运行中应用在内的系统信息,还能窃取Wi-Fi密码、Windows产品密钥、剪贴板历史记录、浏览器凭据,以及来自消息应用、VPN、FTP和密码管理工具等各类应用的会话数据。

值得注意的是,该程序会专门筛选匹配特定关键词和扩展名的文件,表明其重点关注与加密货币钱包相关的恢复短语收集。研究人员指出:"这些变体功能相似,仅存在细微修改差异。本研究中涉及的所有EncryptHub变体都是开源Kematian窃密程序的修改版本。"

基础设施与战术演进

对攻击者C&C基础设施("82.115.223[.]182")的深入分析显示,他们还使用其他PowerShell脚本下载并执行AnyDesk软件实现远程访问,攻击者能够向受害机器发送Base64编码的远程命令。

趋势科技总结道:"Water Gamayun在攻击活动中采用多种投放方法和技术,例如通过经过签名的微软安装文件配置恶意载荷,以及利用LOLBins(无文件攻击技术),突显了其在入侵受害者系统和数据方面的适应能力。其精心设计的有效载荷和C&C基础设施使攻击者能够维持持久访问、动态控制受感染系统并混淆其活动。"

参考来源:

Russian Hackers Exploit CVE-2025-26633 via MSC EvilTwin to Deploy SilentPrism and DarkWisp

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)