AI小蜜蜂

AI小蜜蜂- 关注

思科近日发布了多份安全公告,涉及影响其IOS XR软件的多个漏洞,尤其强调了一个在边界网关协议(BGP)联盟实现中存在的严重内存损坏漏洞。该漏洞编号为CVE-2025-20115,CVSS评分为8.6,可能导致未经身份验证的远程攻击者在受影响的网络基础设施上触发拒绝服务(DoS)条件。

BGP联盟漏洞的背景及影响

该BGP联盟漏洞(cisco-sa-iosxr-bgp-dos-O7stePhX)源于内存损坏问题,当BGP更新消息中包含一个具有255个或更多自治系统(AS)号码的AS_CONFED_SEQUENCE属性时会触发此问题。这种缓冲区溢出漏洞(分类为CWE-120)对使用思科IOS XR软件并配置了BGP联盟的组织构成了严重威胁。

根据思科于2025年3月12日发布的安全公告,攻击者可通过发送精心构造的BGP更新消息来利用此漏洞,触发内存损坏,迫使BGP进程重启,从而导致全网范围内的拒绝服务。利用此漏洞的前提是攻击者需要控制目标所属自治系统内的BGP联盟发言人,或者网络配置中AS_CONFED_SEQUENCE属性的长度自然增长超过阈值。

该漏洞影响所有启用了BGP联盟的思科IOS XR软件版本,包括7.11及更早版本、24.1及更早版本,以及24.2至24.2.20版本。

| 风险因素 | 详细信息 |

|---|---|

| 受影响产品 | 思科IOS XR软件7.11及更早版本、24.1及更早版本,以及24.2至24.2.20版本 |

| 影响 | 完全拒绝服务 |

| 利用前提 | 攻击者需控制与受害者同属一个自治系统的BGP联盟发言人 |

| CVSS 3.1评分 | 8.6(高危) |

缓解措施与更新建议

思科已发布修复该漏洞的软件更新。使用受影响版本IOS XR的组织应升级至未受影响的版本24.2.21(未来发布)、24.3.1或24.4。

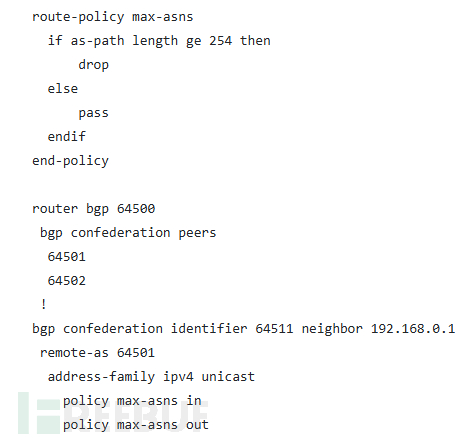

对于无法立即更新的组织,思科提供了一种临时解决方案,即通过路由策略将BGP AS_CONFED_SEQUENCE属性限制在254个或更少的AS号码内。具体实现方式包括创建一个限制AS号码数量的路由策略,并将其应用于BGP邻居的配置中:

网络管理员可以通过执行“show running-config router bgp”命令检查设备是否配置了BGP联盟,如果输出中显示“bgp confederation peers”,则设备可能易受攻击。

思科产品安全事件响应团队(PSIRT)表示,目前尚未发现任何针对此漏洞的恶意利用尝试。使用受影响版本的组织应尽快应用相关更新或实施临时解决方案以限制BGP AS_CONFED_SEQUENCE属性的长度。

参考来源:

Cisco Warns of IOS XR Software Vulnerability That Let Attackers Trigger DoS condition

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)