网络安全研究人员近日发现,针对Fortinet FortiGate防火墙设备的新一轮攻击活动正在展开,这些设备的管理接口暴露在公共互联网上,成为攻击者的目标。

网络安全公司Arctic Wolf在上周发布的分析报告中指出:“此次攻击活动涉及未经授权的管理接口登录、创建新账户、通过这些账户进行SSL VPN认证,以及其他各种配置更改。”

攻击活动的时间线与手法

据信,此次恶意活动始于2024年11月中旬,攻击者通过未经授权的方式访问受影响防火墙的管理接口,修改配置并利用DCSync技术提取凭证。尽管具体的初始攻击途径尚不明确,但研究人员“高度确信”攻击者可能利用了零日漏洞,因为“受影响组织和固件版本的时间线高度压缩”。

受影响的设备固件版本介于7.0.14至7.0.16之间,这些版本分别于2024年2月和10月发布。攻击活动分为四个阶段,从2024年11月16日左右开始,攻击者逐步从漏洞扫描和侦察转向配置更改和横向移动。

Arctic Wolf的研究人员表示:“与合法的防火墙活动相比,这些活动的显著特点是攻击者从少数异常IP地址广泛使用了jsconsole接口。鉴于不同入侵事件中手法和基础设施的细微差异,可能有多个个人或团体参与了此次攻击活动,但jsconsole的使用是贯穿始终的共同点。”

攻击者的具体操作

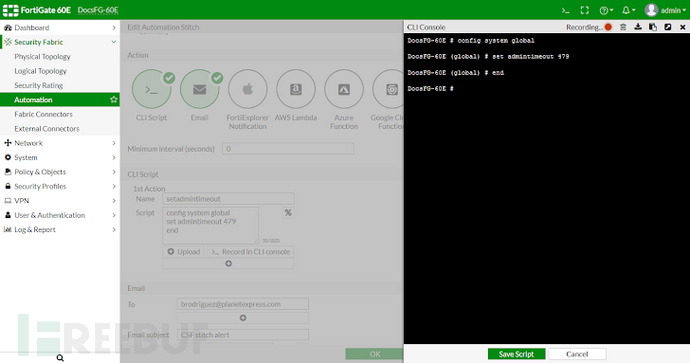

简而言之,攻击者通过登录防火墙管理接口进行配置更改,包括将输出设置从“标准”修改为“更多”,作为早期侦察的一部分。随后,在2024年12月初,攻击者进行了更广泛的更改,创建了新的超级管理员账户。

这些新创建的超级管理员账户随后被用于设置多达六个新的本地用户账户,并将它们添加到受害组织先前为SSL VPN访问创建的现有组中。在其他事件中,攻击者还劫持了现有账户,并将它们添加到具有VPN访问权限的组中。

Arctic Wolf指出:“攻击者还被观察到创建了新的SSL VPN门户,并直接将用户账户添加到其中。完成必要的更改后,攻击者与受影响的设备建立了SSL VPN隧道。所有隧道的客户端IP地址均来自少数VPS托管提供商。”

攻击的最终目标与防御建议

此次攻击活动的高潮是攻击者利用SSL VPN访问权限,通过DCSync技术提取凭证以进行横向移动。然而,由于攻击者在进入下一阶段之前被从受感染环境中清除,目前尚不清楚他们的最终目标是什么。

为了降低此类风险,组织应避免将防火墙管理接口暴露在互联网上,并限制仅允许受信任的用户访问。Arctic Wolf表示:“此次攻击活动的受害者并不局限于特定行业或组织规模。受害者组织类型的多样性以及自动化登录/注销事件的出现表明,攻击者的目标具有机会主义性质,而非经过精心策划。”

总之,此次攻击活动再次提醒我们,暴露在互联网上的管理接口可能成为攻击者的突破口,组织应采取严格的访问控制措施,以防止类似事件的发生。

参考来源:

Fortinet Warns of New Zero-Day Used in Attacks on Firewalls with Exposed Interfaces