本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、背景:

在某个周一工作日,经授权被安排做一个小程序渗透测试项目,测试过程中发现的有意思漏洞简单记录下来并分享给大家。本文打码较为严重,望师傅们理解,发现的漏洞已经被及时修复了。本文记录主要是希望起到抛砖引玉的作用,愿大家能够从中有所收获。

二、过程:

①水平越权

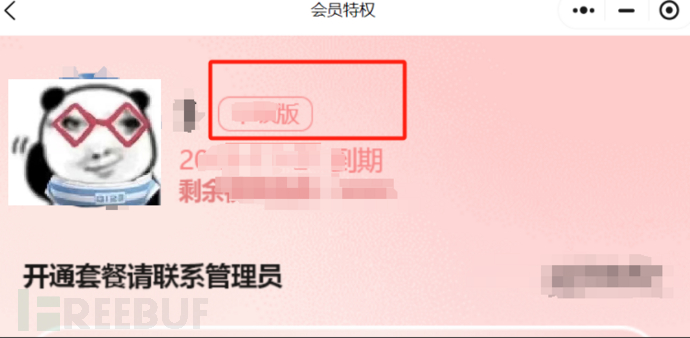

拿到小程序后登录账号查看个人用户信息,属于普通会员权限。

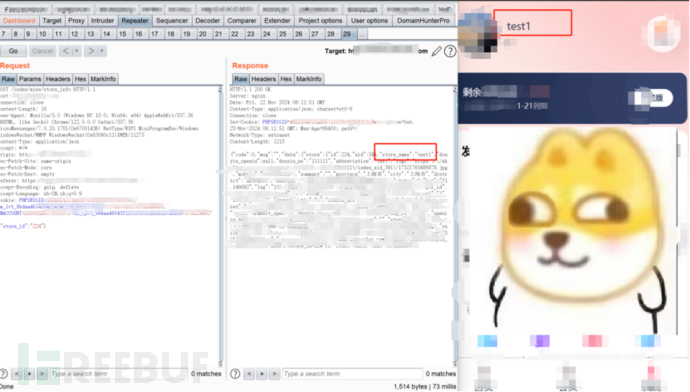

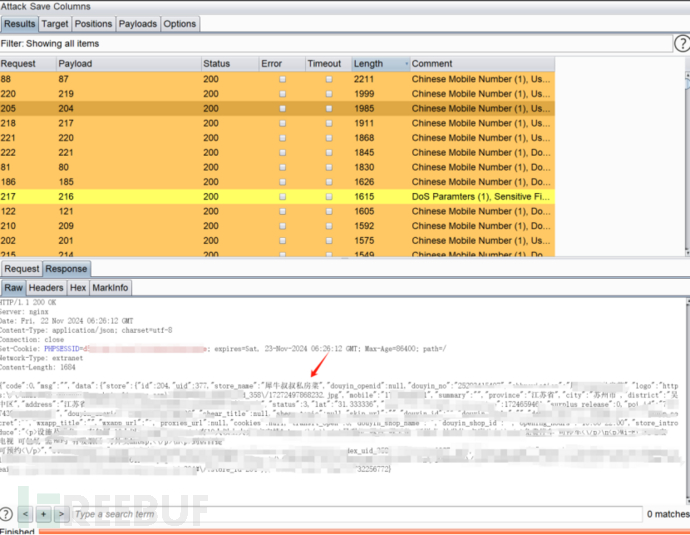

用Burpsuite抓包,测试返回数据包为个人注册用户信息,在小程序只能查看自己注册登录的相关信息,无法查看其它用户的信息。

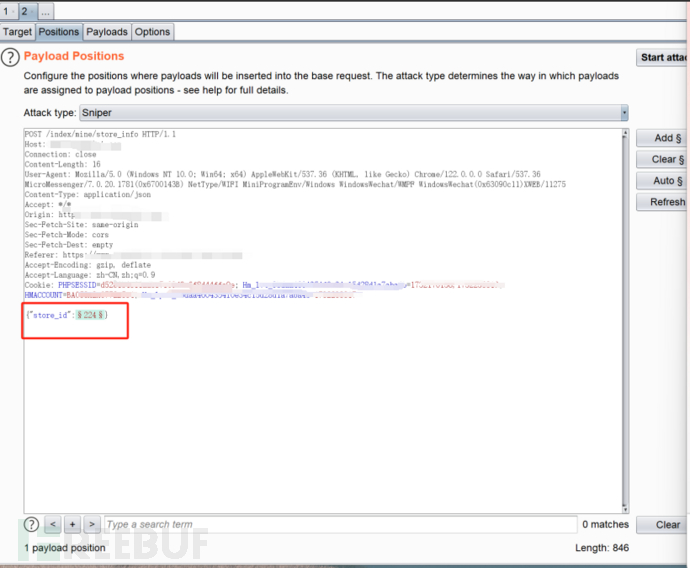

用Burpsuite抓包遍历store_id参数,猜测注册用户数量为三位数,进行FUZZ模糊测试。

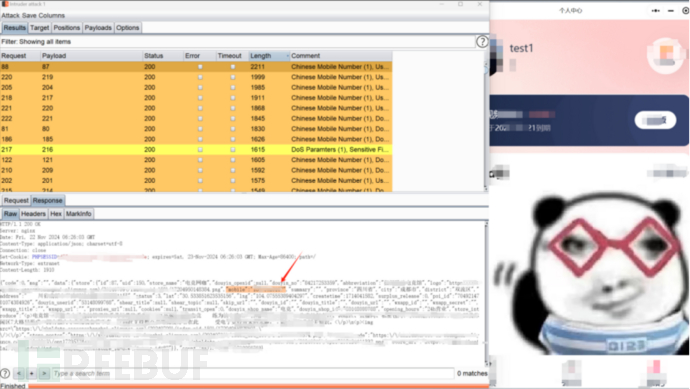

可越权查看上百条其它用户注册的个人信息,手机号码、用户名、家庭住址、营业时间等敏感信息。

②信息泄露

由上面水平越权爆破出来其它用户信息,别忘记了下载logo相关图片链接查看,比较细节并让人意想不到的是,查看图片竟然有泄露微信用户的身份证信息和手机号信息。

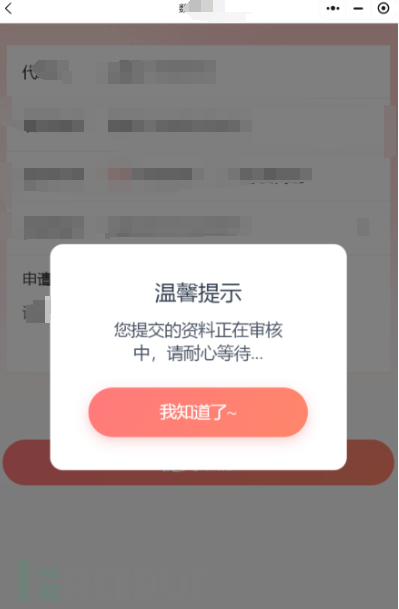

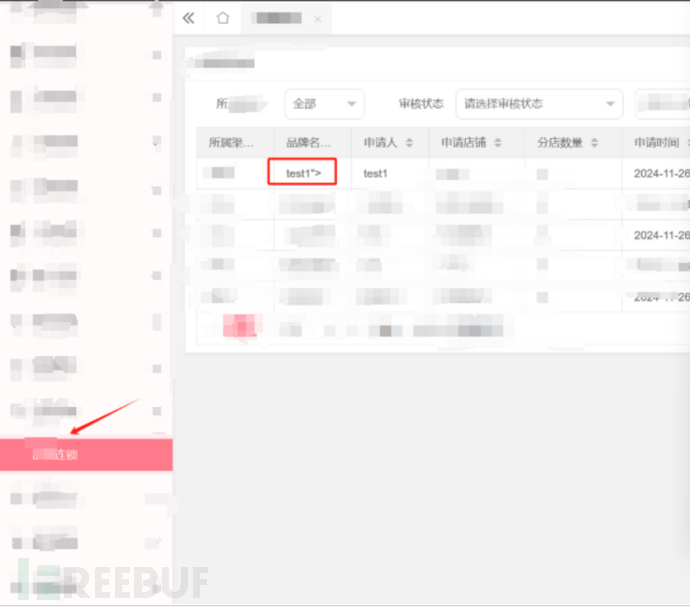

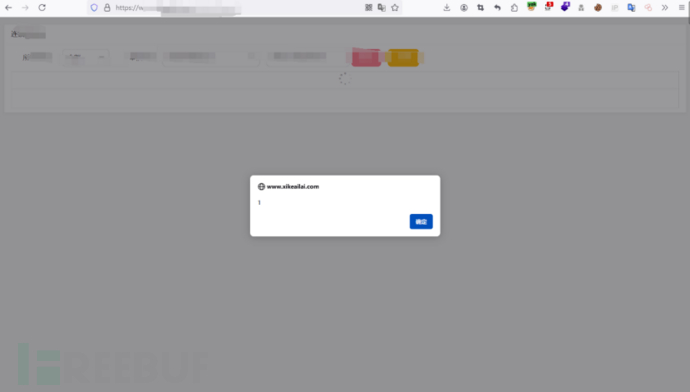

③存储型XSS

这个存储型XSS比较有趣,我就简单说一下思路吧。小程序功能点申请理由处,测试插入payload,保存提交资料,页面会温馨提示“您提交的资料正在审核中,请耐心等待...”。这么一看感觉没戏了,但仔细想想这个验证弹窗需要去相关web界面站点,所以为了验证是否存在这个漏洞,个人还是花了一点时间解决账号事情。当登录相关网站,我找到了小程序有关功能点位置,并点击测试数据通过审核后,页面成功弹窗,验证漏洞存在。

Payload如下:

"><scrscriptipt>alert(1)</scrscriptipt>

"<img src=x onerror='console.log(1)'>"

三、分享SRC小技巧:

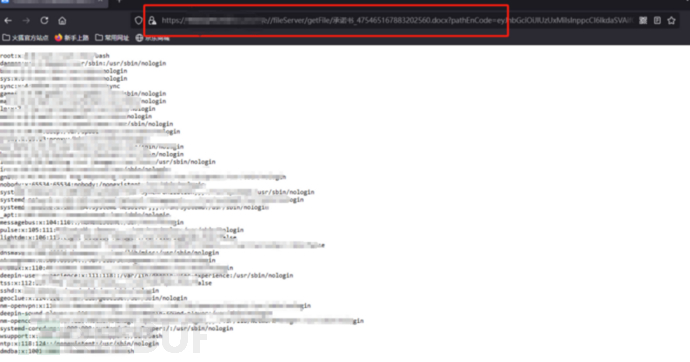

大家测试的时候发现这种网站访问失败 502先不要着急,网站服务器的原因还是其它XXX,耐心等待或者换其它方式访问。当网站能访问时,我仔细的去测试并查看功能点,发现有存在文件都可以未授权下载,通过信息收集我看到了这个有关合同用户信息之类的文件,通过抓包看看文件链接,然后放匿名里看看,修改后面的relPath为payload,竟然可以进行任意文件下载。由于比较敏感详细图我就不放出来了,这里分享的是一个挖掘小思路。

收获一枚任意文件下载+未授权访问漏洞。

*该文章仅用于安全技术分享,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。*