本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

0x1 前言

这次给师傅们分析的是Nacos相关漏洞挖掘的骚技巧,主要是给师傅们打下nday,让师傅们能够从零基础的小白也可以上手打Nacos的nday(主要给小白看的,大佬勿喷)。然后下面主要介绍了NacosExploitGUI自动化工具的使用,以及使用这个工具打nday的手法,以及要是批量漏洞url怎么扫描利用,总的来讲,下面的漏洞案例复现还是蛮详细的。

0x2 Nacos简介

Nacos 是阿里巴巴推出来的一个新开源项目,是一个更易于构建云原生应用的动态服务发现、配置

管理和服务管理平台。致力于帮助发现、配置和管理微服务。Nacos 提供了一组简单易用的特性

集,可以快速实现动态服务发现、服务配置、服务元数据及流量管理。

0x3 靶场环境搭建

浅谈

要是师傅看我下面的案例,然后想跟着我一起挖这方面的漏洞的话,没有找到相关实列,可以尝试下上网找一些靶场搭建的方式,然后看看打下Nacos相关nday漏洞。常见的Nacos环境搭建可以在github上下或者使用vulhub靶场一键部署。

两种方式搭建环境:

1、上github上下载nacos源码。解压,进入bin目录,运行startup.sh文件,使用以下命令启

动nacos。./startup.sh -m standalone注:nacos运行环境是java1.8,所以要提前准备

java1.8环境。

从 Github 上下载源码方式

git clone https://github.com/alibaba/nacos.git

cd nacos/

mvn -Prelease-nacos -Dmaven.test.skip=true clean install -U

ls -al distribution/target/

// change the $version to your actual path

cd distribution/target/nacos-server-$version/nacos/bin

下载编译后压缩包方式

您可以从 最新稳定版本下载nacos-server-$version.zip包。

unzip nacos-server-$version.zip 或者 tar -xvf nacos-server-$version.tar.gz

cd nacos/bin

2、还有一种方法就是使用vulnhub靶场直接使用docker拉取环境

Nacos漏洞登录页面如下:

0x4 NacosExploitGUI自动化工具

浅谈

在攻防演练中,Nacos一直是红队攻击的重点目标之一,红队通常需要快速打点,尽快发现系统中的漏洞,并利用它们获取权限。在NacosExploitGUI_v7.0版本中,更新了UI及其各种友好的提示、新增空间测绘功能让打点资产更迅速、修复derby sql注入漏洞在在特殊场景下的编码问题、新增derby sql注入不出网RCE的检测及其利用、 修复配置文件提取接口上限的问题、JraftHessian 反序列化漏洞新增自定义group攻击链路、新增自定义注入内存马密码及其路径、新增注入蚁剑内存马、新增命令执行可反弹shell功能等等。

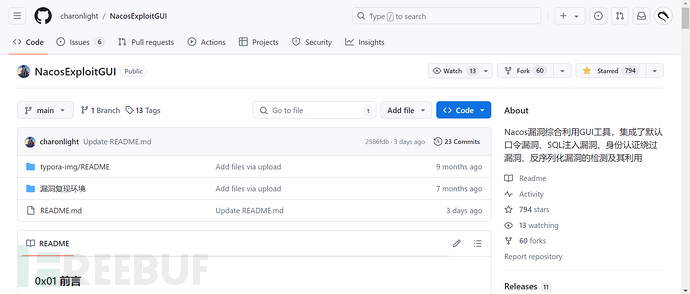

NacosExploitGUI自动化工具:

https://github.com/charonlight/NacosExploitGUI

上面的这个图形化工具支持下面的几种漏洞扫描类型

Nacos Console 默认口令漏洞

Nacos Derby SQL 注入漏洞(CNVD-2020-67618)

Nacos User-Agent 权限绕过漏洞(CVE-2021-29441)

Nacos serverIdentity 权限绕过漏洞

Nacos token.secret.key 默认配置漏洞(QVD-2023-6271)

Nacos-Client Yaml 反序列化漏洞

Nacos Jraft Hessian 反序列化漏洞(CNVD-2023-45001)

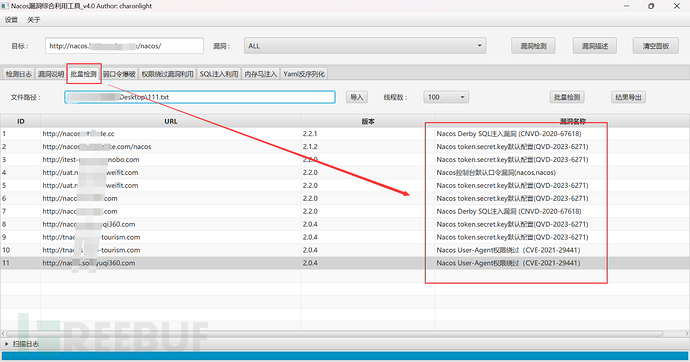

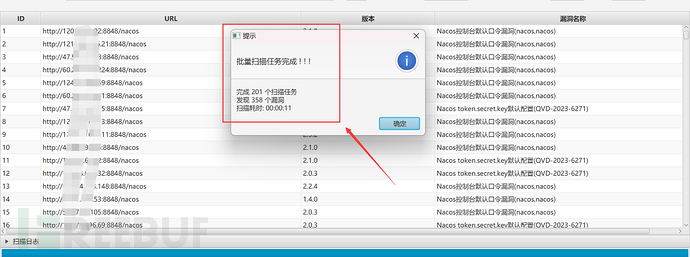

师傅们可以看下下面的,就是使用工具进行批量的一个漏洞扫描,可以看到能够扫描到很多的漏洞,其中默认配置漏洞以及默认弱口令漏洞是最为常见的

0x5漏洞猎杀

相关漏洞资产收集

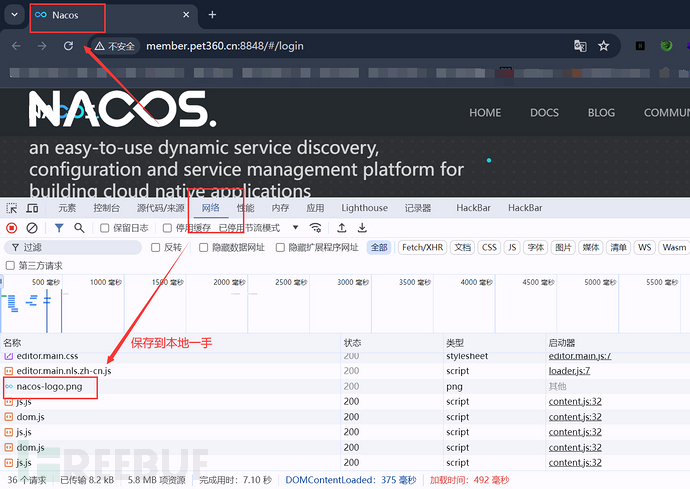

像比如师傅们不知道怎么找nacos相关漏洞的话,其实师傅们就可以直接使用空间检索引擎进行检索,比如常用的就是使用这个icon图标去找相关漏洞,因为很多nacos框架网站并不一定进行了魔改,所以可以使用icon图标进行资产收集,是最简单的

然后就可以使用空间引擎,下面我使用鹰图给师傅们演示下

还有一种方法就是使用FOFA空间语法进行检索相关资产信息

FOFA语句:app="nacos" && port="8848"

下面可以看到icon图标,除了开始我们上面的一种,下面还有好几个,

然后看下面的独立IP数量,有上万个,数量很多,那么我们就可以使用自动化扫描工具了,就比如使用我们上面的NacosExploitGUI自动化工具进行批量漏洞匹配

然后确定完漏洞以后,就可以直接进行挨个测试了,比如弱口令进去的,那么就可以进行然后再后台进行一个漏洞测试,扩大危害。

漏洞一:User-Agent权限绕过(CVE-2021-29441)

漏洞描述: 该漏洞发生在nacos在进行认证授权操作时,会判断请求的user-agent是否为”Nacos-Server”,如果是的话则不进行任何认证。开发者原意是用来处理一些服务端对服务端的请求。但是由于配置的过于简单,并且将协商好的user-agent设置为Nacos-Server,直接硬编码在了代码里,导致了漏洞的出现。

漏洞影响版本: Nacos