OpenSSH ProxyCommand命令执行漏洞

漏洞概况

OpenSSH是SSH协议的开源实现,支持对所有的传输进行加密, 广泛应用于远程管理系统和安全文件传输。ProxyCommand是一个OpenSSH客户端中被广泛使用的功能,它允许指定自定义命令来代理 SSH 连接。

微步漏洞团队于近日获取到OpenSSH ProxyCommand命令注入漏洞情报。由于OpenSSH的ProxyCommand功能实现时未对传入的参数进行正确的处理,从而导致在特定的场景下会触发命令注入漏洞。

经分析和研判,该漏洞利用难度低,但可利用场景较为固定。目前判断可能被利用的一个场景是配合Github项目进行投毒。利用条件为在执行git clone命令的时候添加了--recurse-submodules参数。原理为Git将会初始化并更新每一个包含在工程中的子模块。这也意味着它将会访问并clone子模块中配置的URL。如果子模块的URL配置为以 ssh:// 开头的地址,系统将会发起SSH请求。如果ssh地址的Host含有恶意命令且符合受害者ProxyCommand配置的Host规则,最终将导致远程命令执行。

建议根据自身情况,酌情进行修复。

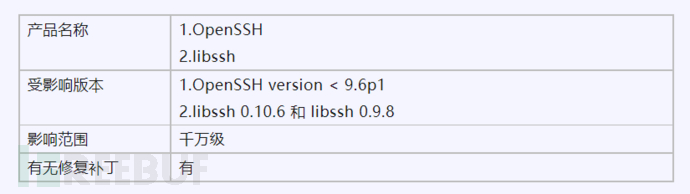

漏洞影响范围

修复方案

1、官方修复方案:

厂商已发布漏洞修复程序,请前往以下地址进行更新。 1.https://www.openssh.com/txt/release-9.6 2.https://www.libssh.org/security/advisories/CVE-2023-6004.txt

2、临时修复方案:

1.如非必要,禁止对不信任的主机配置代理; 2.提升自身安全意识,不随意下载公开陌生Git项目,不随意点击陌生链接。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐