记某SRC站点前端JS加解密到获得漏洞报送证书

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、前言

突然有空想挖某SRC,换换学校的漏洞报送证书

二、思路历程

挖洞第一步信息收集,为了图方便我就在fofa上面查询到了下面这个站点

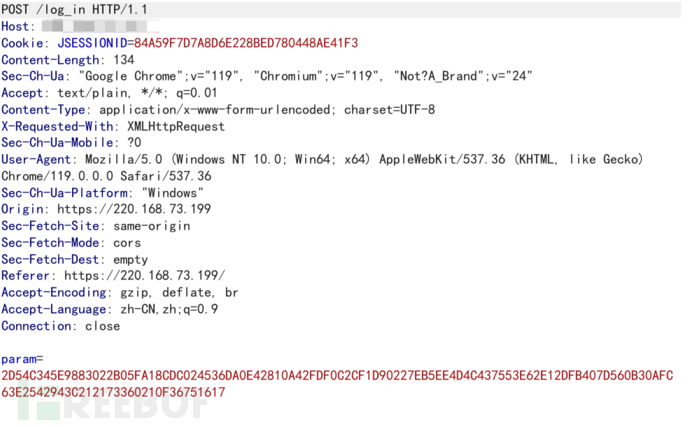

试了下登录抓包,发现登录数据包加密了

一般碰到这种就需要找找前端js写明加解密。

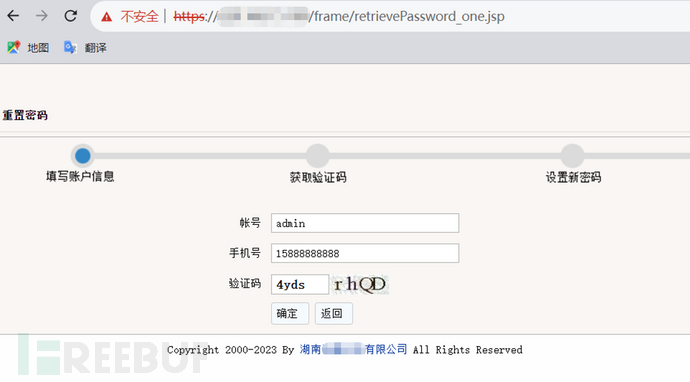

不急,先转到找回密码页面,测试能不能任意密码重置。

输入完参数抓包,发现也加密了

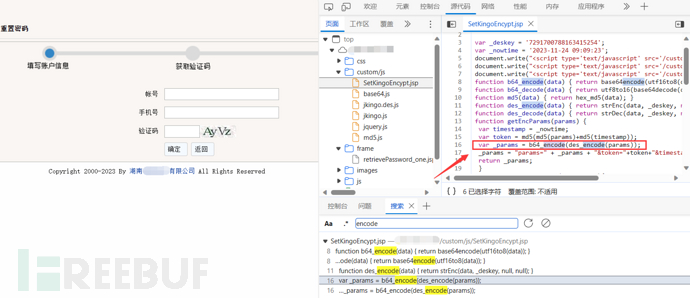

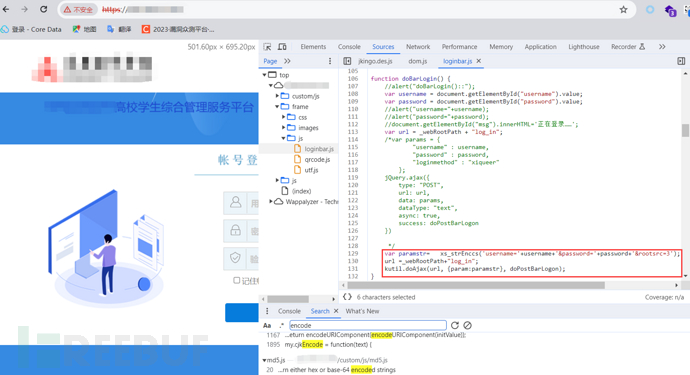

F12打开看了下加密和解密的参数,好奇数据包解密以后是什么样子的

参数param是 先des加密,后base64加密 获得的参数

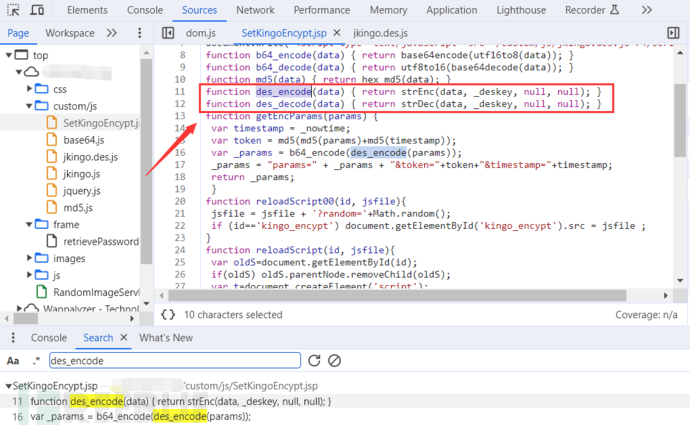

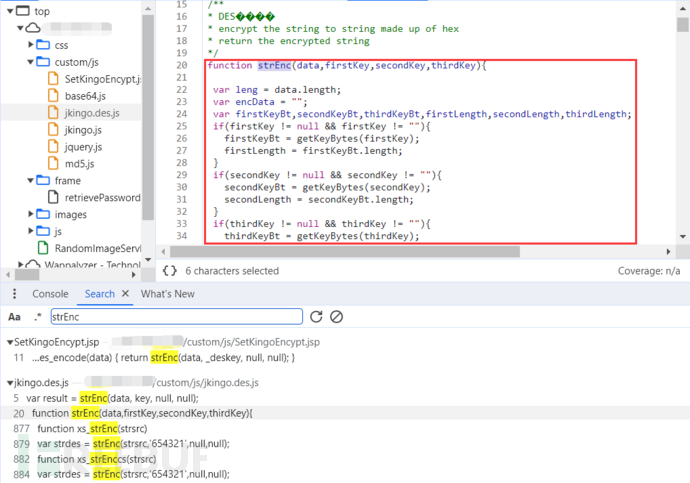

追踪des_encode,使用的是strEnc方法;解密方法des_decode则用的strDec方法

查看strEnc,要传key值未知

返回登录页面,追踪加密方法,名称为xs_strEnccs

参数为

username=x&&password=x&rootsrc=3

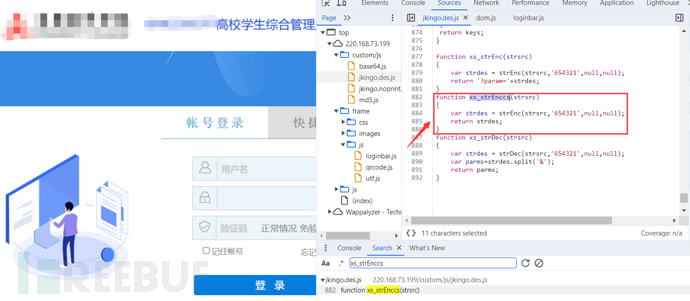

然后再查询xs_strEnccs,发现调用的是正是strEnc,key值为654321

如此一来就形成了闭环

因此我构造username=xxx&&password=123456&rootsrc=3

密码固定123456,去爆破用户名,直接在前端控制台里面调用strEnc方法:

const usernames = ["admin",

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录